Pegasus: o que é, como infeta os dispositivos, o que faz e como é possível detetá-lo?

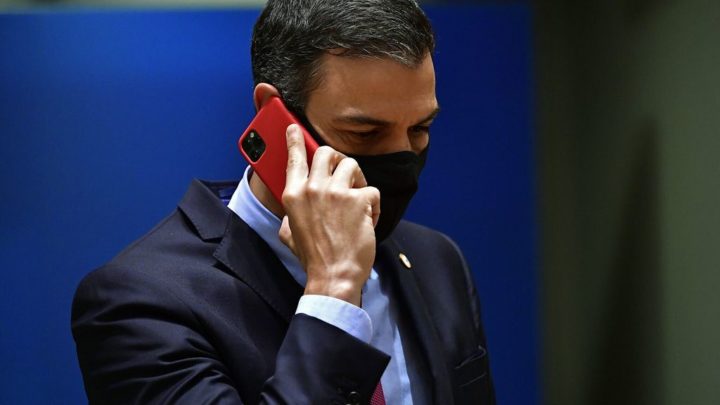

O infame software de espionagem israelita voltou a atacar e desta vez comprometeu o smartphone do Primeiro-ministro espanhol Pedro Sánchez e também da ministra da Defesa, Margarita Robles. A aplicação é extremamente eficaz, e é frequentemente vendida para utilização pelos governos, segundo afirmam os seus criadores. Mas afinal, o que é, como infeta os dispositivos, o que faz e como é possível detetá-lo?

Pegasus é um tipo de programa muito sofisticado dedicado à espionagem que tem sido utilizado para espiar figuras políticas e sociais de alto nível.

Este software de origem israelita tem sido um quebra cabeça para governos, serviços de inteligência e até para a Apple e Google. O website da empresa afirma que o Pegasus foi vendido aos governos como instrumento para prevenir ataques e desmantelar os grupos pedófilos, sexuais ou de tráfico de droga.

Atualmente não há referências ao facto de ainda ser utilizado, mas há casos como a infeção do telemóvel do primeiro-ministro espanhol ou a dos políticos pró-independentistas catalães que parecem indicar que ainda está funcional.

O que é e o que pode fazer o Pegasus?

Pegasus é uma aplicação de espionagem, um tipo de aplicação geralmente conhecido como Spyware. É uma aplicação que se instala no telemóvel através de uma ligação e tira partido de vulnerabilidades no sistema operativo, e que funciona em segundo plano para permitir espiar remotamente tudo o que é feito no dispositivo comprometido.

É um programa desenvolvido pela empresa israelita NSO Group, e é um dos mais difundidos e sofisticados no mundo da ciberespionagem. Na prática, funciona como um controlo remoto, para que o atacante ou quem quer que o controle, possa comandá-lo remotamente para fazer as funcionalidades pretendidas.

Em termos práticos, o atacante pode pedir a este tipo de malware para ler as mensagens de texto ou chamadas, obter as palavras-passe, ou localizar o dispositivo via GPS. Pode também aceder às fotografias e roubá-las, ou aceder às informações a partir de aplicações e redes sociais, podendo ler as conversas do iMessage (Mensagens), WhatsApp e Telegram.

Além disso, permite ler tudo o que é publicado, de forma anónima e pessoal. No fundo, este software não tem barreiras, é uma ferramenta que expõe o smartphone e toda a sua atividade ao espião sem que o proprietário saiba que está a ser espiado.

Como infeta um telemóvel?

A primeira coisa que deve saber é que este programa infeta um smartphone através do explorar de vulnerabilidades no seu sistema operativo (falhas no código). Todos os sistemas operativos têm vulnerabilidades, algumas delas desde o momento em que são lançados, chamadas dia zero (zero-day).

São estas falhas que são usadas pelo malware do tipo Pegasus para atacar o sistema operativo e contaminar os dispositivos. Não há sistema operativos invioláveis ou perfeitos, há sim uns mais seguros que outros. E uma das razões deste software ser tão caro tem a ver pela complexidade do mesmo.

Estas vulnerabilidades não são conhecidas, nem os criadores, nem os utilizadores costumam saber delas, pelo que quando alguém as encontra, pode denunciá-las para que possam ser corrigidas. Caso não sejam logo conhecidas, o mundo do cibercrime pode ter aceso primeiro à falha e usá-la para contornar as medidas de segurança do software e introduzir algum tipo de malware.

Pegasus é um spyware que normalmente precisa da interação da vítima para correr e aceder ao telemóvel. Quanto à forma como infeta especificamente, não é claro porque se trata de um software bastante secreto, e o seu funcionamento preciso não é conhecido.

É lógico pensar que poderia ser infetado através de ligações enviadas por mensagens instantâneas, mas foi sugerido que também poderia ser infetado através de chamadas WhatsApp ou utilizando o iMessage (Mensagens).

Ainda está a funcionar?

Este tipo de spyware é tão sofisticado que ninguém sabe realmente se ainda está funcional e a ser utilizado ou não. O Grupo NSO não faz atualmente qualquer referência a este spyware ou à sua utilização, embora tudo pareça indicar que ainda possa estar a ser utilizado, especialmente em casos como a infeção do telemóvel do Primeiro-Ministro espanhol ou de outros políticos e ativistas.

A Google e a Apple têm vindo a resolver algumas das vulnerabilidades usadas por este ataque no passado, uma vez que tem havido relatos da sua utilização desde 2016, e tem sido usado para atacar diferentes personalidades da cena política mundial, como noutros casos famosos como o roubo de fotos íntimas de Jeff Bezos, milhares de jornalistas de todo o mundo, e pensa-se que talvez também para obter uma lista de mais de 50.000 números de telefone de todo o mundo que foi revelada em 2021.

A Apple corrigiu a vulnerabilidade Forcedentry, que era o método sofisticado utilizado pelo spyware para se instalar no iPhone, com uma atualização em julho do ano passado. A empresa de Cupertino não tem conhecimento de que tenha sido encontrado a funcionar novamente em qualquer iPhone atualizado.

A empresa que comercializa o Pegasus, o Grupo NSO de Israel, pode ter encontrado um novo método de infetar telefones que ainda não foi descoberto pela Apple ou pelo Google.

O New York Times informou em 2016 que o NSO Group pedia aos clientes 500.000 dólares apenas para instalar o software e 650.000 para entrar em 10 dispositivos. O relatório também disse que a infiltração de 10 dispositivos Android custaria a uma agência 650.000 e o mesmo custo se aplicaria a 10 dispositivos iPhone.

Poderá estar a espiar-nos?

Pegasus é um spyware que é frequentemente utilizado a nível governamental, e normalmente não se sabe quem o contrata e quem querem espiar. No entanto, é comum pensar que só vai ser usado para espiar pessoas com um elevado perfil político ou social. Mas se quiser ter a certeza, existe uma aplicação desenvolvida pela Amnistia Internacional para fazer a verificação.

A aplicação chama-se Mobile Verification Toolkit e pode encontrá-la gratuitamente e em código aberto no Github. Se achar que tem interesse e que eventualmente possa ser um alvo para o caríssimo software de espionagem, então pode descarregar o código, instalar a aplicação no seu computador, ligar o seu smartphone ao computador e analisá-lo, para que sejam, ou não, encontradas as tais ameaças.

Esta ferramenta foi criada na sequência do impacto do software Pegasus e ajuda a descobrir se tem vários tipos de aplicações de espionagem.

A Apple também acompanha de forma muito próxima este assunto, e no passado já havia referido que tem já uma política de notificação dos visados.

Este artigo tem mais de um ano

Se fosse só o Pegasus que nos espia-se, estávamos a gente bem.

“estávamos a gente bem.”?

Aqui vai uma ajudinha no mal tratado português: “Se fosse só o Pegasus que nos espiasse, estávamos nós bem.” Desta forma já é entendível. Um resto de dia feliz.

É pá vocês são lixados. A culpa é do corretor ortográfico 🙂

Não é não, é mau português só 😉

Não é não, isso é só mau português.

Já escrevias “espiasse”, não?

“Estas vulnerabilidades não são conhecidas, nem os criadores, nem os utilizadores costumam saber delas, pelo que quando alguém as encontra, pode denunciá-las para que possam ser corrigidas. Caso não sejam logo conhecidas, o mundo do cibercrime pode ter aceso primeiro à falha e usá-la para contornar as medidas de segurança do software e introduzir algum tipo de malware.”

Este paragrafo diz tudo e sinceramente faz-me um pouco confusão como grandes empresas mundiais, inclusivé a Apple e a Google não conseguem trabalhar com hackers para que essas vulnerabilidades sejam conhecidas logo no dia zero…será que existe alguma política das mesmas para que não aceitem trabalhar com estas pessoas?

Porque muitas vezes essas empresas, simplesmente não pagam ou ignoram o bug. Por isso torna-se mais lucrativo venderem noutro sitio.

Artigo a explicar o problema:

https://www.techtarget.com/searchsecurity/news/252515820/Apple-Security-Bounty-improves-but-problems-remain

A experiência dada por um developer que ficou ás escuras

https://medium.com/macoclock/apple-security-bounty-a-personal-experience-fe9a57a81943

O mercado negro paga melhor pelos 0days.

A Google tem uma divisão dedicada à procura de 0days, já reportou vários à MS que depois de corrigida vem a público.

“E uma das razões deste software ser tão caro tem a ver pela complexidade do mesmo.”, alguém sabe qual o preço deste Pegasus?

Lê o artigo.

Apenas uma correcção:

“Todos os sistemas operativos têm vulnerabilidades, algumas delas desde o momento em que são lançados, chamadas dia zero (zero-day).”

Os ataques “0day” são ataques a exploits que são descobertos e ainda não foram mitigados. Embora incluam os bugs “desde o momento que são lançados”, é mais relacionado ao espaço de tempo em que a vulnerabilidade foi descoberta e não mitigada. Sendo a sua maioria fruto de updates posteriores do que propriamente “da data de lancamento”.

Não está errado o que foi dito, apenas não representa o todo.

Sim, como coloquei está simplificado para ser fácil de entender. Sobre este assunto, como sabemos, poderíamos ter muito para falar, é um tema que dá “pano para mangas”.

Será que as empresas de telecomunicações vão sair prejudicadas no seu negócio ?

Bem, é que ter bicho no negócio talvez afaste a clientela….

🙂

😉

HAHAHAHAHAHA !!!!!

HAHAHAHAHAHA !!!!!

A questão é que se eu fizer um software destes vou dentro, estes tipos da NSO ainda ganham dinheiro com isso.

Ainda é bem pior que isso.

Ninguém o pode ter ou reproduzir, tal como o “hackerismo” mas já não vale para as tais alem dos de sempre….

Viva ao digital que viola as mais elementares regras e direitos …. basta não cumprir com obrigações e as suas politicas serem abusivas…

Não é possivel esquecer o que o Ed.S. pós a nu…

Não é e nunca será seguro.

Alguém já recebeu alguma mensagem sem identificação e sem assunto a dizer. “Unknown_sender”? Eu recebo, quase todos os dias. Não abro e apago logo. Deve ser algum tipo de Spyware.

eu não recebo nada