Instruções de segurança para os problemas Meltdown e Spectre

As vulnerabilidades Meltdown (CVE-2017-5754) e Spectre (CVE-2017-5753 / CVE-2017-5715), que afetam vários processadores, podem permitir que utilizadores e programas normais sem privilégios intervenham na memória kernel para ler dados arbitrários da memória principal. Isto inclui senhas, chaves privadas, certificados e outras informações sensíveis.

Estes problemas podem ser abordados nos sistemas afetados, em parte, por atualizações do kernel e do firmware, de acordo com o sistema operativo. No artigo de hoje abordamos algumas questões relacionadas com segurança, nomeadamente atualizações que tentam mitigar estes problemas.

Grande parte dos servidores e computadores com processadores x86 da Intel ou AMD, e smartphones com chips ARM, são afetados por estas vulnerabilidades. Estas só podem ser exploradas se um potencial invasor tiver a capacidade de executar código.

Meltdown (CVE-2017-5754): Esta vulnerabilidade afeta todos os processadores da Intel lançados desde 1995 (exceto Itanium e Atom até 2013), e também alguns ARM, nomeadamente da série Cortex. Os processadores AMD não estão afetados.

Spectre (CVE-2017-5753, CVE-2017-5715): Presentes nos processadores Intel, ARM e AMD, ambas as variantes do Spectre são complicadas de solucionar. Enquanto que as várias atualizações lançadas tentam resolver algumas questões, os especialistas concordam que a única verdadeira correção está ao nível do hardware.

| Fabricante | CPUs | CVE-2017-5753 (Spectre) | CVE-2017-5715 (Spectre) | CVE-2017-5754 (Meltdown) | Outras informações |

| Intel | A partir de 1995 (excepto Itanium e Atom até 2013) | Sim (Intel-OSS-10002) | Sim (Intel-SA-00088) | Sim (Intel-OSS-10003) | Ver |

| AMD | Ryzen e Epyc | Sim | Sim | Não | Ver |

| ARM | Cortex | Depende do CPU. Consulte as informações do fabricante. | Ver | ||

Atualizações para Windows

A Microsoft tem feito alguns esforços para lançar atualizações que tentem colmatar problemas relacionados com o Meltdown e Spectre. No entanto, essa tarefa não tem sido fácil, marcada pela incompatibilidade com programas de antivírus de terceiros e processadores AMD. Em algumas situações, as atualizações de segurança foram restringidas e até mesmo suspensas.

Confira os detalhes das atualizações nos links que se seguem:

- Windows 10

- Windows 8

- Windows 7

Estas atualizações mitigam a variante 1 do Spectre (CVE-2017-5753) “Bounds Check Bypass”, e a variante 3 do Meltdown (CVE-2017-5754) “Rogue Data Cache Load”. No que trata a variante 2 do Spectre (CVE-2017-5715) “Branch Target Injection”, são necessárias atualizações ao nível do firmware. De referir que para sistemas Windows 32 bits (baseados em x86) não existe proteção para Meltdown.

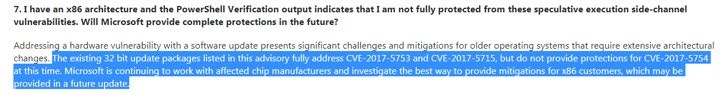

Com já referido, a Microsoft descobriu, durante a fase de testes, a existência de incompatibilidade com alguns antivírus que davam origem a falhas no sistema (BSOD). Por esta razão, as atualizações de segurança de 03/01/2018 e subsequentes passaram a ser lançadas apenas para dispositivos que executem antivírus de terceiros, cuja compatibilidade com a atualização de segurança referente a janeiro de 2018 foi confirmada.

O antivírus deverá estabelecer a seguinte chave de registo:

Key="HKEY_LOCAL_MACHINE" Subkey="SOFTWARE\Microsoft\Windows\CurrentVersion\QualityCompat" Value="cadca5fe-87d3-4b96-b7fb-a231484277cc" Type="REG_DWORD” Data="0x00000000” |

Como não podia deixar de ser, esta situação levantou alguma confusão, principalmente porque alguns antivírus não estão a definir as chaves de registo automaticamente, passando esta tarefa para o lado do utilizador. Apenas o Windows Defender, o System Center Endpoint Protection e o Microsoft Security Essentials são compatíveis com estas atualizações, não sendo necessária a definição manual da chave de registo. Confira aqui a lista da Microsoft e aqui os fornecedores de antivírus que já confirmaram a definição da chave de registo.

Se por ventura tiver um antivírus cuja chave não tenha sido adicionada pelo fornecedor, pode fazê-lo manualmente adicionando esta chave de registo.

Key="HKEY_LOCAL_MACHINE" Subkey="SOFTWARE\Microsoft\Windows\CurrentVersion\QualityCompat" Value="cadca5fe-87d3-4b96-b7fb-a231484277cc" Type="REG_DWORD” |

ATENÇÃO: O Pplware não se responsabiliza por quaisquer problemas causados, pelo que deve conhecer as ações a realizar.

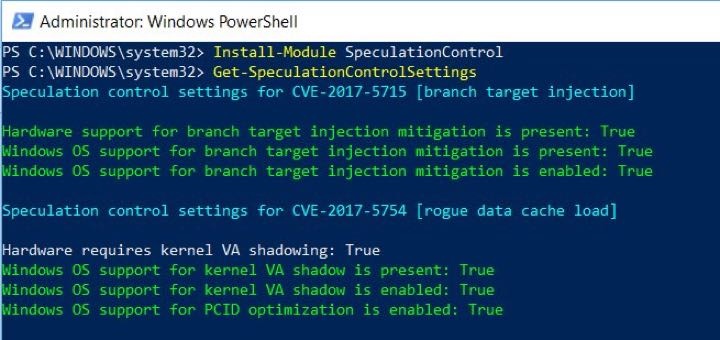

A seguir aceda ao Windows Update e procure por novas atualizações. Caso lhe apareçam as de segurança, instale-as e verifique através da linha de comandos do PowerShell o estado do sistema. Consulte os comandos neste artigo.

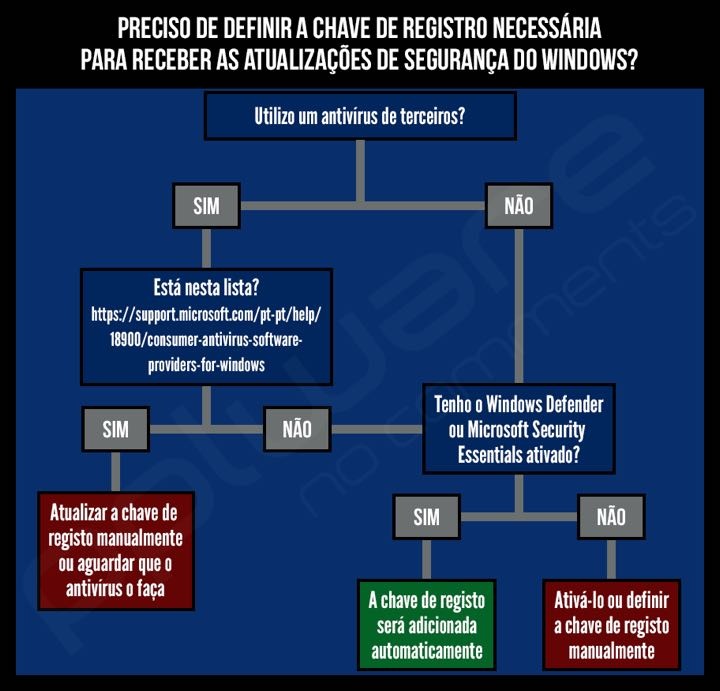

Há dois cenários possíveis:

De acordo com a imagem acima, o sistema recebeu as atualizações para o Meltdown, mas incompletas para o Spectre (vermelho). Isto acontece porque são necessárias atualizações adicionais, nomeadamente do firmware. Dependendo da idade da máquina em questão, poderão ou não existir atualizações para ele.

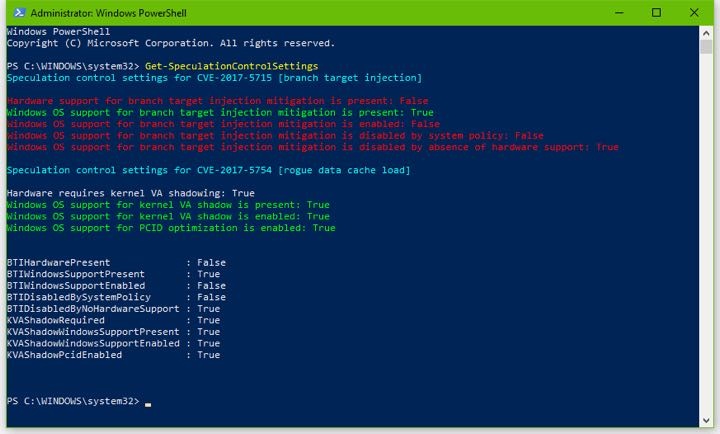

Se tudo estiver em conformidade, este deve ser o resultado.

Problemas de compatibilidade com a AMD

A Microsoft recebeu vários relatos de máquinas com processadores AMD, especialmente das famílias Opteron, Athlon e AMD Turion X2 Ultra, cujos sistemas não arrancavam por culpa das atualizações de segurança mais recentes. Uma vez confirmados, todas elas foram interrompidas a 9 de Janeiro. Os utilizadores afetados devem consultar estas instruções para resolver o problema. Entretanto, a 18 de Janeiro, foram retomadas as seguintes:

- Windows 10, Versão 1507 — KB4056892 (Lançada a 03/01/2018)

- Windows 8.1 — KB4056898 (Apenas de segurança, lançada a 03/01/2018)

- Windows 8.1 — KB4056895 (Rollup mensal, lançada a 08/01/2018)

- Windows 7 SP1 — KB4056897 (Apenas segurança, lançada a 03/01/2018)

- Windows 7 SP1 — KB4056894 (Rollup mensal, lançada 04/01/2018)

Diminuição do desempenho

Ora, estas questões de segurança podem ser parcialmente resolvidas isolando totalmente o núcleo de memória. Em contrapartida, podem dar origem a uma quebra do desempenho. O impacto destas correções pode diferenciar entre as várias versões do Windows e a idade da máquina:

- 2016 com Windows 10 e CPU Skylake, Kabylake ou mais recente, dificilmente será notada alguma diferença.

- 2015 com Windows 10 e CPU Haswell ou mais antigos, poderá ser notada alguma quebra do desempenho.

- 2015 com Windows 7 ou Windows 8, com CPU Haswell ou mais antigos, provavelmente será percetível.

Atualizações para MacOS e iOS

A Apple lançou, em Dezembro de 2017, algumas correções para o Meltdown nas atualizações 10.13.2 (MacOS) e 11.2 (iOS). Desde essa data, outras foram lançadas para mitigar o Spectre com as atualizações 10.13.2 Supplemental Update (MacOS High Sierra) e 11.2.2 (iOS).

Mais recentemente, juntamente com o MacOS High Sierra 10.13.3, a Apple lançou duas novas atualizações de segurança (2018-001), projetadas para resolver as vulnerabilidades Meltdown e Spectre em máquinas que executam o MacOS Sierra e OS X El Capitan.

A Apple continua a trabalhar em novas atualizações:

- Um patch Meltdown para MacOS High Sierra;

- Um patch Spectre para MacOS Sierra e OS X El Capitan;

- Atualizações de firmware EFI para as diversas máquinas Mac.

Atualizações para Linux

A comunidade Linux também têm feito os possíveis para lidar com esta situação. A atualização mais recente do kernel (4.14.13) foi projetada para mitigar o Meltdown com Kernel Page Table Isolation (KPTI). Os patches mais completos, que englobam também processadores ARM64, deverão estar disponíveis brevemente.

Relativamente a ambas as variantes do Spectre, existe uma tentativa de implementar Retpoline, uma técnica de modificação binária introduzia pela Google com o objetivo de lidar com esta vulnerabilidade. Atualmente, encontra-se em testes para avaliar o potencial impacto no desempenho.

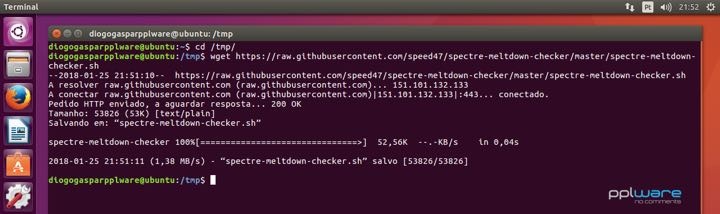

Para ajudar a determinar se as instalações do kernel do Linux são vulneráveis ao Meltdown e Spectre, foi desenvolvido um script que pode ser testado de acordo com as seguintes instruções:

Passo 1: Em primeiro lugar deve instalar script.

$ cd /tmp/ $ wget https://raw.githubusercontent.com/speed47/spectre-meltdown-checker/master/spectre-meltdown-checker.sh |

Passo 2: De seguida, execute-o com utilizador root

$ sudo sh spectre-meltdown-checker.sh |

Nota: Este teste foi realizado numa máquina virtual com o sistema operativo Linux Ubuntu 16.04.1 com o kernel 4.8.0.36-generic.

Para instalar o patch relativo ao Meltdown e às duas variantes do Spectre nas distribuições Debian e Ubuntu, saiba que o pode fazer da seguinte forma:

//Antes de prosseguir, certifique se tem um backup. uname –r //Anote a versão atual do kernel sudo apt-get update sudo apt-get dist-upgrade sudo shutdown –r 0 |

Na eventualidade de pretender instalar o firmware via terminal utilizando o gestor de pacotes, pode fazê-lo de acordo com os comandos abaixo indicados. No final, certifique-se que reinicia o sistema. Verifique o microcódigo através de dmesg | grep 'microcode'.

- Intel (Debian/Ubuntu): sudo apt install intel-microcode

- AMD (Debian/Ubuntu): sudo apt install amd64-microcode

ATENÇÃO: Reforçamos que o Pplware não se responsabiliza por quaisquer problemas causados, pelo que deve conhecer as ações a realizar.

Atualizações do navegador

No contexto da web, a exploração mais provável do Spectre ocorre por intermédio de JavaScript, cujo intuito é obter informações como chaves de sessão, cache do navegador, etc. Como tal, Google, Mozilla, Apple e Microsoft, já lançaram ou estão para lançar, atualizações para minimizar este risco.

- Chrome: Recentemente, foi lançada para Windows, Mac, Linux e Android uma nova versão do Chrome (64.0.3282.119 à data do artigo). Esta, traz melhorias ao bloqueador de anúncios interno, além de outros recursos que têm como objetivo melhorar o suporte do navegador perante padrões web que impulsionam a Internet moderna. Fale-se de novas propriedades relacionadas com CSS, novos recursos JavaScript (ECMAScript) e alterações ao interpretador JavaScript V8. Ainda assim, pode sempre ativar a opção “Strict site isolation” através do endereço chrome://flags/#enable-site-per-process. Ativar esta opção levar a um aumento do consumo de memória entre 10% a 20%.

- Firefox: Este, surge também numa nova versão (58.0 à data artigo), que ajuda a resolver um vasto leque de vulnerabilidades. À semelhança do Chrome, também é possível ativar a funcionalidade “First-Party Isolation” acedendo ao endereço about:config, colocando firstparty.isolate como true. Basicamente, o principal objetivo é isolar os diversos websites e recursos do navegador em cada processo individual, garantido alguma segurança acrescida.

- Safari: A versão 11.0.2, lançada a 8 de Janeiro, inclui melhorias para mitigar os efeitos de ambas as variantes do Spectre. À data do artigo, conta com a versão 11.0.3.

- Internet Explorer e Edge: A Microsoft também realizou alterações em ambos os navegadores. Além de remover o suporte para “SharedArrayBuffer” no Edge, foram feitas alterações que aumentaram substancialmente a dificuldade em atingir o conteúdo do cache do processador a partir de um processo do navegador.

Atualizações do firmware Intel

Uma vez que as atualizações do sistema operativo e do navegador apenas mitigam parcialmente o Meltdown e o Spectre, é necessário que sejam desenvolvidas e aplicadas atualizações ao nível do firmware. Deve, periodicamente, consultar na fonte oficial a disponibilidade das mesmas.

Na página de download da Intel é possível encontrar o microcódigo, disponível para 40 versões Linux, válidas para 2731 processadores Intel, a partir do Pentium D 150 MHz do ano 1995, que podem ser utilizados para mitigar as vulnerabilidades das três variantes. Mas atenção, esta versão do microcódigo não tem efeito em todos os processadores.

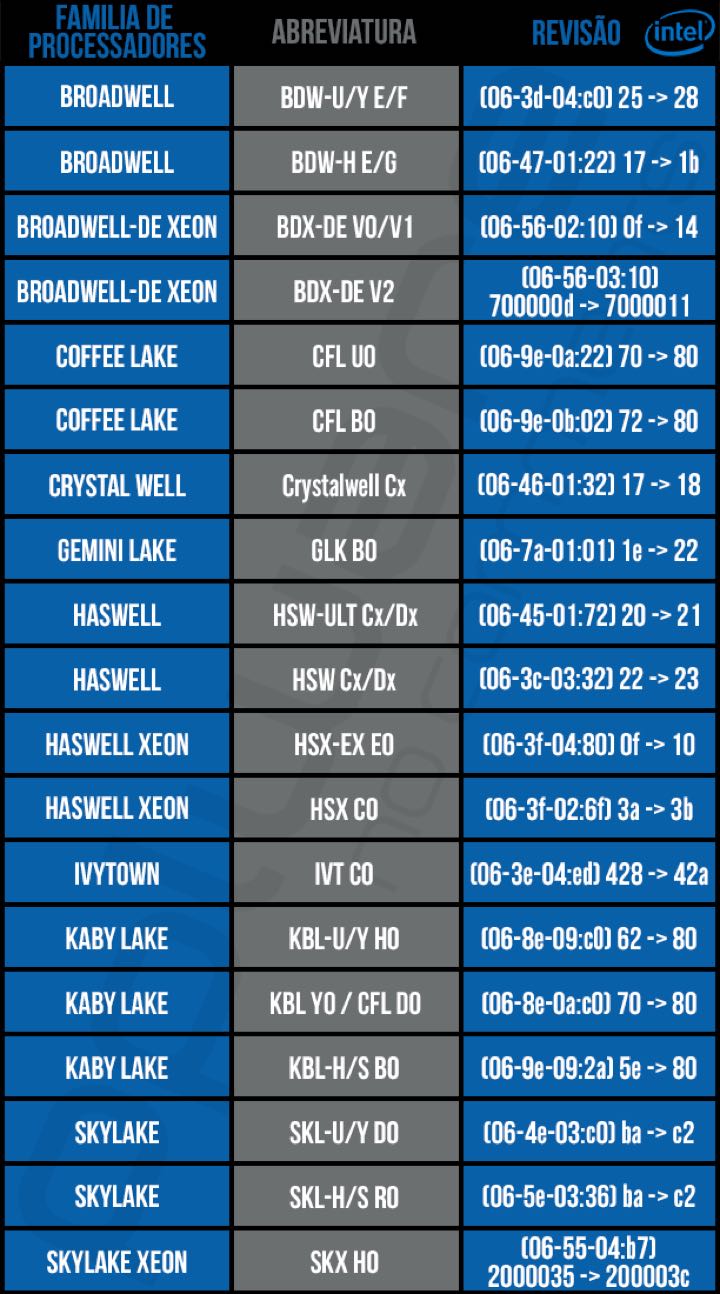

Com base nas informações aqui encontradas, a tabela abaixo indica aqueles que são abrangidos. A primeira coluna corresponde à família de processadores, a segunda à abreviatura das notas de lançamento, e a terceira ao novo número de revisão das notas de lançamento. Num comentário, um leitor referiu que os valores hexadecimais entre parêntesis são interpretados da seguinte forma family-model-stepping:unknown.

Os utilizadores Windows também podem vir a receber atualizações de microcódigos, mas estes precisam de ser testados pela Microsoft e lançados posteriormente como atualização. A última, além dos chamados hotfixes, foi lançada em 2015. De momento, resta aguardar.

Relativamente à atualização do firmware nos CPUs Broadwell e Haswell, Ivy Bridge, Sandy Bridge, Skylake e Kaby Lake, foram relatados alguns problemas em que o sistema reiniciava subitamente. Uma vez descoberta a raiz dos problemas nas microarquitecturas Broadwell e Haswell, a Intel está a trabalhar no desenvolvimento de um novo patch. Enquanto isso, é recomendado que não seja aplicado o patch atual.

Conclusão

Todas as questões relacionadas com o Meltdown e Spectre ainda estão a ser cuidadosamente analisadas. Percebe-se que existe alguma dificuldade em corrigir estas vulnerabilidades, principalmente do Spectre. Cuidadosamente, se for um utilizador bem informado sobre o assunto, pode optar por aplicar e testar as demais atualizações. Atente nos problemas já relatados após as atualizações disponibilizadas.

O CEO Brian Krzanich afirmou, durante a apresentação dos resultados financeiros do quarto trimestre, que serão lançados novos processadores Intel com proteções internas contra o Meltdown e o Spectre ainda este ano. Alguns rumores dizem que o processo de fabrico pode descer para os 10nm, embora o chipmaker tenha dado a entender que ele se manterá nos 14nm.

Novidades da Intel para os seus processadores

Este artigo tem mais de um ano

que poderei dizer!

muitos gostam de deitar abaixo a Apple e que eles nos propocionam. este artigo vai ao encontro de tudo o que demais eu admiro na Apple, a simplicidade com que tudo é configurado e mais importante funciona.

comparem a quantidade de texto, fotos, que säo necessarias para descrever o ocurrido, e na verdade näo solucionado pelo Windows e Linux. depois verifiquem quantas linhas foram necessarias para descrever como a Apple resolveu o assunto nas suas maquinas

Não se trata de ser a melhor. A Apple tem melhores condições devido a ter hardware próprio e pouca desfragmentação. O Windows tem uma tarefa muito complexa devido a não poder testar as atualizações em todo o hardware.

Hardware próprio? Usam processadores Intel como toda a gente nos Macs e são afectados pelo mesmo bug…

Só não percebeu quem não quis…

Lol.. esta não é mesmo a tua cena..

Continua a não ter hardware próprio….. tem é poucos modelos, e sabe precisamente o que vendeu, conforme cada modelo.

No entanto, de momento, o patch é conforme o CPU, e é de contar que todo o “MAC” desde que usa Intel, está afectado, como tudo o resto.

Bob, ter hardware próprio não é ter os componentes, se fosse assim quase ninguém tinha hardware proprio, nem dell, nem hp nem lenovo.. entendido?

A Apple tem hardware próprio na medida fabrica o seus próprios computadores. E como controla hardware e software se as pessoas actualizarem o macos, ficam logo com o patch feito, independentemente do CPU.

Logico, a Microsoft faz o mesmo nos Surface e Surface Book, Linux também faria se tivesse hardware próprio.

Nada tem a ver com simplicidade nem balelas que gostam de contar sobre a Apple, tem a ver com ecossistema, que a apple tem e outros fabricantes não. Para estes casos é bom, mas depois em questões de segurança que dependam apenas deles é péssimo e isso está à vista, onde o macos é considerada pelos profissionais de segurança o pior SO da actualidade.

Linux é apenas um Kernel, não tem como ter um hardware próprio…São os fabricantes de hardware que não apoio à comunidade Linux, incluindo a Microsoft a ibm…E muitos é muitos mais está tudo em kernel.org

No shit sherlock. Agora explica o que é um kernel a alguém que não sabe o que é hardware…

Genious.

É preciso ser burro, o problema está nos processadores da Intel e vem dizer que a solução da Apple foi espectacular…. Valha-me DEUS!!!

Em linux está resolvido, tal como nos sistemas Apple…a quantidade de linhas utilizadas para descrever a situação não é mais do que uma descrição pormenorizada do problema, não siginifica que seja mais ou menos complicado em Linux…não confunda o artigo com o necessário para resolver a situação…por exemplo em Arch Linux tudo o que tive de fazer foi, após ter confirmado que tinha o sistema atualizado, correr o comando “zgrep CONFIG_PAGE_TABLE_ISOLATION /proc/config.gz”, e verificar o relatório (que indicou que estava seguro), nada mais…em Ubuntu e derivados também não é complicado.

Nem queiras comparar, quantos hardware a Apple tem ou rodam os seus sistemas, Ela vende 100000 máquinas com os mesmos chips o mesmo O.S tudo é igual de maquina para maquina, tudo está ali bem afinado é tudo bem conhecido. Agora vê o caso da Microsoft é o pessoal do Kernel Linux, quantas máquinas e hardware e chips firmware, que têm de ter em atenção…Nem dá para fazer comparação

Não, não resolveu, vai lá ler o artigo melhor.

E é por isso que ainda não há nada a dizer sobre isso.

Deixo estar como ta ta muito bom.

Bom dia . Alguém tem problemas em entrar no hotmail depois de fazer a alteração de segurança no firefox 58 descrita no artigo em cima ?

“First-Party Isolation” acedendo ao endereço about:config, colocando firstparty.isolate como true.

Existe um erro qualquer de javascript que não deixa avançar para dentro do email….

Não está fácil e está para durar.

A banca está aflita.

Epah que barracada tão grande.. As dores de cabeça disto vão durar anos e anos

Não vão durar anos, mas só lá para Março é que vai estar resolvido, só a meio de Fevereiro deve estar tudo estabilizado do lado dos firmwares dos fabricantes, depois são testes e muito benchmarking e começar a aplicar a ambientes de DEV, ver que recursos mais vão ser precisos, extender recursos e só depois replicar para QA e PRD. O problema agora está mesmo do lado da Intel, do lado da Microsoft e Red Hat já está a coisa estável.

É só ver “DEV”, “QA” e “PRD”, que vejo que alguém se está a preocupar exactamente com o mesmo que eu! 🙂

Eu não estou preocupado, faz parte do processo de patch dos meus clientes, a preocupação é só mesmo o tempo que vai levar até ficar tudo finalizado, não tenho nenhum cliente com menos de 2000 servidores, com todos os OS possíveis e todas as arquitecturas de CPU possíveis.. long days ahead..

Alguém pode explica-me uma simples pergunta:

Como é que fabricantes de processadores distintos e fabricantes de sistemas operativos distintos conseguem ter um problema comum?

Mas o problema é do sistema operativo?? Devo andar distraído…

Caro, o problema é no CPU, que todos os sistemas usam.

Depois, conforme o CPU, tem quem corrige o problema. Sendo que um patch a nivel de sistema, é mais rápido de distribuir. 🙂

Pessoalmente tenho estado atento a podcasts acerca deste assunto e a recomendação é esperar, porque a própria Intel já lançou microcode para os board partners que contina erros e depois pediu a toda a gente para reverterem o update á Bios.

Recomendo calma e espera, até porque não existem nenhum relato de ataques com este tipo de vulnerabilidade.

Se fores uma entidade bancária, quando existirem relatos, já vais tarde.

Tenho um Core2Duo já me disseram que não está abrangido, outro dizem que sim, a ferramenta na powershell não dá nada..

Boas! estou com uma duvida em relação a este problema no processadores da intel, pois estou a pensar adquirir um portátil novo nos próximos dias, mas estou um bocado reticente devido a este problema, porque afinal de contas, vou estar a comprar uma coisa que já vem com defeito basicamente. O que me aconselham?

Agradeço desde já as opiniões.

Cumprimentos.

Ou não compras (o problema está nos principais fabricantes de processadores logo não temos por onde nos esconder…) ou esperas que saiam os novos processadores da Intel e AMD que virão (ESPERA-SE!!!!!) sem este problema (mas com outros, certamente!)

A escolha está do lado habitual, do nosso

:D, eheheh

Se vais esperar, podes ter de esperar perto de 1 ano para comprar portátil.

… muito bom artigo, agradeço a equipa do PplWare as dicas e informações prestadas, felicitações …

… adoro ler os comentários dos vários usuários, pois mete-me bem disposto, porque acabo sempre de me rir muito, e em alguns casos excelentes com algumas boas informações …

… também já vi que o meu AMD Phenom(tm) II X6 1100T Processor × 6 tem alguns dos problemas, mas vou esperar para instalar o FirmeWare, gostava de saber se alguém tem um CPU igual e se já fez o UpGrade do FirmeWare e quais os resultados, desde já o agradecimento pela informação.