iOS 16.6.1 para iPhone corrige bug que permitia ao spyware israelita vigiar utilizadores especiais

O iOS 17 está a poucos dias de ser lançado. Contudo, as máquinas atuais que têm o iOS 16 recebem agora uma versão que deve instalar já. O iOS 16.6.1 para iPhone traz importantes correções de segurança. Segundo o que foi partilhado recentemente, este bug permitia ao famoso software de spyware Pegasus vigiar funcionários de uma empresa sediada em Washington DC.

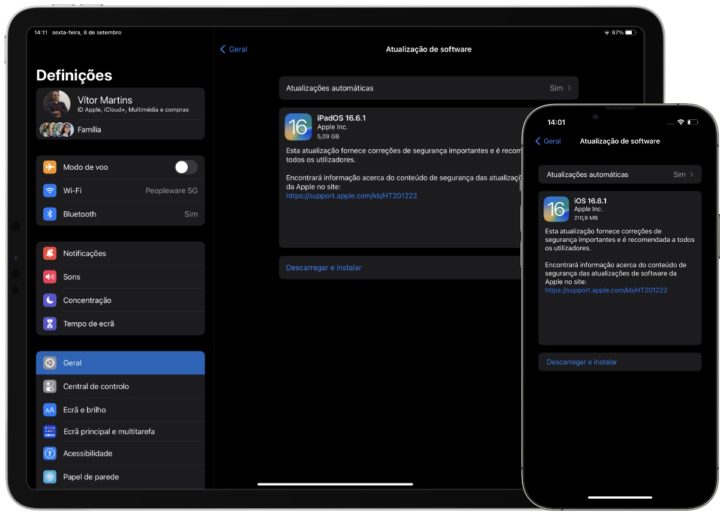

Embora o iOS 17 esteja a poucos dias de ser lançado, a Apple lançou há algumas horas atualizações importantes para iPhone, Macs e iPad. Assim, estão disponíveis as versões iOS 16.6.1, macOS Ventura 13.5.2, e iPadOS 16.6.1.

Estas atualizações de segurança são a resposta da Apple a certos ataques cirúrgicos aos sistemas operativos da empresa. Uma batalha que está mesmo a incomodar alguns governos, como já vimos o caso do Reino Unido. Isto porque a Apple ataca imediatamente as falhas por forma a isolar os seus equipamentos destes ataques dos software espiões.

Apple divulga falha zero-day relacionada com o spyware do Grupo NSO

A Apple lançou atualizações de software nesta quinta-feira para resolver duas vulnerabilidades zero-day que, segundo os investigadores, foram utilizadas para distribuir o spyware Pegasus do Grupo NSO a pelo menos uma vítima.

Os investigadores de cibersegurança do Citizen Lab da Universidade de Toronto afirmaram que todos os utilizadores de dispositivos Apple devem atualizar imediatamente os seus sistemas operativos para corrigir as falhas.

Na semana passada, ao verificar o dispositivo de um funcionário de uma organização da sociedade civil sediada em Washington DC com escritórios internacionais, o Citizen Lab encontrou uma vulnerabilidade zero-days ativamente explorada que estava a ser usada para entregar o spyware mercenário Pegasus do NSO Group.

Disseram os investigadores.

A cadeia de exploração era capaz de comprometer iPhones com a última versão do iOS (16.6) sem qualquer interação por parte da vítima.

Afirmaram os investigadores.

Segundo refere a Apple, um bug, registado como CVE-2023-41064, permitia que os dispositivos - incluindo alguns iPhones, iPads, Macs e Apple Watches - se tornassem vulneráveis a ataques ao processar "uma imagem maliciosamente criada". Esta vulnerabilidade afeta especificamente a estrutura Image I/O.

A outra vulnerabilidade, CVE-2023-41061, cria problemas de segurança de forma semelhante se um dispositivo receber um "anexo maliciosamente criado". Esse bug surgiu na função Carteira da empresa.

Em ambos os casos, a Apple disse que estava "ciente de um relatório de que este problema pode ter sido explorado ativamente".

Spyware: Grupo NSO em luta aberta contra a Apple

As informações que a Apple recebeu do Citizen Lab ajudaram-na a atacar o problema de forma imediata. O que espoletou uma atualização extraordinária, de segurança.

As atualizações de software aplicam-se ao macOS Ventura, iOS, iPadOS e watchOS. O novo software foi disponibilizado como parte das atualizações regulares destes produtos. Contudo, refira-se, a Apple não usou a sua nova funcionalidade Resposta Rápida de Segurança - o termo que a Apple usa para correções de bugs emitidas com urgência entre atualizações completas do sistema operativo.

Com a divulgação destas duas vulnerabilidades, a empresa já corrigiu 13 zero-day em 2023.

Desde que foi desenvolvido pela primeira vez em 2011, o Pegasus tem sido utilizado em todo o mundo, frequentemente por governos que espiam os seus cidadãos. Foi utilizado para atingir o jornalista saudita assassinado Jamal Khashoggi, membros do movimento de independência da Catalunha e investigadores dos direitos humanos no México.

Nos últimos anos, os reguladores tentaram impedir a sua disseminação, tendo o Parlamento Europeu instado os países membros da UE a proibi-la. No início deste ano, o Presidente dos EUA, Joe Biden, assinou uma ordem executiva que bloqueia a utilização de spyware comercial pelo governo.

Não é a primeira vez este ano que a Apple revela zero-day alegadamente utilizados em campanhas de spyware: dois erros corrigidos em junho foram explorados numa campanha que o governo russo atribuiu aos EUA.

Uma outra resposta rápida de segurança, em julho, exigiu que a Apple a refizesse depois de a primeira versão da correção ter impedido que alguns sites fossem apresentados corretamente.

Este artigo tem mais de um ano

entenda-se: exploit para o “segurissimo” iOS que sem clicks, sem nenhuma iteração do utilizador permitia aceder a tudo.

Recebia-se a mensagem e: puff!

Depois falam do android.

Sempre se soube que os Israelitas conseguem aceder sem problemas aos iPhones, esta falha já era usada a muito tempo.

Foi corrigida está porque este grupo publicou a descoberta, mas os Israelitas (NSO) só lançam um update quando alguém descobre e o software fica outra vez a funcionar, por isso é que vários governos compram este software.

A NSO nunca mete as falhas todas no software só conforme vão precisando.

Isto é spyware direcionado e ao nível dos Governos.

Pelo que diz o post, o alvo foi “uma organização da sociedade civil sediada em Washington DC”. Quem comprou e utilizou o spyware Pegasus, para iPhone é Android, não custa adivinhar – um governo ou uma multinacional ameaçados pela atividade dessa organização.

Nos EUA é ilegal as agências governamentais usarem spyware comercial, como o Pegasus. Na UE, depois da recomendação do Parlamento Europeu para ser proibido, foi feito um inquérito aos Estados-membros se tinham esse software e se já tinham usado ou tencionavam usar. As respostas dos países, que não tinham nem tencionavam usar, não chegam aos dedos de uma mão. Um, a Espanha, sabe-se que usou em dissidentes catalães.

No caso citado no post, de Jamal Khashoggi, atraído e assassinado na embaixada turca da Arábia Saudita (mais um BRICS respeitador dos direitos humanos) também se sabe.

E o NSO Group lá continua de porta aberta.

Só agora foi corrigido…

esse talvez tenha sido