Um site com HTTPS pode ser considerado legítimo? Claro que não!

O tema da "CiberSegurança" é um dos mais debatidos na atualidade. As ameaças digitais são mais que muitas e nesse sentido é preciso ter algum Know How para que não se caia em alguns esquemas que são cada vez mais perfeitos.

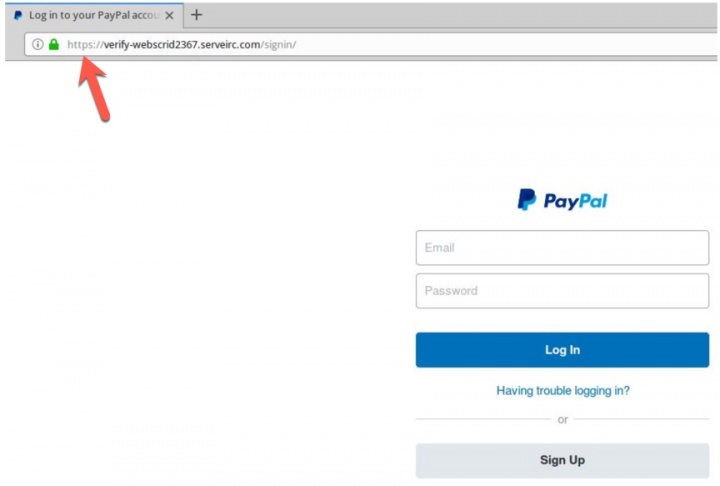

Quando se fala de Phishing, ao nível dos websites, é comum ouvir-se que se o site tiver o cadeado (HTTPS) no URL é seguro! Esta é uma verdade, mas tal não significa que o site seja legítimo.

HTTPS - Sabe validar se um site é seguro ou não?

Nos dias que correm, é importante que todos os dados sensíveis transacionados entre um cliente e um servidor sejam cifrados de modo a que estes não possam ser entendidos por terceiros. Na prática, quando acedemos a um serviço online que nos solicita dados pessoais ou credenciais de acesso (ex. sites de bancos) é importante que toda a informação passada seja cifrada de modo a tornar-se ilegível.

No caso dos servidores Web (entre outros serviços de uma rede), uma das formas de proceder à cifra dos dados é recorrendo ao protocolo SSL. Usar SSL (HTTPs) num site torna-o seguro mas não legítimo!

O que é o Phishing?

O “Phishing” é uma “vigarice” que utiliza SPAM ou mensagens de pop-up para ludibriar pessoas no sentido de revelarem números de cartões de crédito, informação de contas bancárias, números de segurança social, passwords e outro tipo de informação confidencial ou sensível.

Basicamente o utilizador recebe um e-mail supostamente de uma entidade credível, mas que na verdade o reencaminha (através de um URL/link ou) para um site com um design igual mas que, na verdade é apenas uma cópia do original, levando o utilizador a colocar dados pessoais e a ser enganado. O utilizador recebe normalmente uma informação a referir que os dados estão errados, mas na verdade o dados já estão do lado do atacante. Técnicas como DNS Poisoning (manipulação de entradas no DNS) são também bastante usadas neste tipo de ataques.

O mundo do hacking...

O mundo do hacking também evolui e é normal que os "piratas" usem mecanismos que levem a crer que um determinado site é mesmo legítimo.

Se considerava um site legitimo por este ter HTTPs, então é melhor esquecer tal "teoria", pois, segundo um estudo recente, cerca de metade dos sites de Phishing já usam “https://”.

De acordo com um estudo da PhishLabs 49% de todos os sites de Phishing já têm certificados SSL associados e nesse sentido o facto de o site estar disponível em HTTPs não significa que o mesmo seja legítimo.

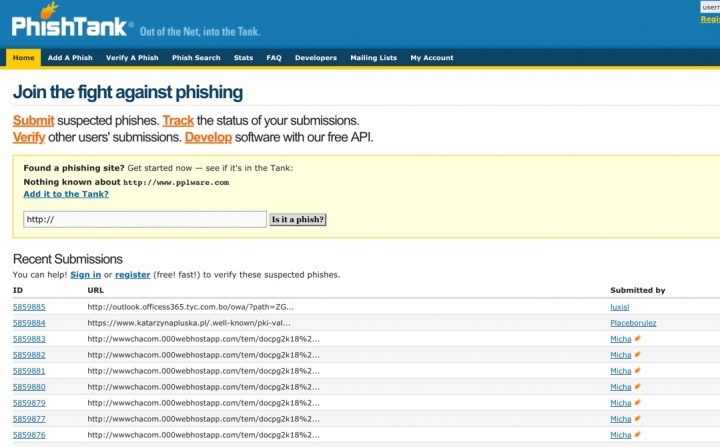

Para ajudar a verificar se um site faz parte de um esquema de Phishing, podem aceder a phishtank.com e verificar se este se encontra listado.

De referir que este site é mantido por uma comunidade de utilizadores que livremente indicam sites que fazem parte de esquemas de Phishing.

Não é um site de Phishing? Olhe bem...

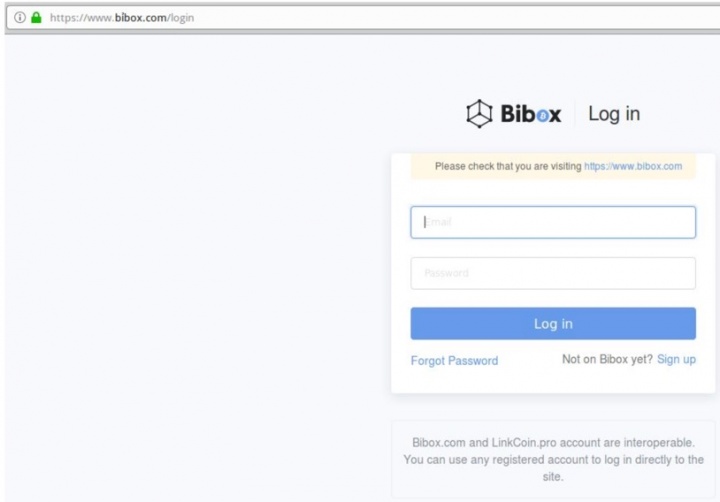

Considere a imagem do site seguinte! Parece-lhe legítimo? Aparentemente parece, no entanto, se repararem bem no URL verificam que o "i" é estranho. Na verdade, trata-se de um IDN - Internationalized domain name e o endereço real aponta para https://www.xn--bbox-vw5a[.]com/login.

Neste caso o problema está no próprio URL que apesar de parecer legítimo não o é, isto por causa dos caracteres unicode que permitem URLs com caracteres existentes em outros idiomas que são muito parecidos com os que conhecemos.

Tanto o Chrome como o Firefox apresentam os links com os caracteres unicode e não no formato punycode. Saiba como se proteger aqui.

Além destas "técnicas" existem muitas outras. Nesse sentido, cada vez é mais importante saber onde se clica e quais os sites que visitamos para não virmos a ser vítimas de um site de phishing. Estejam atentos!

Leia também...

Este artigo tem mais de um ano

Eu de vez em quando recebo mails do “Paypal” a dizer que a minha conta está comprometida e afins, carrego no botão, olho para o url e é meio manhoso.

Fecho abro outro tab à parte acedo com o url correto, login e nada de notificações.

De volta ao mail, reportar. Next!

Eu além disso ainda envio o mail para o PayPal. Mail esse que eles disponibilizam para estas situações. Julgo que é spoof@paypal.com .Basta fazer forward do mail e apagar de seguida. NUNCA tenham curiosidade de ver o link, mesmo qd já se tem alguma experiência na área, há sempre alguém que sabes mais…

O que eu entendo por HTTPS é que apenas segue o protocolo HTTP cifrado, e não tem propriamente uma entidade certificadora a certificar o site.

Existem cerficiados SSL simples (tipo LetsEncrypt), e certificados SSL “EV” (Extended-Validation) que são emitidos por entidades reguladoras que “verificam” a validade de uma empresa para esta a obter.

Exemplo certificado simples: pplware

Exemplo certificado ev: cgd.pt

Sim, ambos têm HTTPS, mas a cgd.pt foi verificada pela DigiCert. Um site phishing não consegue tal coisa

Https certifica te que estas ligado ao servidor presente no url sim

Cadê os defensores do HTTPS?

HTTPS protege contra ataques “man-in-the-middle”… que não é o caso de phishing…

https://pt.wikipedia.org/wiki/Ataque_man-in-the-middle

Nunca foi dito que HTTPS é um site seguro em termos de conteúdo, mas sim na sua ligação 😉

Pra maioria das pessoas é.

Pois, é isso. O tal “mito”…

Correto. Mas não é essa a mensagem do artigo. A ideia que pretendo passar é que um site ter HTTPs não lhe garante legitimidade imediata.

Epá vocês as vezes até apresentam conteúdos bem interessantes, fugindo um pouco do costume,smartphones. Isto é interessante e vale a pena ler, uma vez que até um tipo mais ou menos batido nestes meios pode cair num destes esquemas bem montado. Valeram os 5 minutos de atenção. Obrigado

Boa 🙂

concordo.

Atualmente, nada pode ser considerado como segurou e/ou legítimo. Todo cuidado é pouco! Sites de phishing estão cada dia mais “inteligentes”.

Então, usar esta extensão: https://www.eff.org/https-everywhere

Em tese, é inútil?

Para Phishing? Sim 🙁

Esta de obrigar a todos os sites terem HTTPS, simplesmente vem alimentar as empresas de certificados e por sua vez confundir os utilizadores.

Antes normalmente e na sua maioria os sites de Phishing, não se preocupavam com esses detalhes. E os utilizadores que quisessem ser informados consiguiam destinguir mais facilmente o que era falso ou não.

Havendo essa obrigação, a maioria dos sites Phishing vão então começar a procurar imitar os sites mais legítimos com maiores detalhes, acabando por iludir ainda mais os utilizadores.

Qualquer das formas, um recomendação simples é:

Não clique em todos os links que aparecem…

O sucesso na base de ataques tipo phishing está diretamente associado à ocultação de identidade e no livre envio de mensagens para a rede. O projeto P2T tem uma prevenção ativa o que impede qualquer servidor na rede de o poder fazer sem a autorização do destinatário.

Uma mudança de paradigma: retirar a responsabilidade ao destinatário e colocar no remetente.

Se entendi bem o conceito do Anti-Spam P2T:

“A sua conta Paypal foi atacada. Proteja a sua conta aqui.”

Remetente: paypal@paypal-client-protection.com

Quanto quer apostar que vai haver imensa gente a receber o phishing na mesma? E a ir lá ao web site na mesma meter os seus dados de acesso.

Ah! E tal, mas sabem qual é o domínio… e podem chegar aos ladrões… isto é claro se não tiverem registado via algum computador comprometido e pago com algum cartão de crédito furtado.

No fundo não previne o phishing por completo, nem provavelmente o spam, coloca mais responsabilidade no utilizador de aceitar as notificações de contacto… e não existindo filtros podem ter milhares de notificações para ter de varrer…

Mas parece ser bom para reduzir algum tráfego em circulação.

O que o António Pais necessita é de ficar mais esperto e criar uns serviços tipo jogos online simples ou algo do género e depois exigir que usem um “e-mail” protegido com essa tecnologia P2T, com web sites e endereços diferentes, com todos os idiomas possíveis e imagináveis e fornecer toda essa experiência “livre de spam”, fornecer para os principais Gestores de Conteúdos (WordPress, etc.) extras que permitam interagir com os serviços de e-mail com tais protecções do Anti-spam P2T, assim como extras para os principais programas de e-mail.

Talvez com oferta para comprovar que funcionar, talvez tenha sucesso a nível global. E nada o impede de cobrar por prestar o serviço tendo eventualmente um patamar mínimo gratuito para as pessoas poderem ver a diferença em utilização real.

E isso pode ajudá-lo a encontrar problemas na utilização real por parte das pessoas, ou simplesmente colocar a ideia de lado se vir que a aceitação na prática, pelos utilizadores não é boa, e avançar para outra ideia diferente que permita resolver o problema de uma maneira totalmente diferente… e não andar a bater na mesma tecla a vida toda sem que tal alguma vez venha a ser aceite.

E no fundo não compreendo muito bem qual é a diferença entre o Anti-Spam P2T e algo que já acontece que é enviarem um e-mail ao remetente para confirmar que de facto enviou o e-mail e depois exibirem no destinatário num painel a isso dedicado que em determinado dia/ hora, com determinado assunto e determinado remetente alguém o quis contactar e se deve aceitar/ recusar/ bloquear, já vi isso disponível na Servage GmbH desde pelo menos 2007 (e utilizei durante muitos anos). A única diferença é que não aparecia directamente no interface de webmail/ programa de e-mail mas sim no painel de administração. E além disso eles ainda tinham outras protecções que poderiam ser ligadas/ desligadas conforme o cliente quisesse como as graylists em que o remetente contactava o servidor mas era mandado voltar mais tarde e se voltasse era concedida autorização, e ainda servidores falsos para despistar alguns programas de spam mal programados que existiam na altura e que talvez ainda existam por aí. E claro sistemas de aprendizagem de spam e respectiva classificação.

Boa noite João.

É natural que não entenda o conceito, mas posso elucidar os seguintes pontos.

“Quanto quer apostar que vai haver imensa gente a receber o phishing na mesma?”

Para fazer chegar mensagens aos servidores P2T, terá de obedecer A UMA DE TRÊS regras especificas.

1 – Usar um servidor com a tecnologia P2T incluída.

2 – Subscrever o serviço webmail P2T para enviar mensagens.

3 – Instalar um plugin nos clientes de forma a os tornar compatíveis.

“e não existindo filtros podem ter milhares de notificações para ter de varrer…”

As notificações são o menor dos problemas. Elas só chegam se o remetente usar servidores P2T e mesmo assim, para milhões de mensagens enviadas, cada destinatário irá receber uma notificação mas por outro lado, esse remetente terá de ficar com milhões de mensagens para gerir no seu servidor. O controlo é feito na OUTBOX. O desconforto fica no lado do remetente.

“E nada o impede de cobrar por prestar o serviço tendo eventualmente um patamar mínimo gratuito para as pessoas poderem ver a diferença em utilização real.”

Os clientes alvo deste novo modelo serão exclusivamente os provedores de email. Não está previsto cobrar qualquer valor aos utilizadores

Os spammers são conhecidos por adoptar as novas tecnologias e explorar as suas falhas ao máximo possível, alguns textos que tenho lido dizem claramente que vêm spammers a programar e definir melhor as supostas protecções que existem relacionadas, que a maior parte dos serviços legítimos.

Claro que o que os spammers vão fazer é os seus servidores P2T (se algum dia se tornassem comuns) e depois toca de enviar para as mesmas listas notificações que mal fossem aceites resultavam no envio daquela mensagem à qual se referia a notificação.

Se a solução é patenteada então o resto da indústria (estou a pensar nas soluções opensource) nunca irá adoptar (a menos que a patente expire) e o P2T está condenado ao insucesso mesmo podendo parecer-lhe a si e a muitos outros uma excelente ideia, porque simplesmente os operadores não podem adoptar algo que não possa funcionar sem grande inconveniente para os utilizadores ou vão tê-los a reclamar ou mesmo a abandonar os seus serviços se não conseguirem receber as mensagens.

Estar à espera dos fornecedores de serviço de e-mail para adoptar tal sistema parece-me que não está a resultar lá muito bem… pelo menos ainda não vi isso em lado algum em serviços de e-mail. Suspeito que nunca vou ver.

Se não colocar isso em prática por si mesmo de forma a ser possível a qualquer um usar na prática, duvido que outros lhe peguem. As pessoas têm de ver isso a funcionar, ficar bem impressionadas, para depois pressionarem os seus operadores de e-mail a adoptar, não me parece que vá ser adoptado de outra maneira… e ainda assim seria de forma lenta… em especial porque os filtros hoje em dia são tão eficazes e não implicam a interacção dos utilizadores na maior parte das vezes.

Admito contudo que possa estar completamente errado, e a tecnologia estar a ser adoptada por toda a parte e ter sido só eu que não dei por nada, mas parece improvável.

Infelizmente nem os certificados de Validação Extensa (EV) garantem que se esteja no web site certo, isto porque muitas vezes é possível registar o mesmo nome, até no mesmo país, desde que o ramo de actividade seja diferente. E de qualquer das formas até estes devem desaparecer por completo já que os browsers estão a removê-lo da indicação visual.