QuadRooter: As falhas que afectam 900 milhões de Androids

O sistema operativo móvel Android é o mais usado em todo o mundo. No entanto, este sistema tem mostrado algumas fragilidades (assim como outros) e, frequentemente, são descobertas falhas de afectam sempre milhões de dispositivos.

Há poucas horas, a Check Point (maior fabricante mundial especializado em segurança) divulgou detalhes sobre um novo conjunto de falhas que afectam dispositivos Android que usam SoCs Qualcomm.

Foi no seu site oficial que a Check Point revelou que existem quatro vulnerabilidades que afectam mais de 900 milhões de dispositivos Androids.

QuadRooter foi o nome escolhido para designar estas quatro vulnerabilidades, que afectam smartphones e tablets Android, que usam SoCs Qualcomm. Na prática, os dispositivos afectados podem ser totalmente controlados por atacantes, podendo estes aceder a dados, controlar a câmara, microfone, etc.

Para conseguir controlar um equipamento, o atacante apenas tem de conseguir que o utilizador instale uma app com software malicioso e que, ao contrário de outros ataques, nem necessita de “permissões especiais”.

Alguns dos equipamentos recentes que têm SoC Qualcomm:

- BlackBerry Priv

- Blackphone 1 eBlackphone 2

- Google Nexus 5X, Nexus 6 e Nexus 6P

- HTC One, HTC M9 e HTC 10

- LG G4, LG G5, and LG V10

- Novo Moto X da Motorola

- OnePlus One, OnePlus 2 e OnePlus 3

- Samsung Galaxy S7 e Samsung S7 Edge

- Sony Xperia Z Ultra

Até o recente BlackBerry DTEK50, que a empresa baptizou como sendo o “mais seguro Android do mercado”, também está vulnerável.

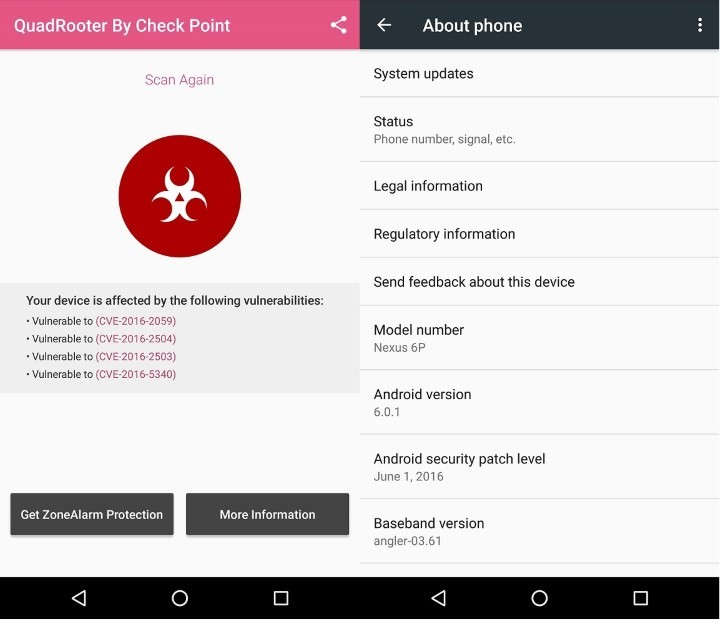

Para ajudar os utilizadores a detectar se os seus equipamentos estão vulneráveis, a Check Point lançou uma aplicação na Play Store que avalia os equipamentos e alerta os utilizadores caso estejam expostos ao QuadRooter.

De acordo com algumas informações de um membro da Google, uma correcção para este problema não deverá chegar antes de Setembro. Sabe-se também que a Qualcomm já procedeu às correcções de todas as vulnerabilidades entre finais de Abril e inicio de Julho, tendo já enviado aos parceiros, clientes e à comunidade open source, para que sejam incorporadas nas futuras actualizações.

Este artigo tem mais de um ano

“atacante apenas tem de conseguir que o utilizador instale uma app com software malicioso “

por exemplo a app referida no artigo

O que há de “malicioso” neste app?

O código.

Envia-o para eu também o ver…

O meu tem Exynos, tudo controlado.

Estas safo 😉

scanned and no single problem.

afecta 900 milhões, mas quanta percentagem um idiota vai instalar uma aplicação suspeita ? 0,01% dos ifans de propósito para depois virem dizer que o android só saca malwares e que o ios não têm nada, nem ataques hacking, ao icloud, roubos de dinheiro do paypal, nem nada do género LOL

Quando é que vais desenterrar a cabeça da areia?

Mas quem é que falou de iOS?

São 900 milhões de iOS que estão afectados?

Pois o meu com o CM12.1 tem esta(s) falha(s). Felizmente, por ser suportado oficialmente pelo Cyanogenmod, em breve deverei ter uma ROM com as falhas corrigidas — mas a grande maioria dos que forem afectados não vão ter esta sorte, ficarão para sempre com vulneráveis porque o fabricante não se “digna” a simplesmente actualizar os drivers embutidos na ROM.

“Shooting yourself in the head can kill you and it affects 7.4 Billion people. User must first buy gun and then shoot themselves in the head.”

por essa ordem de ideias anda muita gente a comprar armas sem saber

carapuça servida.

Infecta quem saca aplicações manhosas…

No meu smartphone só tenho 4 ou 5 aplicações que uso diariamente para o trabalho, e não preciso de mais nada!

Dos Samsung Galaxy S7 e S7 Edge só 10% são afectados, no entanto, nada dizem no artigo. 90% dos S7 e S7 Edge são internacionais ou seja com Exynos.

Face palm ….

Abc

Sim, há uma boa parte.

E achas que é aceitável isto num telemovel desse preço?

O Galaxy S7 é o universo Android? Se falassem desse modelo, tinham de falar de outros tantos. Bottom line: 900 milhões de devices com Qualcomm, period. 90% dos Galaxy têm Exynos? Great, não estão abrangidos pela falha.

Nem pouco, nem mais ou menos, todos os americanos são Qualcomm.

E todos os topos de gama for Samsung e Huawei usam Qualcomm.

Isso já ficou evidente no artigo ao dizer que que o problemas é em smartphones equipados com o SoCs Qualcomm, sabes à partida que se determinado equipamento não tem esse CPU não está afectado… Há coisas que devem ser ditas porque podem levar a duas interpretações ou podem induzir em erro, mas aqui está explicito.

e eu a pensar que a mediatek é que era uma porcaria…

E é uma porcaria… são tantas as falhas que já não são notícia! (nem ninguém se chateia em procurar mais, já há bastantes vectores de entrada)

eheheheh

Mediakek?

Só tenho uma coisa a dizer:

=

:poop:

nao entendi porque so os SoC qualcom sao afectados…

nao sei porque dizem que é uma falha grave.. se o utilizador tem de instalar a app no dispositivo nao é falha, é sim um malware… mas isto digo eu que nao entendo nada disto.

se instalar apps a partir da loja como 99% das pessoas fazem, tranquilo.. digo eu

De acordo com o que foi investigado, o que diz é que a App não precisa de permissões especificas, logo podia ser algo injectado em qualquer outra aplicação das toneladas que tens na App store. Se a aplicação ganha um bocadinho de tração nos downloads e começa a crescer ao olho publico, está feito. Com tanto lixo que as pessoas puxam por puxar, nem é preciso fazer nada particularmente interessante. Até pode ser alguma aplicação popular que já exista, metem um nome parecido para tentar eludir pessoas que estão a usar a pesquisa.

“se instalar apps a partir da loja como 99% das pessoas fazem, tranquilo.. digo eu”

Dizes mal, como já foi provado inumeras vezes. E o problema até nem é quem realmente puxa aquela meia duzia de aplicações que se conhece, precisa, e sabe o que está a puxar; mas tens grande parte da população a baixar tudo o que lhe aparece pela frente. Olha aquelas apps que o icone na app store é o telemóvel a projectar um holograma… repara só na quantidade de pessoas a comentar com uma estrela a dizer que “Não funciona, não mostra holograma nenhum”.

Há muitos utilizadores mais do que suceptiveis a ser enganados, e quando nem root é preciso é de facto algo muito critico.

got it 😉

só são os SoC da Qualcomm porque a falha é nas drivers da Qualcomm

A falha é grave por aquilo que permite fazer. Instalar uma app é um exemplo de como pode ser aproveitada, não te garantem que é a única forma. Seguindo o exemplo de outros casos alguém com imaginação poderá aproveitar agrupar a outras falhas para outra forma de distribuição.

Mesmo na instalação de aplicações aparecem de vez em quando apps insuspeitas com malware, até em lojas oficiais, o risco não é zero.

entao nao é uma falha do android, é uma falha de drivers… era isso que queria entender.

as drivers fazem parte do Android, são essenciais para o seu funcionamento. O que poderias talvez dizer é que a falha não foi por responsabilidade da Google

falha continua a nao ser do android.

eu sei o que é um driver. o driver nao faz parte do SO, mas é essencial para o correcto funcionamento do hardware.

se o driver tem um problema, o que o SO tem a ver com isso? quem fez o driver é que tem de saber o que faz.

estas drivers fazem parte do SO, estão no seu kernel com todos os privilégios e são essenciais para o funcionamento do software.

Poder ser da responsabilidade da Qualcomm não nega que faz parte do sistema operativo.

Drivers fazem parte do SO, não são uma coisa à parte. Mesmo que sejam módulos do kernel, são um componente do SO, tal como o escalonador, suporte a sistemas de ficheiros, etc…correm com o mesmo privilégio que o kernel no cpu.

Pelo teste efetuado também estou tranquilo 🙂

Creio que qualquer pessoa percebe que esta falha, é uma falha de hardware e não de software. O android não é para aqui chamado nem a falha está no android.

Acontece que os equipamentos que usam SoCs da qualcomm, tipicamente correm Android.

Pedro Pinto estes títulos sensacionalistas são giros mas não servem o vosso objectivo primordial que deveria de ser informar com rigor e transparência.

Por falar em transparência… será que esta não noticia está relacionada com o anuncio da apple de substituir chips da qualcomm pelos da intel no próximo iPhone ? (atenção aos mais desatentos, eu disse chips e não SoCs)

Não é uma falha de hardware, é sim uma falha nos drivers (que são software).

O Android é para aqui chamado porque, ao ser inicialmente afectado e não haver um suporte real com actualizações atempadas das ROMs, estes drivers vulneráveis vão ser perpetuamente usados pela grande maioria dos dispositivos afectados.

se é driver nao é problema do android, mas do driver.

a google nao tem de fornecer actualizaçoes para resolver isto pq foi um driver de 3ºs que deu raia.

dai a MS usar drivers assinados digitalmente para garantir que nao ha tangas destas

estas drivers são parte integrante do Android dos aparelhos afectados, por isso são falhas no Android.

Drivers serem ou não assinadas não tem nada a ver com isto.

entao se um SO tiver a correr no seu kernel drivers manhosos de terceiros, a culpa é do SO e nao de quem desenvolve os drivers….

isto chama-se chutar para canto. é um problema de driver, nao de falha de segurança na forma como o SO foi desenvolvido

Sim porque das 2 uma ou a google certificou o driver pu não protege nessa camada a informação, por isso sim é do SO a responsabilidade.

são parte do kernel original, logo parte do SO.

“Não tem” mas já o fez! (está no ultimo Nexus Security Bulletin)

A parte irónica é que, apesar da Google (em conjunto com a Qualcomm) já terem corrigido o problema nos repositórios do Android, os fabricantes não actualizam nem querem saber.

Não comparar o sistema da Microsoft ao Linux/Android, não tem nada a haver.

fragmentação!

nao comparar pq? um driver é um driver, nao interessa a plataforma onde ele vai “correr”.

a falha é grave, mas nada tem a ver com android, mas sim com o driver desenvolvido para ele… penso eu… e posso estar mt errado.

se isto fosse com outro SO a culpa era de quem? se isto é um driver de 3ºs nao faz sentido ser culpa do SO, mas sim do fabricante que fez caca da grossa

Interessa quando é um sistema embutido (como o Android) e o driver está integrado no código do sistema. Não é algo que possas mudar quando te apetece (como nos sistemas da MS a que comparas), vais encontrá-lo no repositório da Google onde se encontra o código do Android e para o mudares vais ter de recompilar partes do Android.

Quando foi a última vez que recompilaste o Windows para actualizar um driver?

ok esta embutido no SO… mas foi por culpa do SO que isto aconteceu?

o driver é culpado. se tens de recompilar tudo para poderes fazer um update de driver, isso é outra coisa. isto nao é uma falha do android. por muito que queiram fazer parecer nao o é.

a falha está no codigo do driver, nao no codigo do android. se fosse do android este problema estava em todos os equipamentos independente do SoC. penso eu.. posso estar errado

@ me and me, e tu a dar-lhe!

Experimenta correr um sistema operativo sem qualquer tipo de driver e vê o que acontece.

Vê o que é que faz parte da definição de Sistema Operativo.

@Antwin eu a dar-lhe?

eu sei o que é um SO. e sim tens de ter drivers… mas não é porque o driver esta embutido no kernel que o problema é do SO.

o código com com as falhas de segurança são do driver. agora se tens de recompilar tudo para fazeres um update do driver isso é outra questão. o código do driver tem problemas, não o código do SO. dai só o SoC da qualcom ser afectado.. não TODOS os equipamentos android independentemente do SoC.

é aqui onde quero chegar. o android não é perfeito, todos nos sabemos. mas isto não foi culpa do anidro em si… se este driver fosse usado noutro SO sem ser android iríamos ter o mesmo problema (eu sei que o driver em questão provavelmente não é transversal para vários SO).

@ me and me, não me parece que saibas o que é um sistema operativo, quando vens dizer que algo não é sistema operativo mas faz parte do kernel, ainda com mais relevância quando a ausência destes drivers tornaria o sistema inoperacional.

Vai ver quais são os componentes descritos para diversos sistema operativos e vê se não aparecem lá drivers.

As drivers são feitas à medida do kernel. Não podes usar as mesmas drivers no Windows, Linux, Mac, etc.

Pela tua conversa ainda vais dizer que o kernel não é do sistema operativo porque pode existir noutros sistemas não Android.

@Antwin vou explicar de outra forma,

porque razão não afecta todos os SoC mediatek por exemplo?

já sei, porque não usam o driver com as falhas de segurança aqui exploradas…

simples não?

o que estou a dizer é que o problema está no driver, não no SO.

o android nem necessita desse driver da qualcom para funcionar, desde que corra em cima de outro SoC ou noutra arquitectura como x86…

por isso digo que o problema está no driver.. não na forma de como o SO foi concebido.

apenas estou a dizer isto. culpem o android por usar o driver manhoso, mas nao digam que a falha é integrante do android

@ me and me, é essa a natureza de muitas drivers, estão ligadas a hardware específico, mas isso nunca será um critério para dizer que não fazem parte do sistema operativo.

O Android necessita dessa driver para funcionar naquele hardware, faz assim tanta confusão para ti?

Já viste o ridículo a que pode chegar a tua linha de raciocínio? Chegarias à conclusão que o kernel e muitos outras partes do sistema não são do SO só porque variam segundo a arquitectura do processador (código e compilação diferentes).

Expandindo o raciocínio qualquer parte não essencial do sistema operativo poderias dizer que não faz parte do sistema operativo porque nalgum aparelho isso não é usado, como por exemplo suporte para determinado sistema de ficheiros – os aparelhos Android não usam todos o mesmo sistema de ficheiros, etc, etc

.

Sabes o que é a trustzone na arquitectura ARM ? Aprende e depois falas.

E sim, o Android não é para aqui chamado!

sabes a descrição destas falhas?

Também sei jogar esse jogo:

Sabes o que é o Kernel do hospedeiro? Aprende e depois falas.

E sim, o Android é para aqui chamado!

as falhas nem sequer têm nada a ver com o trustzone, por isso nem sabe bem qual é o jogo dele

O jogo dele é simples, leu a “brochura” do trustzone (tal como podia ter lido dos Intel VTs e AMD-Vs) mas falha redondamente em compreender que continua a ser o SO “hospedeiro” que comanda essas tecnologias (no hardware) e não o contrário.

a falha é no software, não no hardware! São falhas nos drivers da Qualcomm que estão instalados no kernel do Android em equipamentos com SoC da Qualcomm.

Os rumores falam que o iPhone 7 pode usar a baseband da Intel, mas que deverá continuar a haver modelos com baseband da Qualcomm. Não tem qualquer relação com isto, não só é um rumor com muitos meses, como o software não tem nada a ver um com o outro.

http://bits-please.blogspot.pt/2015/08/exploring-qualcomms-trustzone.html

Pode ser que te ajude a perceber o que até agora ainda não percebes

Um artigo de 2015 é suposto explicar que a presente falha é no hardware?

A trustzone da Qualcomm tem alguma coisa a ver com a baseband da Qualcomm que a Apple usa? pensa bem

O que diz quem descobriu as falhas:

http://blog.checkpoint.com/2016/08/07/quadrooter/

QuadRooter vulnerabilities are found in software drivers that ship with Qualcomm chipsets

O que é descrito nem sequer tem nada a ver com a trustzone

Mais grave é o ultimo post 🙂

Abc

Está provado! E eu feito burro a pensar que a trustzone era para processadores em vez de BaseBands/Modems…

/sarcasmo

Está provado… és burro e ainda por cima desatento

É mais ou menos, a questão aqui é que a falha é realmente no software uma vez que se trata de uma falha nas drivers e não é por ser responsabilidade da Qualcomm que passa a ser uma falha de hardware uma vez que o fabricante é que fornece o software para o seu hardware.

Se quisermos atribuir responsabilidades temos de dividir pelas duas partes, pela Qualcomm uma vez que permitiu tudo isto e ao Android uma vez que tem a responsabilidade de aplicar os security patches que por acaso até já foram enviados pela Qualcomm, ainda este mês saiu um security patch e não incluíram estas vulnerabilidades.

Xperia Z3 dual… Tem isso, pelo menos acusou…

Your device is affected by the following vulnerabilities:

• Vulnerable to (CVE-2016-2059)

• Vulnerable to (CVE-2016-2504)

• Vulnerable to (CVE-2016-2503)

• Vulnerable to (CVE-2016-5340)

Por aqui um já tem!

Le 1 Pro

Vamos ver os outros

🙂

Instalei no meu I4. Corri a app.

Resultado:

Your device is affected by the following vulnerabilities:

– Vulnerable to (CVE-2016-2059)

– Vulnerable to (CVE-2016-2504)

– Vulnerable to (CVE-2016-2503)

– Vulnerable to (CVE-2016-2340)

E agosra, que tipo de medicina devo utilizar para curar o brinquedo?!

Basicamente ter cuidado com o que instalas no smartphone, principalmente APK de terceiros, utilizares apenas redes Wi-Fi que conheças bem, esperar pelos security patches e manter o teu equipamento sempre actualizado.

Enquanto não houver bicho que se multiplique pelos contactos e inutilize todos os android no mundo em menos de 6h, também não haver problemo. O Stagefright prometia muitos estragos porque bastava receber um mms mas bem haja que se ficou pelas promessas. Este quadrooter não promete nada a não ser que o utilizador consinta e isso anula as preocupações.

Cuidado, caros humanos, todos vocês estão vulneráveis a inúmeros vírus mortais! E agora? Há quem não saiba o que significa vulnerabilidade…