Hackers modificam a popular app OpenVPN para Android para incluir spyware

O Android é um sistema operativo que serve milhões de pessoas e tornou-se num alvo preferencial para ataques de malware. A sua estrutura de controlo e segurança tem falhas que são aproveitadas pelos cibercriminosos. A mais recente permitiu aos hackers "manipular" a popular app OpenVPN conseguindo incluir spyware. A distribuição da aplicação era feita fora da Google Play.

Segundo a empresa de segurança que descobriu este esquema, a ideia era atrair as vítimas com software VPN falso para Android com o objetivo e de roubar dados e acessos a certas aplicações.

Os investigadores dizem que a campanha foi "altamente direcionada" e visava roubar dados de contacto e chamadas, localização de dispositivos, assim como mensagens de múltiplas aplicações.

Hackers personalizam serviço VPN

A operação tem sido atribuída a um esquema avançado de ameaça levado a cabo pelos cibercriminosos Bahamut, que se crê ser um grupo mercenário que presta serviços de hack-for-hire (ataques por encomenda).

Segundo Lukas Stefanko, analista de malware da ESET, os hackers Bahamut reescreveram as aplicações SoftVPN e OpenVPN (para Android) para incluir código malicioso com funções de espionagem. Ao fazer isto, o grupo de atacantes assegurou que a aplicação ainda forneceria funcionalidade VPN à vítima enquanto exfiltrava informação sensível a partir do dispositivo móvel.

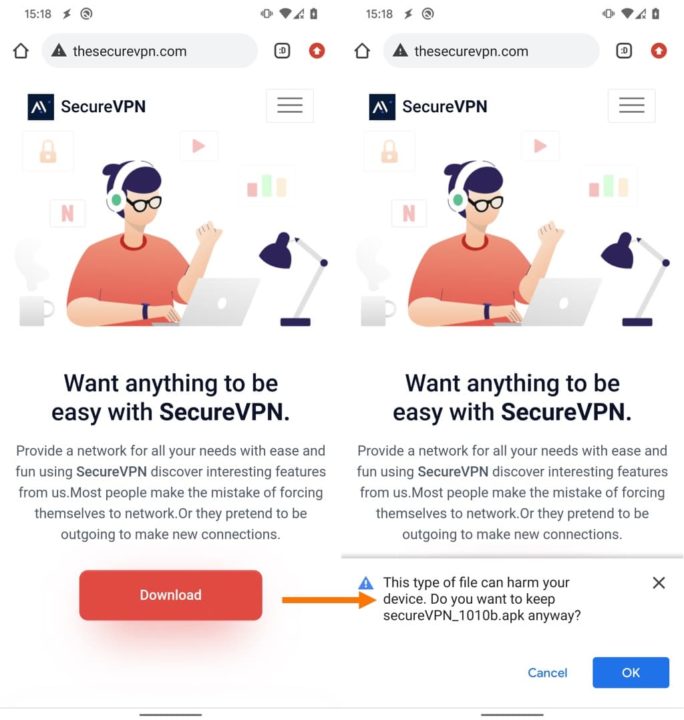

Para ocultar o seu funcionamento e para fins de credibilidade, Bahamut utilizaram o nome SecureVPN (que é um serviço VPN legítimo) e criaram um site falso [thesecurevpn] para distribuir a sua aplicação maliciosa.

Stefanko diz que a aplicação VPN fraudulenta dos hackers pode roubar contactos, registos de chamadas, detalhes de localização, SMS, espiar conversas em aplicações de mensagens como o Signal, Viber, WhatsApp, Telegram, e o Messenger do Facebook, bem como recolher uma lista de ficheiros disponíveis em armazenamento externo.

O investigador da ESET descobriu oito versões da aplicação VPN espia do grupo Bahamut, todas com números de versão cronológica, sugerindo um desenvolvimento ativo.

Todas as aplicações falsas incluíram código observado apenas em operações atribuídas ao grupo Bahamut no passado, tais como a campanha SecureChat documentada pelas empresas Cyble e CoreSec360.

Vale a pena notar que nenhuma das versões de VPN com trojan estava disponível através do Google Play, o repositório oficial de recursos do Android, outra indicação da natureza visada da operação.

Explorar as fraquezas do ser humano enquanto utilizador

O método para o vetor de distribuição inicial é desconhecido, mas poderia ser qualquer coisa desde o phishing sobre correio eletrónico, meios de comunicação social, ou outros canais de comunicação.

Detalhes sobre as operações de Bahamut surgiram no espaço público em 2017, quando jornalistas do grupo de investigação Bellingcat publicaram um artigo sobre o grupo de espionagem que visava os ativistas dos direitos humanos do Médio Oriente.

Este grupo é perigoso e deve ser sempre vigiado, isto porque as suas ações dependem em grande medida de ferramentas disponíveis ao público. Ou seja, exploram as "fraqueza" do ser humano enquanto utilizador. Além disso, a sua ação é muito geral, pode atuar em qualquer área geográfica.

Este artigo tem mais de um ano

“A distribuição da aplicação era feita fora da Google Play.”

Acho que isto já resume tudo.