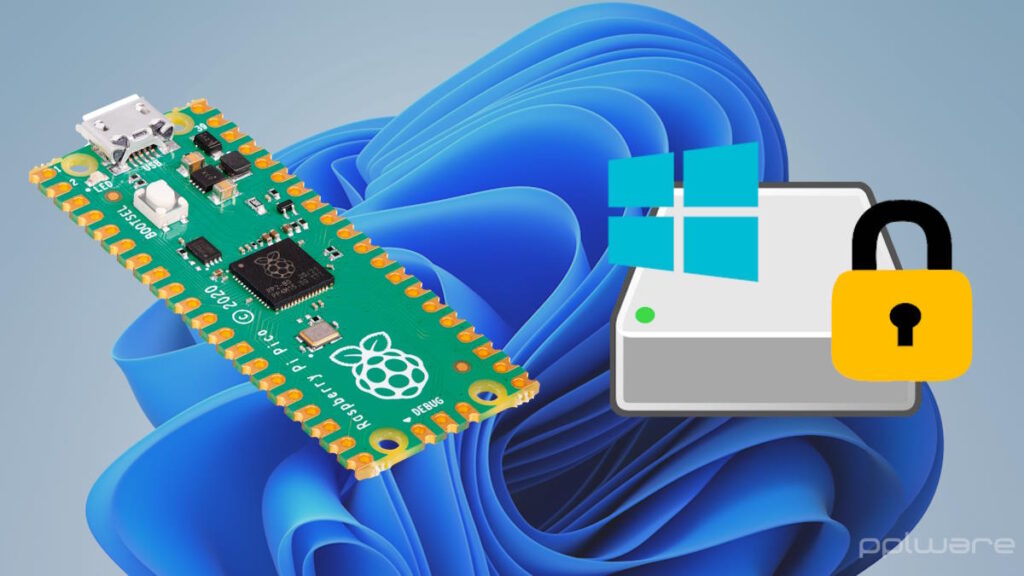

Bastam 43 segundos e um Raspberry para quebrar o Bitlocker do Windows 11

Muita da segurança da Microsoft no Windows 11 assenta no Bitlocker e no que este consegue oferecer para proteger o sistema. É uma referência no mundo da tecnologia e em especial no sistema da Microsoft. Agora, e do que foi mostrado, bastam 43 segundos e um Raspberry Pico para ultrapassar toda a proteção do Bitlocker e a segurança do Windows 11.

A segurança da Microsoft no Bitlocker caiu por terra

O papel do Bitlocker é simples, prático, mas muito importante no contexto de segurança. Cifra o disco onde o Windows e os dados do utilizador estão presentes, sendo apenas acessível a quem tem as chaves usadas para proteger a informação. Funciona em conjunto com o conhecido TPM, que aumenta a segurança, sendo um exclusivo do Windows 11 Pro e também da versão anterior.

A verdade é que o Bitlocker tem algumas lacunas e que podem ser exploradas de forma simples. Isso foi mostrado pelo hacker Stacksmashing, que descobriu que algumas das comunicações entre a CPU e o TPM não são cifradas no arranque do Windows 11, o que permitiu aceder às chaves de criptografia, usando um exploit executado num Raspberry Pico.

Um Raspberry e 43 segundos para comprometer o Windows 11

Importa notar que esta falha apenas pode ser explorada quando é usado um TPM externo. Nestes casos, o CPU e o TPM comunicam por um barramento LPC para enviar as chaves de criptografia necessárias para desbloquear os dados no disco. É nesse momento que estas podem ser intercetadas.

Ainda assim, e como o hacker Stacksmashing refere, o Windows BitLocker e os TPMs externos não são tão infalíveis como se pensa. Mesmo com motherboards mais recentes, e se usarem um TPM externo, este ataque pode ser usado, ainda que requeira um trabalho maior.

Apesar de ser uma falha grave e que abre um caminho simples para os dados do Windows, há que ter em conta que requer um acesso físico ao computador. Ao mesmo tempo, os sistemas mais modernos estão protegidos por usarem um TPM interno e integrado. Ainda mais interessante é ver como um Raspberry Pico, de poucos euros, consegue ser uma arma que ultrapassa as barreiras de segurança do Windows 11 e da Microsoft.

Este artigo tem mais de um ano

Usar um método de encriptação que a Microsoft/NSA tem como abrir é sempre meio caminho para o desastre.

Se querem algo seguro tipo ao que Rui Pinto usou nos seus discos que várias polícias internacionais tentaram abrir mas não conseguiram optem por VeraCrypt com RAM cifrada, com modo hibernar desligado password única e longa +20 caracteres com PIM diferente do default (aes-towfish-serpent) e caso o disco tenha o OS desliguem sempre o computador quando não estão perto dele para dificultar a extração por dump memory, mas o mais seguro sempre é se poderem não ter os dados que queiram encriptar no mesmo disco do OS.

Aí dá dizem que os Raspberry Pi não servem para nada…

Só quem não tem um é que diz uma coisa dessas.

Bem para 99% dos utilizadores, para o uso que pretendem dar que fazem com banal stcik Android, agora para o 1% de pessoas que sabe realmente tirar partido do seu potencial serve e para muita coisa… está é uma de muitas aqui descrito no artigo.

Dizer que o bitlocker caiu por terra, é um bocado ambicioso….

Andas a comer palavras e a entender o que não se diz….

“A segurança da Microsoft no Bitlocker caiu por terra”

VeraCrypt com PIM alterado, password única com mais de 20 caracteres, (aes towfish serpent) RAM encriptação, hibernar desligado e está feito.

Mas é conveniente desligar a hibernação?

Sim caso estejamos a falar que estás a usar o VeraCrypt para encriptar o disco onde está o OS.

Nunca usei TPM. Hackar o TPM para extrair as chaves não é novo. Bitlocker só com password no boot do PC sem TPM e encriptação por software.

No entanto:

1- Não são todos os PCs que deixam aceder aos pins na board da maneira que mostram no video

2- Os novos TPM embutidos no CPU estão mais seguros. Algo que não é mencionado no artigo.

Aconselho vivamente a quem usa BL a ir ver o vídeo para perceberem como se podem proteger.

Resumindo, acabaste de dar a entender que não percebeste rigorosamente nada do assunto…

A maioria das motherboards recentes (últimos 2/3 anos) já disponibilizam o fTPM portanto o hack mencionado não funciona.