Saiba como se proteger contra o CryptoLocker

Os problemas de segurança estão novamente na ordem do dia. Recentemente começaram a surgir queixas de utilizadores que estavam a ser vítimas de um novo tipo de vírus, que lhes bloqueava a máquina e que exigia um pagamento para desbloquear.

Este novo ransomware, em muito similar ao já bem conhecido "Vírus da PSP", tem uma particularidade única e que o torna ainda mais perigoso. O CryptoLocker consegue fazer um estrago ainda maior ao cifrar os ficheiros do utilizador com uma chave de 2048 bits, impossibilitando o acesso a estes ficheiros até que seja pago o resgate exigido.

Hoje vamos explicar um pouco mais sobre as formas de se protegerem e conseguirem evitar o CryptoLocker.

O CryptoLocker é neste momento o vírus mais destrutivo que pode infectar uma máquina. O problema que causa não é a destruição em si que traz aos sistemas, até porque não altera qualquer ficheiro do Windows, mas sim o que faz aos ficheiros dos utilizadores.

Este vírus tem a particularidade de cifrar os ficheiros dos utilizadores com uma chave de 2048 bits, que demoraria demasiado tempo a ser quebrada, e exige que estes paguem um valor monetário para que a mesma chave seja divulgada, sendo dado ao utilizador um tempo para esse pagamento ou a chave será eliminada.

Ao cifrar os ficheiros o CryptoLocker impede o acesso a estes por parte dos utilizadores e inviabiliza que possam ser usados. O problema é tal que inclusive unidades de rede externas podem ser afectadas e até discos que se esperavam que não fossem afectados acabam por cair nas mãos do CryptoLocker.

De acordo com as informações disponíveis o CryptoLocker propaga-se essencialmente por anexos de email, mas pode também ser disseminado e infectar máquinas através de sites web e de falhas de segurança de browsers não actualizados.

Devem ter presente que depois de infectada uma máquina vão existir de certeza ficheiros inutilizados, mesmo que se apliquem algumas medidas para eliminar o CryptoLocker.

Para além das normais regras de segurança que os utilizadores devem seguir, e que todos bem conhecem, existem algumas ferramentas que podem ajudar a proteger os utilizadores.

CryptoLocker Prevention Kit

Uma equipa de programadores e administradores da empresa de consultoria thirdtier.net reuniu um conjunto de políticas (GPOs) que os administradores de redes Windows podem aplicar e que permitem proteger os utilizadores, minimizando os perigos e até impedindo algumas das acções do CryptoLocker.

Estas políticas estão muito bem explicadas no Kit de prevenção que disponibilizam e podem ser usadas de forma gratuita.

Esta é para já a forma mais imediata de prevenir problemas com o CryptoLocker, se bem que não evita que as máquinas fiquem infectadas.

![]() Homepage: CryptoLocker Prevention Kit

Homepage: CryptoLocker Prevention Kit

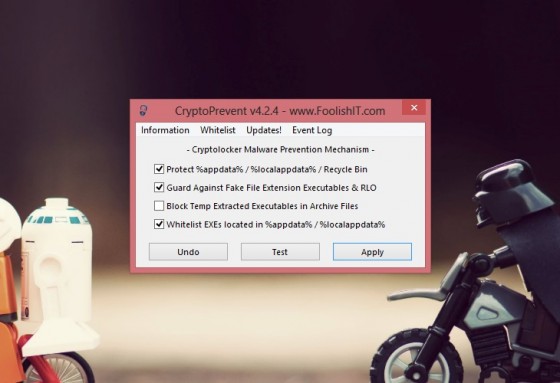

CryptoPrevent

Mas porque nem todos os utilizadores podem/sabem usar as GPOs, existe uma feramenta, também ela gratuita, que pode ajudar a prevenir o CryptoLocker, num ambiente caseiro e em máquinas que não estão ligadas em redes Windows.

O CryptoPrevent é uma simples aplicação que vão poder ter na vossa máquina e que vos vai prevenir da mesma forma que as GPOs o fariam.

Na verdade o CryptoPrevent implementa, de forma virtual, todas as regras que essas GPOs iriam aplicar nas máquinas e o que faz é bloquear a execução de determinadas aplicações (executáveis) em determinados locais.

O criador do CryptoPrevent explica de forma muito simples, mas bastante detalhada, a forma como esta aplicação consegue defender as vossas máquinas contra o CryptoLocker.

Esta aplicação pode ser descarregada e executada em qualquer local, sem a necessidade de ser instalada. Dadas as suas características, o CryptoPrevent consegue também parar outro tipo de vírus e de malware.

![]() Homepage: CryptoPrevent Portable

Homepage: CryptoPrevent Portable

![]() Homepage: CryptoPrevent

Homepage: CryptoPrevent

Mesmo com a aplicação destas medidas de protecção fica a vosso cargo a implementação das regras mais básicas de segurança e de salvaguarda das vossas máquinas. Todos as conhecem e sabem como as aplicar, mas muitas vezes não se recordam e a pressa de abrir o mais recente anexo que receberam acaba por resultar em problemas.

Uma outra medida que vos pode ajudar depois dos problemas afectarem as vossas máquinas é o recurso aos backups e às cópias de dados. Lembrem-se de as fazer e até de enviar os vossos dados mais sensíveis para a Cloud, onde estão imunes a estes problemas!

Este artigo tem mais de um ano

ahah esta aplicacao esta bem desenhada gostei do cryptlocker xD….easy money

Quem tiver uma bom antivirus não fica protegido contra esta ameaça? Eu tenho o KIS2014, será suficiente?

Tks.

Penso que já obtive a resposta:

http://blog.kaspersky.com/cryptolocker-is-bad-news/

O KIS parece bloquear todas as formas deste CryptoLocker.

O kaspersky nao costuma falhar uso a mais de 10 anos este antivirus e ate hoje nada.

O vírus da PSP é bastante fácil de eliminar, mas parece que este é mais habilidoso…

já agora como eliminar o da psp?

obrigado

Eliminar o virus da PSP (ou outra força de segurança):

1. Arrancas em modo de segurança com Net;

2. Instalas o Malwarebytes ou o Combofix;

3. Executas e removes tudo o que encontrar;

Re-inicias e Voilá!

mas ele agora nem consegue entrar em modo de segurança. ele entra em modo de segurança e renicia na mesma hora e volta a arrancar normal.

tens que reiniciar em modo de segurança só com linha de comandos(sem ambiente grafico), depois ou executas os programas pela consola ou executas o comando explorer.exe para iniciar o ambiente de trabalho e inicias os programas normalmente.

Se o modo de segurança falhar, use uma pen de arranque ou um CD como o Kaspersky Rescue Disc. Inicias o computador por este disco, e depois de inicializar o sistema, basta seguir as instruções para actualizar o anti-vírus e proceder à sua remoção.

Por experiência própria, somente com um Boot CD consegui remover o PSP Ransomware.

olha usa um windows live e ai vais usar esses programas que ele disse ai que vai fazer uma limpeza no teu disco 😉

https://pplware.sapo.pt/informacao/consultorio-pplware-esclareca-aqui-as-suas-duvidas/

Procura a questão do vírus que tem a solução. Devias ter arrancado em modo de segurança sem net. Agora poderá ser tarde…

embora já tenha lido vários artigos sobre esta aplicação, não a conheço de modo a fazer uma avaliação isenta.

mas tenho o HitmanPro.Alert com o CryptoGuard, que pertence a um desenvolvedor de topo e no qual confio imenso, mesmo estando em fase beta.

aqui fica mais uma dica para todos os interessados – podem baixar aqui gratuitamente:

http://www.surfright.nl/en/alert/cryptoguard

Eu sei de um caso em ambiente empresarial que para além dos discos locais, as unidades de rede mapeadas foram encriptadas. Depois de muito tentarem e partirem a cabeça à procura de uma alternativa, a empresa foi obrigada a pagar uns quantos bitcoins para reverter a encriptação.

É dos vírus/fraudes “muito mais melhor bem” elaboradas que me lembro de ver nos últimos tempos.

Quem não investe em segurança informática… depois paga…

e uma formatação da máquina não resolve isto??

Não, os ficheiros de que ele precisa foram alterados.

Resolve o problema da infecção, mas o problema dos dados encriptados permanece.

Podes crer! o vírus da PSP comparado com este é um menino ahahhah. uma duvida que tenho: se usar-mos um file server com autenticação em Linux e os utilizadores usarem Windows para aceder aos ficheiros, o vírus consegue encriptar os ficheiros na mesma?

Depende de como é feito o acesso aos ficheiros.

Se esta mapeado para uma drive ou pasta, OK, pode comprometer o sistema. (mais normal)

Senão, o vírus tem de saber fazer o seu estrago.

Contudo, se utilizares um sistema de ficheiros “journalized” no linux, e enquanto este não consolidar o “journal”, podes, sem backup, restaurar uma versão anterior do ficheiro (não encriptada) sem recorrer a backups.

Atenção que existe uma variante que não mostra essa mensagem “bonitinha” 🙂

Simplesmente encripta os ficheiros mais comuns (inclusivé bases de dados), altera a extensão para .OMG! e deixa um texto informativo de como podem recuperar os dados.

Até ver, tem pedido às vítimas 2 bitcoins, o que ao valor de hoje seriam 648 Euros.

Haja backups 🙂 🙂 🙂

Faltou acrescentar, esta variante espalha-se aproveitando-se de uma vulnerabilidade no serviço RDP e outros.

Podem detectá-lo se virem contas suspeitas com nomes tipo “sys”, “jen55”, etc…

Segundo o fórum francês com mais actividade sobre esta variante, sim, o criador do vírus envia o utilitário para desencriptar após pagamento. A ideia é mesmo essa, que as pessoas passem a palavra que ao pagar conseguem recuperar de facto os ficheiros, e assim vão enchendo os bolsos 😐

pois…

+1

Olá,

Ainda no outro dia (2 semanas) aconteceu lá na empresa.

O admin de rede chegou e através das configs anulou em menos de 1 minuto.

Então no próximo dia 25 de Julho tens que lhe oferecer uma prendinha 🙂 🙂 (Sysadmin appreciation day)

http://www.sysadminday.com/

Anulou o cryptlocker?

Este virus depois de executado, não há maneira de reverter a encriptação sem a chave, a menos que arranjem uma grande dose de super computadores, e mesmo assim, demoraria seculos a encontrar a chave.

Ao formatar o problema fica resolvido sim, mas perde-se os ficheiros.

E aposto que as chaves são random e geradas na altura da encriptação, para evitar divulgação.

Um bicho destes não é dificil da fazer, a parte mais dificil, esta na encriptação que e bastante forte e incomum.

A parte do forte é relativa 😉

Na variante que falei acima, só parte do ficheiro é encriptado com a API do Windows e adicionados 12 bytes no final do ficheiro.

Analisando 2 decryptors que o criador do vírus enviou para 2 pessoas diferentes, nota-se que existem apenas 32 bytes de diferença entre eles, presume-se que seja a chave. Até aqui tudo ok.

No entanto… quando o Decryptor é executado, apenas X bytes da chave que entram na função CryptDecrypt é que são alterados, bytes estes que estão directamente relacionados com os 12bytes que o vírus deixa no final de cada ficheiro encriptado.

Deixei esta e mais informação num fórum nosso conhecido, com os pormenores todos e o que foi feito até agora em termos de engenharia reversa.

Com sorte, o criador do vírus, fez isto à pressa para apanhar a tempo a vuln. do RDP, caso contrário arriscava-se a perder muitas vítimas (updates, etc)

O resto, é para despistar, digo eu, pelo menos é o que revela o executável (Decryptor).

Na informática nada é impossível, são apenas 0’s e 1’s, quando muito, não compensa o tempo 😉

Para quebrar uma chave de 2048-bits seria preferível um computador quântico que os quebrava em poucos segundos/minutos consoante a quantidade de qubits do sistema. (128 ou 256 qubits seria mais fiável, um de 4096 quebrava a chave num ciclo de relógio!)

O problema é que estes sistemas ainda estão numa fase embrionária.

Exacto, mas isso seria se realmente o vírus encriptasse com uma chave de 2048, o que parece não ser o caso, dado o comprimento da chave que está no Decryptor e que posteriorment entra para a função que desencripta 😉 😉

Já agora, como?

foi no registry…mas alguns ficheiros ficaram danificados!!!

Esse vírus é só para ruimdows?

sim.

Atenção que isto não tem solução, até podem remover o virus, mas assim que os vossos ficheiros fiquem encriptados pelo mesmo, adeus, pagam ou ficam sem eles. O conselho é mesmo não pagar, porque se o fizerem vão promover o respectivo e os seus criadores vão continuar com o negócio.

… não estou a confiar em algo da “foolishit.com/” nome pra lá de “curioso”… parece-me que estou criando um problema ao invés de prevenindo… nunca tive problemas com “vírus” baixados por aqui, mas a paranóia/prevenção me é inerente….

Ja aconteceu a dois clientes em server 2003, e foi por uma falha do rdp, tem que se instalar um patch para corrigir essa vulnerabilidade… E só a pagar é que se tem acesso aos dados… Foi backups e tudo… Está em força esta nova forma de ganhar dinheiro, aconselho vivamente a backups na cloud

Se os backups tiverem no disco, vão a vida também, obvio, por isso que se devem fazer backups para DVDs ou fontes externas.

Eu no lugar dele, nem encriptava os backups, eliminava.

Depende do serviço na cloud…

Se for uma conta free na dropbox… não serve…

Se quer segurança, tem de ter backups incrementais, claro que em RAID…

Com o hardware e software que há hoje em dia, que é barato, é uma barbaridade não ter isso!

Mas já se sabe, as empresas, quando vêm as necessidades á frente, “mas porque é que você não me pôs isso”, mas na altura de fazer o orçamento e de pagar… é sempre a fugir…

Mas o RAID não serve de nada para este vírus.

Isto não será um pouco jogo de gato e rato?

Este malware já cá anda há semanas e só agora estão a aparecer ferramentas.

É uma questão de mutar o malware para algo diferente e volta tudo ao mesmo…

Há sempre a hipótese de a Microsoft ser uma empresa competente e fazer o Windows de maneira a que “coisinhas” como esta, não entrem (isto, se não for um cavalo de tróia). Que pelo dinheiro que ganha só a vender licenças para Windows, era o mínimo que se podia pedir…

Há sempre a hipótese de ir á concorrência… há por aí um bom número de alternativas: Linux, FreeBSD, Mac.

Tá, mas e em linux, isso pega?

Em Linux é ainda mais facil de fazer uma obra destas, tem montes de problemas entre os direitos de admin e utilizador comum.

Mas não acho que ele tenha como alvo máquinas Linux, quando ao Mac não sei, nunca programei em Mac.

Não, não tem problemas nenhuns, nem sei onde foste buscar isso…

Mais fácil? então onde é que está o CryptoLocker para Linux?

Para que interessa atacar Linux?

Só mesmo o que é pago, tal como a Micro$oft.

Só mesmo os tonis dos linuxes é que acham que vivem na segurança por pensarem que utilizam sistemas operativos perfeitos… LOL

Tonis do Linux?

Primeiro, eu sou “Toni do OSX”

Mas “Tonis dos Lineuxs que acham que vivem em segurança?”

Tipo… quem são os “Tonis”?

NSA, NASA, CIA, FBI, Departamento de Defesa dos USA, Parlamento Francês, Casa Branca USA, Governo Chinês, Governo Russo, Google, Facebook, CERN (e o seu LHC), etc…

Já reparei que percebes muito de linux.

Oh José…

“Haters gonna hate”

Genious!

😛

É fácil de fazer isto em Linux?

Lol, ainda me vais dizer como é que fazes uma proeza dessas…

É possível mas pela maneira como falas aposto que nem fazes ideia do que terias de fazer…e não é tão simples quanto isso para ser feito..

Poderias elucidar aqui a malta quais são os problemas de direitos entre os utilizadores normais e os administradores que o Linux têm?

Não podemos pedir à NSA para desencriptar os dados?

Sim faz isso e eles ainda te descobrem a vida toda, até à geração do teu visavó 😀

será que querias dizer, bisavô ?

sim, um mero erro de digitação, diga-se de passagem. V/B estão lado a lado.

não sei porque se incomodar com isso 😉

Mais fácil,

Se tens faceboock, G+ ou afins(BASICAMENTE o computador ligado à net), pedes o backup que eles devem ter por lá, em vez de estar a descodificar umas pastas no windows.

LOL…

http://weknowmemes.com/wp-content/uploads/2013/06/good-guy-obama-nsa-meme.jpg

Onde é que se pode encontrar este vírus pra fazer uns testes?

Entra em contacto comigo, sou fácil de encontrar 🙂

Mas estamos mais interessados em reverter o Decryptor que no vírus propriamente. Toda a ajuda é bem vinda 🙂

Ola amigo, vi vc falando sobre uns foruns, eu tb quero ajudar. Estou estudando estes algoritmos de encryptaçao.

Vc poderia passar para mim?

Caro José uma unica frase para si!

Menos um bocadinho.

O site pra descarregar a aplicação está inoperacional. Foolshit? A fonte é séria ?

estou com receio de testar, fiz a mesma indagação, mas não falaram nada…

Sim, a fonte é 100% fidedigna e segura (Foolish IT), o site é de um programador que se dedica a fazer ferramentas/aplicações úteis para técnicos e também para simples utilizadores, tal como a CryptoPrevent.

Tem estado offline provavelmente por problemas com o servidor dele ou por excesso de acessos aos links, mas de vez em quando lá dá para descarregar o ficheiro.

Podem ver aqui o forum do site onde existem vários posts relacionados com essa ferramenta:

http://foolishtech.com/viewforum.php?f=5&sid=ed3c737b58e31f998e5cf284e5e2f7ee

muito obrigado pela resposta Paulo Costa! Fico mais tranquilo agora e testarei logo logo.

Moro no Brasil e tenho contato com policiais, no meu curso. Esse Cryptolocker virou algo perigosíssimo aqui.

As empresas estão sendo alvo dessa forma de extorsão. Só na minha cidade há mais de 4 casos nas últimas semanas

Para quem tem dúvidas se o CryptoPrevent tem vírus ou é malicioso, não é. Podem acontecer alguns AVs detectarem-no como sendo um falso positivo, mas é uma aplicação segura (não faria sentido o contrário e no contexto do artigo).

Podem ler aqui a resposta do próprio programador: http://foolishtech.com/viewtopic.php?f=5&t=913

Uma breve explicação do porque isso acontece: http://www.foolishit.com/bad-av/

Para quem foi infectado, esta ferramenta cria um ficheiro de texto no Ambiente de Trabalho com a lista de ficheiros que foram encriptados pelo CryptoLocker.

Download: http://download.bleepingcomputer.com/grinler/ListCrilock.exe

Fonte: http://www.bleepingcomputer.com/virus-removal/cryptolocker-ransomware-information#list

Há aqui uma coisa que me está a escapar.

Se os utilizadores estiverem a utilizar os PCs em modo de utilizador e não administrador, penso que esse vírus não poderá infetar o sistema visto que terá de passar pelo crivo da autorização (pass) do admin.

Num aviso de pedido de alteração do sistema que apareça de forma involuntária e de modo suspeita, nunca se deve autorizar a instalação.

Estou errado?

Estás. Em modo de utilizador, se tirarmos proveito de um erro de algum programa ou dll que corra em modo de administrador, passar a ter as mesmas permissões.

Pesquisa pelo Google exploits ring 0 e afins.

Também acontece no Linux com os ficheiros que têm o bit SUID activo, daí as famosas exploits com permissões de root.

Se quiseres comprovar por ti próprio, saca o mimikatz e corre na tua máquina como utilizador “normal” e logo vês 🙂 🙂

Cumps.

Então, mas para se poder tirar proveito desses programas ou dll’s nao é necessário entrar num sistema que só o admim pode fazer?

O que eu estou a imaginar é obtermos esses ficheiros já infetados em locais que os tenham e ao usá-los mesmo em modo limitado, eles conseguem “furar” o esquema de segurança.

De outra maneira só mesmo exigindo a pass do admin para os infetar e dessa maneira conseguir.

Não sei o que é o mimikatz mas suspeito que seja um programa de testes de ameaças.

Boas,

O mimikatz, simplificando muito, saca-te as passwords todas do sistema em cleartext, mesmo não sendo admin. Consegues imaginar as possibilidades se correres isto num servidor que seja controlador de domínio?

Era aqui que queria chegar. Não precisas de ser admin ou estar no grupo de admins para conseguir fazer certas coisas.

É como ir de Lisboa ao Porto, podes ir pelas nacionais, mas o ideal é ires pela Autoestrada 😉 😉 😉

Resumindo, existem vários processos que correm no Windows com permissões elevadas, estes trojans, vírus, etc, tiram proveito de vulnerabilidades e injectam código, dll’s, etc…

Não sei se me fiz entender 😐

Procura o conceito de “exploit” no Google para teres uma noção melhor.

OFFTOPIC: Bem me parecia que o nick era familiar. Srº A.P. 🙂 ? como está o projecto de anti-spam?

Cumprimentos!

Ora boa tarde.

Só não o contactei mais cedo porque pensei que ainda tinha em memória os nossos comentários referentes ao meu projeto anti-spam.

Não há um só dia em que não sinta melhorias nem que seja por “um bocadinho” e por falar nisso, estou neste momento a preparar-me para ir agora mesmo para a FIL Lisboa participar num encontro com a Beta-i no “Festivel IN”.

Se apareceres por lá não deixes de me contactar. Continuo a procurar um programador que satisfaça os requisitos que procuro.

Podes-me acompanhar as novidades no meu facebook.

Cumprimentos e até sempre.

tem alguma maneira de recuperar os dados usando live cd? EX:eu estou usando windows, porem, tenho um DVD de um linux (EX:ubuntu), quando insiro o CD e reinicio o computador, me da opção de experimentar usando o CD ou instalar, se eu clicar em experimentar, consigo pegar alguns arquivos?

FILIPE OU ALGUEM Q REALMENTE ENTENDA DO ASSUNTO: MEU PC FOI INFECTADO RECENTEMENTE PELO CRYPTOLOCKER E PERDI TUDO Q ESTAVA LA (DOCUMENTOS, PESQUISAS, FOTOS, VIDEOS, ETC.).

OU SEJA, COISAS Q SAO “SAGRADAS” PARA MIM COMO O NASCIMENTO E CRESCIMENTO DA MINHA FILHA, FOTOS E FILMES DE FAMILIARES, AMIGOS, PESSOAS Q INFELIZMENTE JA PARTIRAM, DOCUMENTOS, E MAILS E PESQUISAS DE SUMA IMPORTANCIA TANTO A NIVEL PESSOAL COMO PROFISSIONAL. TINHA O BACKUP DE TUDO, MAS INFELIZMENTE FOI PERDIDO NA MINHA ULTIMA MUDANÇA. SOU TOTALMENTE LEIGA NO ASSUNTO, E TENHO 3 PERGUNTAS P FAZER:

1- VC ACHA Q EM ALGUNS ANOS (VAMOS DIZER, UNS 5 ANOS), HAVERA UM JEITO DE RECUPERAR OS ARQUIVOS?

2- QUEM PAGOU O RESGATE TEVE SEUS ARQUIVOS DEVOLVIDOS?

3- ESTOU PENSANDO EM PROPOSITADAMENTE DEIXAR MEU PC INFECTAR SE NOVAMENTE E PAGAR O RESGATE NA ESPERANÇA DE REAVER MEUS ARQUIVOS. SERA QUE POR SER O MESMO ENDEREÇO DE IP, EU CONSEGUIRIA RECUPERAR OS DADOS SEQUESTRADOS DA PRIMEIRA VEZ????

DESDE JA,

AGRADEÇO.

Antes de mais, lamento pela perca, sei bem o que isso é, mas como aconteceu cedo, aprendi a fazer backups offsite e na cloud 😉

1 – Possivelmente irá haver solução, não se sabe quando. Digo isto porque na 1ª versão do vírus, a Panda conseguiu fazer um utilitário que desencriptava os ficheiros.

Já na segunda versão (a que andei em tempos a reverter), dá a ideia que a chave não é de 2048 bits como se pensa, muito pelo contrário… Mais preocupante é a nova variante que acrescenta um período de tempo para desencriptar, findo esse tempo os ficheiros são perdidos para sempre.

Note-se que tive 2 clientes com a 2ª variante, um com a 3ª e outro com ataque directo e ficheiros encriptados com o TrueCrypt 😐

2 – Todos os clientes que pagaram, em menos de 10 minutos tiveram o executável para desencriptar os ficheiros. Bastou apenas criar uma carteira virtual de bitcoins, comprar as mesmas na BTC.pt (excelente serviço diga-se de passagem).

Custa a dar o dinheiro, mas cada um sabe de si e quando vale a sua informação. Diz-se por aí em fóruns da treta que pagar não adianta, mas o objectivo deles é ganhar dinheiro, se não devolvessem os ficheiros mais ninguém pagava 😛

3 – Não entendi esta questão… o Cryptolocker deixa os ficheiros no PC, só que estão encriptados, se pagar e desencriptar, aconselho a instalar um bom antivirus, fechar portas abertas para o exterior ou pelo menos trocar para outras menos óbvias, tipo 3389 para 43210, por exemplo.

Ah… e actualizar Javas e Adobes 😐

Boa sorte.

Provavelmente já vim tarde mas gostava de ajudar…o que eu recomendo se esses ficheiros são tão importante é contratar uma empresa de recuperação de dados. Eles normalmente têm duas vertentes: Hardware (problemas fisicos) e Software (Problemas identicos ao seu).

É muito provavel que a empresa lhe peça duas/três semanas para a recuperação total e depois depende dos GB, mas posso dizer que menos de 1000€ eles não trabalham.

Não vou colocar aqui o nome da empresa mas basta procurar por “empresa recuperação de dados”. Esqueça as lojas de informática, pois esta operação exige alta técnologia.

Espero ter ajudado, Cumprimentos.

Ka, o dual boot windows/linux pode resolver em partes o teu problema, isto se voce fizer um backup dos teus dados pessoais (compactando e guardando o arquivo) fora da maquina que está na rede, uma outra solução é colocar num pen-drive que não é usado diariamente ou gravar um dvd de segurança, o windows pode ser protegido comprando uma licença antivirus mais eficiente e o mais importante é sempre que voce for navegar em aguas perigosas (rede) começe usando o linux.