Investigadores atacam o Siri, Alexa e Google Home com raios laser

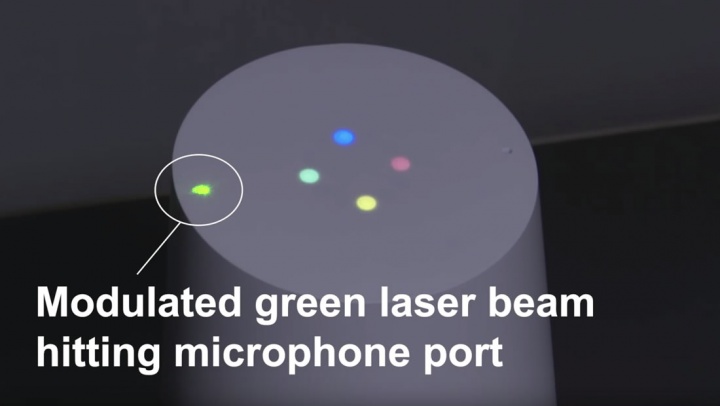

Apple, Google e Amazon têm no mercado colunas inteligentes que permitem executar várias ações, como abrir portas, acender luzes, ligar carros e muito mais. Estas colunas estão equipadas com microfones MEMS, que respondem à luz como se fosse som. Nesse sentido, e ainda desconhecendo a raiz da vulnerabilidade, investigadores dispararam lasers contra estas colunas e estas agiram como se estivessem a receber comandos de voz.

O assunto pode ser grave, porque facilmente um destes assistentes pode abrir portas de casas, fazer compras por sua ordem, estando a ser atacadas.

Colunas inteligentes da Apple, Google e Amazon vulneráveis aos lasers

O Siri, Alexa e Google Assistant são vulneráveis a ataques que usam lasers para injetar impulso inaudíveis. Além disso, os ataques podem mesmo ser no formato de comandos invisíveis nos dispositivos. Como resultado, estes assistentes virtuais podem abrir a porta de casa, abrir e ligar um carro, ligar as luzes ou até fazer visitas a sites sem que o proprietário autorize.

Segundo um grupo de investigadores, o ataque chama-se Dubbed Light Commands. Este funciona como ataque a vários serviços e dispositivos, incluindo contra o Facebook Portal.

Apesar de ainda não estar um "ataque apurado", podem ser usados laser de baixa potência nestes sistemas ativados por voz, o que permite aos atacantes injetar comandos. Com efeito, os comandos podem ser mesmo disparados estando o atacante a uma distância de até 110 metros.

A importância destas colunas terem autenticação

Estes sistemas, por vezes, e em certos serviços, não exigem que os utilizadores se autentiquem. Dessa forma, o ataque pode ser realizado com frequência sem a necessidade de uma palavra-passe ou PIN.

Mesmo quando os sistemas exigem autenticação para certas ações, pode ser viável forçar o PIN, uma vez que muitos dispositivos não limitam o número de tentativas que um utilizador pode fazer. Entre outras coisas, os comandos baseados em luz podem ser enviados de um prédio para outro. Se o dispositivo estiver perto de uma janela, este pode ser alcançável.

O ataque explora uma vulnerabilidade em microfones que usam sistemas microeletromecânicos, ou MEMS. Os componentes microscópicos MEMS desses microfones respondem à luz sem querer, como se fosse som.

Apesar dos investigadores só terem testado o ataque em dispositivos com o Siri, Alexa, Google Assistant, Facebook Portal e um pequeno número de tablets e telefones, estes acreditam que todos os dispositivos que usam microfones MEMS são suscetíveis a ataques de comandos de luz.

Ataques por laser eficazes, mas com condicionantes

Os ataques baseados em laser têm várias limitações. Por um lado, o atacante deve ter linha de visão direta para o dispositivo alvo. Além disso, a luz, em muitos casos, tem de ser precisamente direcionada a uma parte muito específica do microfone.

Exceto nos casos em que um atacante usa um laser infravermelho, as luzes também são fáceis de ver por alguém que está por perto e tem linha de visão do dispositivo. Os dispositivos normalmente respondem com voz e sinais visuais ao executar um comando, um recurso que alertaria os utilizadores dentro do alcance de ouvido do dispositivo.

Apesar dessas restrições, os resultados são importantes por uma série de razões. A investigação não só apresenta um novo modo de ataque contra sistemas controlados por voz, como também mostra como realizar os ataques em ambientes semirrealistas. Além disso, os investigadores ainda não compreendem totalmente a física por trás da sua descoberta. Dessa forma, quando perceberem como realmente funcionam, poderão apurar mais o ataque.

Serviços sensíveis nas colunas não exigem autenticação

Por último, a investigação destaca os riscos que resultam quando dispositivos de controlo de voz e os periféricos aos quais eles se ligam realizam comandos confidenciais sem exigir uma palavra-passe ou PIN.

Descobrimos que os sistemas de comando de voz muitas vezes não possuem mecanismos de autenticação do utilizador, ou se os mecanismos estão presentes, eles são implementados incorretamente (por exemplo, permitindo a força bruta de PIN). Mostramos como um atacante pode usar comandos de voz com injeção de luz para desbloquear a porta dianteira protegida com fechadura inteligente, abrir portas de garagem, fazer compras em sites de comércio eletrónico à custa da vítima, ou mesmo localizar, desbloquear e iniciar vários veículos (por exemplo, Tesla e Ford) se os veículos estiverem ligados à conta Google do utilizador atacado.

Escreveram os investigadores num artigo intitulado Comandos de luz: Ataques de injeção de áudio baseados em laser em sistemas controlados por voz.

Instrumentos laser baratos podem causar grandes danos

O artigo descreve diferentes configurações usadas para realizar os ataques. Um deles é composto de um ponteiro laser simples (preço de 18 dólares por 3 unidades). Além desse, usaram também um driver laser Wavelength Electronics LD5CHA (de 339 dólares) e um amplificador de áudio Neoteck NTK059. Apesar de certas limitações, podem até usar outras lentes para focar o laser nos ataques de longo alcance.

Outro aparelho usou um laser infravermelho que é invisível ao olho humano para ataques mais furtivos. Uma terceira configuração contou com uma lanterna de fósforo excitado a laser Acebeam W30, de 500 lumens,para eliminar a necessidade de apontar com precisão uma luz numa parte específica de um microfone MEMS.

Num dos ataques, foi injetado com sucesso um comando através de uma janela de vidro. Esta estava a cerca de 70 metros de distância.

Nessa experiência, uma coluna foi posicionada próximo de uma janela no quarto andar de um prédio. O laser do atacante foi colocado numa plataforma dentro de uma torre próxima, localizada a cerca de 1,5 metros acima do nível do solo. O laser disparou um raio sobre o Google Home, que tem apenas microfones voltados para cima.

Numa experiência diferente, os investigadores usaram uma lente telefoto para focar o laser e atacar com sucesso um dispositivo a cerca de 100 metros de distância.

Este artigo tem mais de um ano

Fonte: Arstechnica

Neste artigo: alexa, Google Home, laser, MEMS, siri

Um dia qualquer um de nós iremos querer um robô humanos humanoide e ele poderá fazer o mesmo. Comecemos a aprender a nos defendermos agora com estes dispositivos. Vai-nos ser útil para o futuro.

Por falar em Google home (e mais importante que os lasers), onde é que está actualização para a língua de Camões?

LUZ É VIBRAÇÃO

VIBRAÇÃO É SOM

NÃO SEI QUAL A DIFICULDADE EM PERCEBER

CONFIRMAÇÃO DE DOIS PASSOS E NOISE ISOLATION EM TODOS OS MICROS

THAT´S IT DESSA FORMA ANULARÃO A FREQUENCIA(SOM) EMITIDA PELA LUZ DO LASER

PODEM USAR REFLETORES INTERNOS DE CHUMBO TAMBEM

E MUTIO CAFÈ PARA ESTUDAREM O PLANO.

tenho um nokia que pus a repara porque me etrava em modo de programador, emprestram-me um samsung e volta e meia liga-se sozinho entra em desparates que a unica coisa que faco e desligar e que tenho a opecao de tirar a bateria, coisa que nao consigo fazer com o nokia.

mas como, onde estou e um sitio complicado, onde tenho as torres de comenicacoes das redes toda que e necessario, nao sei o que fazer quando o telemovel que esta a reparar chegar…