Vultur: um tortuoso malware para Android que rouba todos os dados dos utilizadores

O Android é um sistema operativo muito apetecível para os criadores de malware por várias razões. Primeiro porque tem o maior número de utilizadores. E segundo porque é mais fácil introduzir malware nas apps nas lojas não oficiais e também na loja oficial. Como tal, o malware Android vem em todos os tipos de variações e com inúmeros graus de sofisticação de ataque. O mais recente chama-se Vultur e "rouba" tudo dos utilizadores.

Este novo trojan foi descoberto por investigadores holandeses que perceberam que o malware regista cada acontecimento ocorrido no ecrã do smartphone. O ataque depois acontece, seja em apps bancárias ou redes sociais.

Malware para Android que rouba tudo o que passa no ecrã do smartphone

Uma equipa de investigadores de Amesterdão detetou um malware a correr nos smartphones Android que tem uma particularidade desagradável. Isto é, vigia toda a atividade no ecrã do dispositivo para captar os dados por forma a roubar os dados de tudo o que o utilizador usar.

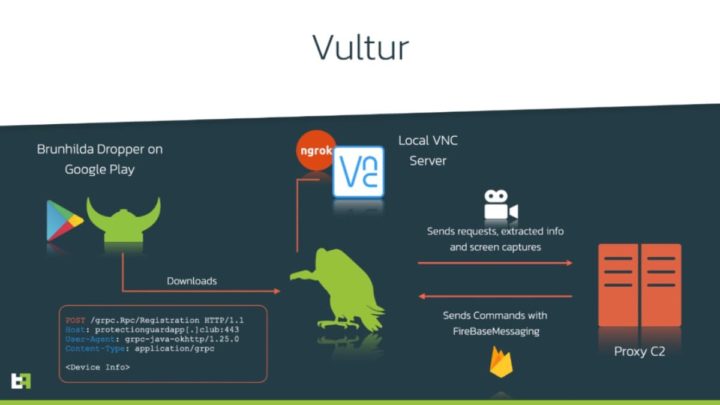

O nome de Vultur foi dado ao novo malware que nalguns casos foi disseminado com outras apps contaminadas alojadas na Google Play Store. Este é capaz de recolher rapidamente as credenciais de login de mais de 100 aplicações bancárias e de criptomoedas em milhares de dispositivos.

A empresa ThreatFabric estimou que o Vultur infetou entre 5.000 e 8.000 utilizadores até agora. De acordo com a configuração do malware, ele atualmente visa aplicações de mobile banking para bancos na Itália, Austrália, Espanha, Holanda e Reino Unido. Para já não há informação de utilizadores infetados em Portugal.

Outros dos alvos deste malware são as credenciais para carteiras móveis de criptomoeda e aplicações de redes sociais.

Como funciona o Vultur?

De acordo com os especialistas holandeses da empresa de segurança cibernética ThreatFabric, o Vultur está entre as primeiras ameaças do Android a registar o ecrã de um dispositivo sempre que uma das aplicações visadas é aberta.

Pela primeira vez estamos a ver um trojan Android banking que tem gravação de ecrã e keylogging como (a) principal estratégia para recolher credenciais de login de forma automatizada e escalonável. Os atores optaram por se distanciar da estratégia comum de sobreposição de HTML que geralmente vemos noutros trojans bancários Android.

Escreveram os investigadores da ThreatFabric.

O Vultur usa uma implementação real da aplicação de partilha de ecrã VNC para espelhar o ecrã do dispositivo infetado para um servidor controlado pelo invasor. Então, recorrendo à tecnologia Virtual Network Computing (VNC), um protocolo de internet que permite a visualização de interfaces gráficas remotas através de uma ligação segura, a vítima pode ser controlada remotamente sem dar conta.

O Vultur está atualmente a ser instalado em dispositivos que foram previamente infetados com o malware Brunhilda, conhecido por chegar ao utilizador via Play Store da Google e servir como "conta-gotas" para outras estirpes de malware. Este último malware foi já detetado em várias aplicações de fitness, por exemplo.

Este malware tem sucesso em assumir o controlo total sobre um dispositivo apenas se conseguir enganar os utilizadores para que concedam acesso à permissão de acessibilidade. No entanto, o trojan tem a capacidade de pressionar automaticamente o botão “Voltar” sempre que os utilizadores navegam para o ecrã que poderia levar a desinstalar a aplicação "mãe".

Este artigo tem mais de um ano

Sendo a password sempre colocada em asteriscos ou bolinhas como vão saber as pws?

Repara o que diz no texto “…gravação de ecrã e keylogging como (a) principal estratégia para recolher credenciais de login…”

tava a dormir.. pede-me desculpa xD

Usar um telcado não google (como Samsung Keyboard) não poderá ajudar nisto?

Há é outra informação que não foi referenciada: o vultur exige que exista uma app a correr no Android. Ao chamar a janela de apps instaladas, usando o dispositivo e não a playstore, surge lá uma app de nome “$%&$%1234567”, se desligarem o telemóvel da internet, já podem parar a app e remover.

Mais interessante, a maior parte parece estar a ser usada para criptomoedas e a ser instalada através das opções de trading que muitos utilizadores instalam para ganhar mais dinheiro com o trading permanente mesmo que não estejam a usar o telemóvel. É através disso que pouca gente dá por ele, pois as operações são feitas, sem que o utilizador veja…

Existe alguma opção em Android para desactivar as animações nos digitos quando carregamos nelas? Sendo assim resolvia esse problema de gravação de ecrã…

Por norma não uso apps bancárias, uso o browser. Instintivamente parece-me mais seguro, porque as apps são instaladas, etc.

Muitas das apps bancárias já usam a autenticação pela impressão digital. Determinadas operações ficam sujeitas a uma 2ª validação que é feita por um código numérico, que é enviado por sms ao smartphone.

Se enviarem um código numérico por SMS é boa ideia enviar para um outro telemóvel “burro” que seja difícil de hackear, para não conseguirem validar a operação facilmente se for somente malware. Claro que existem formas de obter tais mensagens e tal, mas pelo menos para não ser no próprio dispositivo já infectado, que isso era facilitar demais.

No fundo isto significa que “continuamos” a precisar de um autenticador dedicado em hardware externo, utilizando por exemplo o SQRL (Secure Quick Reliable Login) ou por exemplo o FIDO2, ambos com ecrã para validar, visualmente, as operações (desde a autenticação a cada uma das operações incluindo transferências), porque só assim o malware não consegue ultrapassar a protecção, sem que pelo menos a pessoa tenha oportunidade de impedir maiores danos que os já causados (nomeadamente terem acesso aos dados da conta, extractos de movimentos e assim.

ou então usa um iPhone. Resolvido.