FBI oferece 10 milhões para capturar um hacker chinês que infetou 81.000 computadores

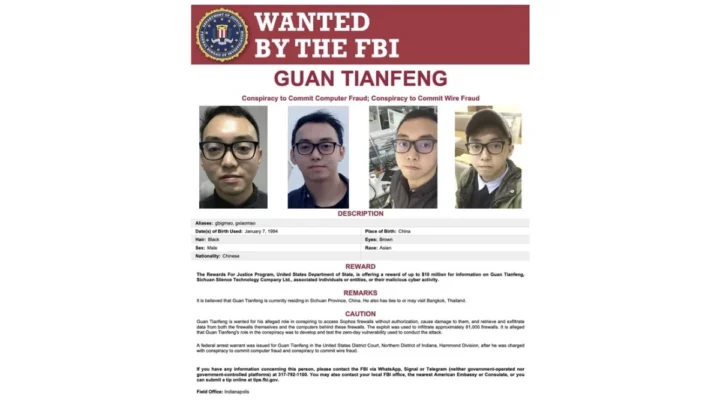

O Departamento Federal de Investigação dos EUA oferece uma recompensa de 10 milhões de dólares em troca de informações sobre Guan Tianfeng, um hacker chinês que, em 2020, pirateou mais de 80 mil dispositivos de firewall e segurança cibernética.

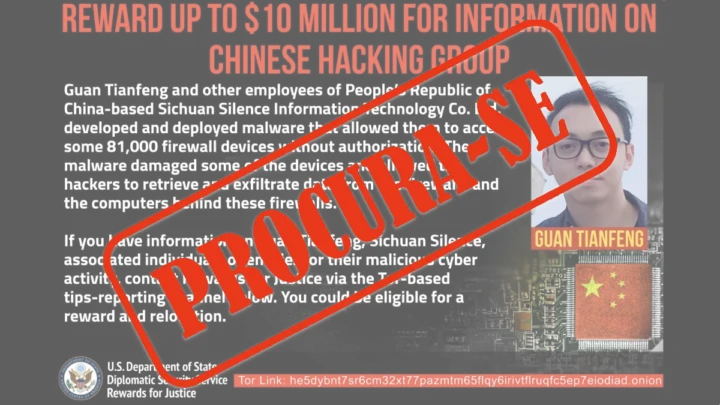

Procura-se hacker chinês!

Ao longo de 2024, os EUA enfrentaram uma série de ataques cibernéticos realizados por diversos criminosos digitais que procuravam roubar dados para os vender ao melhor licitador. Por exemplo, em abril do ano passado, durante as finais regionais da série global de Apex Legends, hackers interromperam um jogo, levando à suspensão do torneio.

Em agosto de 2024, a empresa de verificação de antecedentes National Public Data sofreu um ataque que expôs os dados de quase 3 mil milhões de pessoas.

Agora, foi anunciado que os EUA oferecem uma recompensa de 10 milhões de dólares para capturar Guan Tianfeng, um hacker chinês responsável por infetar 81.000 computadores, incluindo os de uma agência governamental americana.

Trabalhando na empresa Sichuan Silence Information Technology Co. Ltd., Guan e os seus cúmplices exploraram uma falha crítica de injeção de SQL (CVE-2020-12271) nos firewalls da Sophos, permitindo a execução remota de código.

EUA oferecem recompensa para capturar hacker chinês Guan Tianfeng

De acordo com as informações, o Departamento Federal de Investigação dos EUA anunciou recentemente a recompensa milionária por informações que levem à identificação ou localização de Guan Tianfeng, acusado de piratear dispositivos de firewall em todo o mundo em 2020.

Além disso, há poucos dias, um tribunal federal em Hammond, no estado de Indiana, apresentou uma acusação formal contra Tianfeng.

O Departamento de Justiça dos EUA explicou que Tianfeng e os seus cúmplices operavam a partir da empresa chinesa Sichuan Silence Information Technology Co. Ltd., que presta serviços ao Ministério da Segurança Pública da China. Esta empresa desenvolveu ferramentas para identificar e explorar redes estrangeiras, com o objetivo de obter informações valiosas.

Como funcionava o ataque

Os hackers, incluindo Tianfeng, descobriram e exploraram uma vulnerabilidade até então desconhecida (conhecida como “zero-day”) em firewalls da empresa britânica Sophos Ltd., especializada em cibersegurança.

O malware criado por Tianfeng atacava esta vulnerabilidade, permitindo roubar informações dos dispositivos infetados e encriptar os seus ficheiros, caso as vítimas tentassem combatê-lo. No total, cerca de 81.000 dispositivos foram infetados, incluindo sistemas de empresas americanas e uma agência governamental.

Ação dos hackers e resposta da Sophos

Os hackers ocultaram as suas atividades ao registar domínios que simulavam pertencer à Sophos, como sophosfirewallupdate.com. No entanto, a empresa descobriu a intrusão e corrigiu os firewalls dos seus clientes em dois dias.

Os cúmplices de Tianfeng reagiram ao modificar o malware, introduzindo uma variante de ransomware que encriptava ficheiros caso as vítimas tentassem removê-lo. Contudo, os esforços para bloquear os dados das vítimas falharam, permitindo que estas recuperassem os ficheiros.

A magnitude do ataque, que afetou até uma agência governamental dos EUA, explica o elevado valor da recompensa oferecida pelo FBI. A captura de Guan Tianfeng permanece uma prioridade no combate ao cibercrime global.

Este artigo tem mais de um ano

Se nem o FBI encontra…Então é mais fácil ganhar os 10 milhões no Euromilhões

Vulnerabilidade “zero day” (dia zero) é uma vulnerabilidade de segurança que acabou de ser conhecida, e que os hackers podem usar para atacar sistemas. O termo “dia zero” significa que se tem “zero dias” para a corrigir (i.é, que se deve corrigir imediatamente … o que não quer dizer que se consiga).

Neste caso, terão corrigido em dois dias. A questão é que dados a China obteve antes. Tem a sua graça – diz o post: A captura de Guan Tianfeng permanece uma prioridade; diz o FBI: Acredita-se que Guan Tianfeng esteja atualmente a residir na província de Sichuan, na China. É só pedir que a China entregue o seu funcionário 🙂

Só dizes asneiras… O termo “dia zero” significa que se tem “zero dias” para a corrigir (i.é, que se deve corrigir imediatamente … o que não quer dizer que se consiga)

FFS, és mesmo bronco, não fales do que não sabes

Dedica-te a apanhar minhocas Piu-piu.

Errado… significa que é uma vulnerabilidade descoberta e transmitida aos fabricante para a qual não existe nenhum patch nem remediação por parte do fabricante.

“O termo “dia zero” significa que se tem “zero dias” para a corrigir”, Errado!

Significa acabada de descobrir, acabadinha de sair do forno.

Errado! “Dia zero” refere-se ao facto de que o fornecedor de software ou dispositivo tem zero dias para corrigir a falha porque os agentes mal-intencionados já podem usá-la para aceder a sistemas vulneráveis.” (IBM. E todos dizem o mesmo)

“Dia zero” mostra a importância da vulnerabilidade acabada de descobrir.

https://www.ibm.com/think/topics/zero-day

https://pt.wikipedia.org/wiki/Vulnerabilidade_de_dia_zero

Uma vulnerabilidade “dia zero” pode já estar a ser explorada por agentes maliciosos para acesso aos sistemas, ou não estar (ou estar, sem que se saiba).

Quando é tornada pública uma vulnerabilidade que não está corrigida, tem que ser dada informação suficiente para permitir a quem trabalha em segurança encontrar uma correção. Mas essa mesma informação pode permitir aos hackers, que não sabiam que ela existia, encontrar uma forma de a explorr antes de ser corrigida. Ao mesmo tempo, se os hackers maliciosos descobrirem primeiro a forma de a explorar, quem trabalha em segurança, analisando a actividade anormal provocada por hackers maliciosos, obtém elementos de como a vulnerabilidade pode ser explorada e criar um patch.

Analisando mais em detalhe a tua cultura de Wikipedia:

1) “Um dia zero (também conhecido como dia 0) é uma vulnerabilidade de software de computador desconhecida para aqueles que deveriam estar interessados em sua mitigação (incluindo o fornecedor do software de destino) ou conhecida e um patch não foi desenvolvido”. La Palice não diria melhor.

2) “Até que a vulnerabilidade seja mitigada, os hackers podem explorá-la para afetar adversamente programas, dados, computadores adicionais ou uma rede”. La Palice também não diria melhor.

3) “Por fim, o termo foi aplicado às vulnerabilidades que permitiam esse hacking e ao número de dias que o fornecedor teve para corrigi-las”. A menos que se queira cair noutra La Palissada – se os hackers podem explorar a vulnerabilidade, tem-se zero dia para corrigir (em que tempo se consegue efetivamente é outra coisa).

Lê antes o compêndio da IBM sobre a vulnerabilidade “dia zero” (link acima).

Quem é o cao grande que o fbi quer proteger?

Difícil será encontrá-lo. Para mim é chinês.

É um facto para nos ocidentais só há um Asiático o resto é fotocópias, e eles pensam da mesmo forma pare eles somos todos fotocópias uns dos outros. 🙂 🙂 🙂

Conheço uns 5 tianfeng, dão dão 50M por eles?

Devem ter confundido tiangfeng com dongfeng. O Dongfeng é o míssil intercontinental chinês que na última versão já pode chegar a Portland, na Costa Leste. E os américas ainda pensam em intercptá-lo em voo.

curioso, parece-me que a recompensa é igual à que tinha o terrorista que os mesmos eua colocaram no poder na síria antes de o terem declarado paladino da liberdade e democracia 😉

+1 mas agora o paladino sirio e bff dos psicopatas de washington e da EU

Peçam extradição hihihi

Só quando são os EUA a instalar aplicações de monitorização em telefones de supostos “aliados” (Merkel e outros tantos) é que não há problema.

Também já disse aqui várias vezes que há mais de 10 anos que a China tem acesso a TUDO o que é iPhones e outros sistemas “seguros”, mas disseram que era maluco.

Se quiserem saber mais factos interessantes sobre os EUA, é só avisar… Tenho uma lista para vários anos.

Tenho interesse. Pois acho também que já não há nenhum dispositivo que não tenha uma Backdoor para acesso remoto. Principalmente com a mãozinha dos EUA e Israel.

Talvez seja pouco difícil, mas eu garanto que adoro fazer coisas difíceis!