Já pode entrar nos serviços da Google sem password! Saiba como usar…

Sim, é verdade e não é nenhuma falha de segurança. Tal como sabemos, as passwords podem ser "facilmente" roubadas e a Google tem novos mecanismos de segurança. A empresa das pesquisas já permite fazer login nos seus serviços com passkeys. Saiba o que são e como ativar.

Passkeys da Google: impressão digital, reconhecimento facial ou mesmo com o PIN

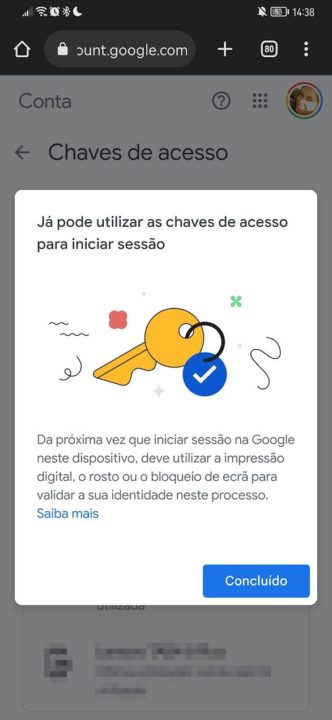

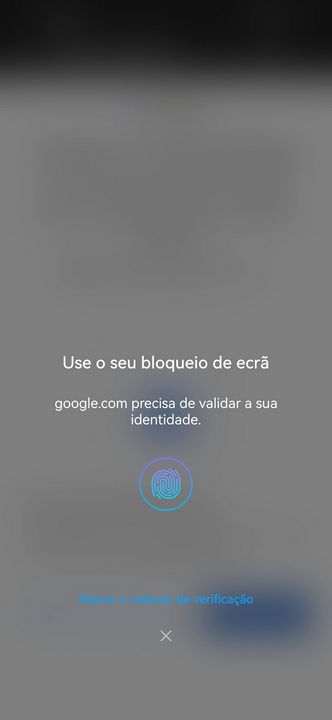

Tal como referimos recentemente, as passkeys são uma nova forma de aceder a aplicações e sites da Google. As passkeys permitem que os utilizadores façam login nestes serviços da mesma forma que desbloqueiam os seus dispositivos: com uma impressão digital, reconhecimento facial ou mesmo com o PIN de desbloqueio de ecrã - saber mais aqui.

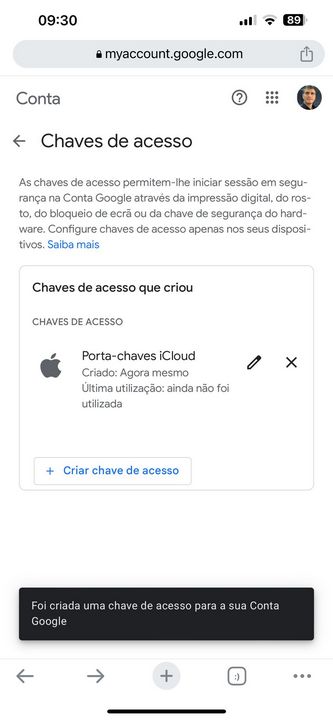

Para usar passkeys, basta fazer login na sua conta Google pessoal, e aceder a esta página, clicando então na opção "utilizar chaves de acesso".

No iOS:

No Android:

Segundo a Google, é possível utilizar este sistema em iPhones, no sistema Android, em Macs e em computadores com Windows. É também possível partilhar a passkey com vários dispositivos do mesmo utilizador, o que facilita em muito o processo de autenticação.

A empresa revela também que as passwords e as verificações a 2 fatores não deixarão de funcionar... pelo menos para já.

Leia também...

Mas a minha duvida é, até que ponto isto é mais seguro que a pass com a verificação dos 2 fatores?

O mais seguro é meter o e-mail, password e a chave de segurança física no modo “Google Advanced Protection Program”.

Algo que você sabe, com algo que você tem.

O passkey não agrada muito porque são basicamente chaves de segurança virtuais que as próprias empresas (google, apple, microsoft, etc.) têm acesso (porque são enviadas para eles para que possa utilizar em qualquer novo dispositivo de forma transparente), logo, tanto a própria empresa, hackers, serviços secretos, etc. poderão ter acesso às mesmas e entrar em qualquer serviço para as quais utilize. Do ponto de vista comparativo é como se enviasse para estas empresas todos os códigos necessários para entrar em qualquer serviço e ter de confiar que nem eles nem nenhuma outra pessoa que venha a ter acesso vá utilizar de forma errada esses dados… eu cá não confio.

Impressão digital: Não

Reconhecimento facial: Não

PIN ou password: Check

For the privacy we fight.

Com as passkey você partilha as suas “chaves de casa” com as empresas que estão a prestar esse serviço (Google, Apple, Microsoft, etc.).

Como nenhuma destas empresas têm um histórico de ter vulnerabilidades graves nos seus produtos, nem de dar acesso aos governos, nem de cancelar contas porque sim, nem de ficar indisponível em certos países em casos de guerras ou sanções económicas… parece realmente boa ideia dar-lhes as chaves de acesso a tudo.

As passkeys não são enviadas nem partilhadas com a Google, a Apple, a Microsoft ou outra qualquer. As passkeys funcionam com um sistema de chave pública/chave privada que são geradas no dispositivo e apenas a chave pública (que como diz na lata é… pública) é enviada para o server para acontecer a autenticação. Um extracto da documentação da Apple:

“… Passkeys, however, work very differently. Rather than having a single, typeable string, a passkey is actually a pair of related keys. These keys are generated by your devices, securely and uniquely, for every account. One is public and is stored on the server. The other is private and stays on your devices even when signing in. The public key is not a secret. It’s just as public as your user name. The private key is what is needed to actually sign in. The server never learns what your private key is, and your devices keep it safe. When you go to sign in, the server sends your device a single-use challenge. WebAuthn allows many different challenge-response algorithms, but passkeys on Apple platforms use standard ES256. Only your private key is capable of producing a valid solution to the challenge for your account. Your device produces this solution — called a signature — locally, and only sends the solution back to the server. Your private key stays secret and only on your devices. The server then validates the solution using your public key. If the solution your device provided is valid, you’re signed in! A public key can be used to check if a solution is valid but is not able to produce a solution itself. This means the server can be sure that you have the right private key, without knowing what the private key actually is. And since the server doesn’t know any private keys, it’s a less valuable target for attackers, because there are no user credentials to leak. All of this cryptography and key protection is totally transparent and performed by the devices. Your customers never have to know”

A autenticação de um novo dispositivo usando um já acreditado é feita localmente e de forma segura, sem intervenção da cloud.

Mais uma vez citando a mesma documentação da Apple:

“Passkeys can also be used to sign in across devices in a secure, phishing-resistant manner. Here’s how that works. There are two devices here. The client, which is the device or web browser where I’m signing in, and the authenticator, which is the device which has my passkey. First, the client shows a QR code, which the authenticator scans. This QR code contains a URL that encodes a pair of single-use encryption keys. Then, the authenticator produces a Bluetooth advertisement containing routing information for a network relay server. This local exchange allows selecting a server and sharing routing information, but also serves two additional functions. It performs an out-of-band key agreement that the server can’t see, so everything going over the network is end-to-end encrypted and the server can’t read anything. It also provides a strong claim that these two devices are in physical proximity. That means a QR code sent in an email or generated on a fake website won’t work, because a remote attacker won’t be able receive the Bluetooth advertisement and complete the local exchange. So that’s the local part. Once the local exchange and key agreement have happened, the two devices connect to a relay server picked by the phone. From there, they perform a standard FIDO CTAP operation, which is encrypted using the keys from earlier, so the relay server can’t see anything that’s going on.

This whole process is performed by the device and the web browser. The website is not involved at any point in the cross-device communication. Cross-device cross-platform sign-in is a system feature that just works anywhere passkeys can be used.”

Claro que no caso da Apple a informação é armazenada na KeyChain e fica na cloud, mas está encriptada end-to-end, daí que eles não tenham acesso.

Tudo isto é baseado nos standards abertos da FIDO Alliance.

Como disse, a informação fica armazenada na KeyChain e fica na cloud da Apple… logo tem de confiar neles e no que eles dizem acerca da segurança, o que tendo vista o passado não abona a favor nem da Apple nem de nenhuma outra empresa, já que estas são obrigadas por lei a colaborar com os serviços secretos e a disponibilizar tudo o que os mesmos pedem sem puderem divulgar e podem ir presos se o fizerem. E isto no cenário ideal de eles não terem vulnerabilidades que desconhecem, e de não terem pessoas mal intencionadas na empresa… o que provavelmente está longe da realidade.

No fundo as Passkey são uma forma simples para as pessoas e para os governos e hackers de terem acesso a tudo a partir do momento em que têm acesso às mesmas a partir de um local centralizado como a Apple, Microsoft, Google, etc.

Com as chaves de segurança físicas, pelo menos em teoria era possível ter chaves FIDO U2F/ FIDO2 realmente seguras, nem que você tivesse de as fazer do zero, mas com as Passkey as grandes empresas têm acesso a essa informação, e o que quer que digam em relação à segurança é só conversa, que a história prova que não se pode confiar minimamente, seja porque mentem descaradamente ou cometem erros.

Quando a discussão sai do campo da tecnologia e entra nas teorias de conspiração, eu não continuo, lamento.

Deixo-lhe apenas um link para um post recente do blog de segurança da Google sobre este tema

https://security.googleblog.com/2023/05/so-long-passwords-thanks-for-all-phish.html

Algumas das passagens desse post que talvez o tranquilizem:

“In fact, passkeys are strong enough that they can stand in for security keys for users enrolled in our Advanced Protection Program.”

e mais à frente

“The private key behind the passkey lives on your devices and in some cases, it stays only on the device it was created on. In other cases, your operating system or an app similar to a password manager may sync it to other devices you own. Passkey sync providers like the Google Password Manager and iCloud Keychain use end-to-end encryption to keep your passkeys private.”

Mas leia na totalidade, é bastante interessante. 🙂

Pelo que me chegou será sem encriptação o que não será muito bom, penso eu de que …

Será só procurarem, embora até compreenda que não será muito bom, por exempo para a publicidade e negócio …

😉

A questão é que as empresas (Google, Microsoft, Apple, etc.) irão ficar com as chaves privadas necessárias para entrar nos sites, tanto os deles, como dos outros… terá de confiar que nem as próprias empresas nem terceiros alguma vez terão acesso legal ou ilegal às mesmas… e também terá de confiar que amanhã a empresa não lhe cancela a conta ou que o país não vai parar a uma lista de sanções económicas, porque se acontecer perde as mesmas, no mínimo não as pode transferir para novos dispositivos, mas teoricamente podem até dar ordem para apagar as chaves de todos os seus dispositivos.

Pelo que me chegou, será sem encriptação o que pode fazer toda a diferença …

Será só procurar … compreendo que não será muito bom para o negócio ou publicidade …

😉

A minha questão:

Impressão digital ou password?

Vale a pena ativar?

Falta saber se isto é limitado às versões do Android. É que não estou a conseguir entrar com as passkeys!!