Falhas na ligação Thunderbolt poderão permitir aos hackers roubar dados em 5 minutos

Têm sido catalogadas falhas nos sistemas e plataformas. Conforme vimos, o Zoom, por exemplo, foi um forte visado. Também o Microsoft Teams e vários outros sistemas estiveram na mira dos hackers. Agora, um investigador da Universidade de Tecnologia de Eindhoven descobriu uma vulnerabilidade batizada como “Thunderspy” na porta Thunderbolt da Intel que basicamente permite que um atacante com acesso físico ao dispositivo roube dados em poucos minutos.

Tudo o que o invasor precisa é de 5 minutos com o computador, uma chave de fendas e algum hardware facilmente portátil.

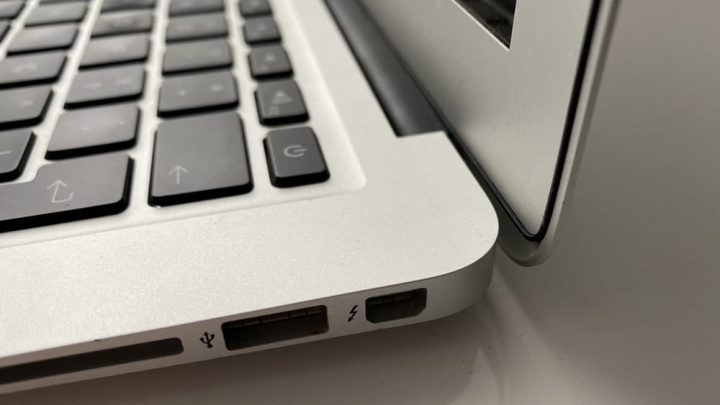

Thunderspy usa falha na porta Thunderbolt para atacar computador

Se os acessos remotos às máquinas são um problema, pois podem ser perpetrados de qualquer parte do mundo, exigem uma combinação de cenários nem sempre fácil de obter. Já os ataques diretos à máquina, estando a pessoa fisicamente ao pé dela, podem ser bastante danosos. Assim, pese o facto do ataque Thunderspy exigir acesso físico ao próprio dispositivo, é possível roubar dados, mesmo com o aparelho bloqueado, criptografado ou em suspensão.

No vídeo abaixo é possível ver o investigador de segurança a demonstrar o ataque para conseguir o acesso aos dados em apenas cinco minutos.

A Intel respondeu ao relatório do investigador, onde era afirmado que os sistemas operativos, como o Windows 10 v1803 e posteriores, o kernel Linux 5.x e posteriores e o macOS 10.12.4 e posteriores já implementaram a proteção Kernel Direct Memory Access (DMA), para mitigar e prevenir estes ataques.

A empresa também referiu que “o investigador demonstrou ataques bem sucedidos de DMA contra sistemas com estas mitigações ativadas”.

Problema continua em dispositivos com Thunderbolt produzidos antes de 2019

Apesar de haver já uma proteção para os dispositivos "recentes", a verdade é que este tipo de proteção não foi implementado universalmente e é, de facto, incompatível com os periféricos Thunderbolt feitos antes de 2019.

Conforme foi referido nos testes, o investigador Björn Ruytenberg, da Universidade de Tecnologia de Eindhoven, não encontrou máquinas Dell que tenham a proteção Kernel DMA, incluindo as de 2019 ou posteriores. Assim, só foi possível verificar que alguns modelos HP e Lenovo de 2019 ou posteriores utilizam esta proteção. Os investigadores também observaram que os dispositivos que executam macOS são apenas parcialmente afetados pelo ataque Thunderspy.

A Microsoft já confirmou que não pretende adicionar conectividade Thunderbolt aos dispositivos da linha Surface por “questões de segurança” – e as falhas descobertas por Björn Ruytenberg parecem indicar que a empresa de Redmond estava mesmo correta na sua decisão.

Como se pode resolver esta falha?

Segundo Ruytenberg, para prevenir totalmente o ataque Thunderspy é necessário desativar as portas Thunderbolt na BIOS do computador. Além disso, os utilizadores também devem desligar os PCs, caso precisem de se afastar deles e ativar a criptografia do disco rígido.

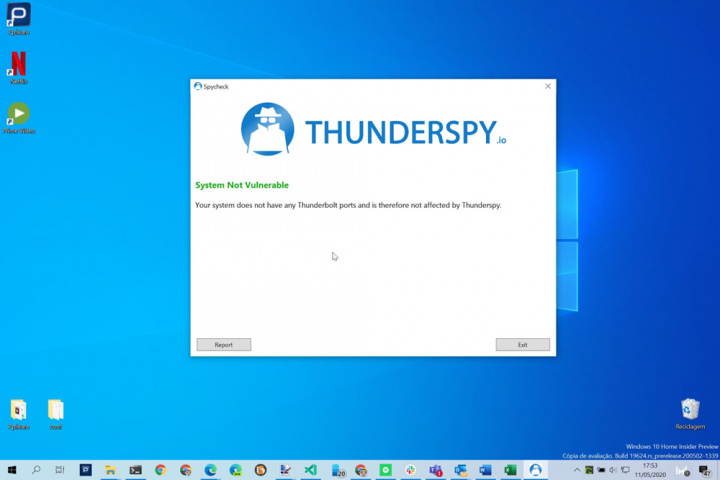

Os investigadores desenvolveram uma ferramenta de código aberto para Linux e Windows que os utilizadores podem utilizar para ver se os seus PCs, com ligações Thunderbolt, são vulneráveis ao ataque. Ela está disponível para download em thunderspy.io.

Leia também:

Este artigo tem mais de um ano

Mais fácil agarrar no portátil e ir embora.

5 minutos para efetuar o ataque , mais 15minutos para montar e desmontar aquela panóplia de equipamento facilmente transportável em qualquer bolso…

A Microsoft está farta de falar nesse problema! Mas claro, como do costume, como é uma tecnologia original da Apple, ai cuidado, que ninguém pode dizer nada!

A tecnologia não é original da Apple… A tecnologia foi desenvolvida pela Intel e foi adotado desde cedo pela Apple, isso sim, desde a 1ª geração do Thunderbolt…

Mas recentemente tem sido adotada pelas outras fabricantes, nomeadamente desde o Thunderbolt 3, que faz uso da porta USB-C, e dentro em breve o USB4 vai integrar as especificações do Thunderbolt, que a Intel tornou o uso sem custos associados.

Mas já que faz um ataque à Apple, poderá ficar a saber que o que está descrito é que o macOS é o sistema operativo mais bem protegido contra este ataque, porque com o design e arquitetura do sistema operativo apenas é sensível a 2 das 7 vulnerabilidades, ao contrário do Windows por exemplo. E os próprios investigadores afirmam que o ataque ao macOS é apenas parcial.

Importa também saber que o Windows 10 (1803 RS4 e posterior), macOS (desde o 10.12.4) e Linux (kernel 5.x e posteriores), em 2019, implementaram uma proteção de Kernel Direct Memory Access (DMA) para mitigar ataques como este, segundo a Intel. A Intel diz também que não foram demonstrados ataques bem sucedidos com estas mitigações ativadas.

“Tudo o que o invasor precisa é de 5 minutos com o computador, uma chave de fendas e algum hardware facilmente portátil.”

Agora tudo é um ataque. Só por curiosidade… Se eu levar uma chave de fendas, abrir um computador e tirar o disco rígido, também é um ataque?

Sim um ataque e uma vulnerabilidade muito grave.

Existem equipas de Hackers especializados, principalmente de zonas remotas da Asia. O seu modus operandi é muito simples, de forma a ter acesso físico á máquina, viajam até á residência das vítimas (principalmente Europa e USA), infectam ou removem componentes da máquina.

É um pouco à filme, mas fazem isto, vão embora e o dono do portátil não sabe que roubaram os dados do seu portátil

+1

Carros é a mesma coisa, possuem vulnerabilidades muito graves. Por exemplo, alguém que tenha acesso á chave consegue facilmente roubar o veículo.

e há quem diga que se emprestares a chave de casa a alguém, esse alguém passa a ter acesso

Se realmente isso for possível então estamos perante uma falha de segurança enorme.