Ransomware: Sabe o que é e como se previne?

E se de repente visse todo o conteúdo do seu computador encriptado por um terrível Ransomware, de forma a que não conseguisse ter acesso a nada... pagaria o resgate que lhe iriam pedir?

Este cenário é a realidade de milhares ou milhões de pessoas e empresas por este mundo fora, actualmente. A nova velha ameaça do Ransomware está de volta... cuidado, você pode ser a próxima vítima!

Recuando a 2012, o Pplware foi um dos primeiros canais informativos a abordar este tipo de malware! O mundo digital via surgir um novo tipo de software malicioso que foi baptizado com o nome de ransomware (ransom = resgate). Esta terrível ameaça entrou rapidamente na vida dos utilizadores domésticos e empresariais e como se não bastassem os estragos ainda é pedido aos utilizadores o pagamento "do resgate".

Vamos então perceber o que é o Ransomware e uma "vertente" que exerce medo que se chama Scareware. Perceba as diferenças e saiba como actuam e como se pode proteger.

O que é exactamente o Ransomware?

Se não está familiarizado ou se não se lembra de ver este nosso artigo, que já tem algum tempo, então vamos explicar o que é, o que afecta e como se previne.

Ransomware é um “nome” que deriva do acto do próprio software, isto é, há um contacto com a hipotética vítima, é lançado o engodo (que pode ser um e-mail a solicitar que clique num link e pode não acontecer nada!!!), depois é descarregado um software e sem que consiga detectar a sua acção este começa a encriptar tudo o que tem na sua máquina, excepto algumas pastas do sistema operativo.

Lembramos que, ao contrário do que acontecia no passado com os vírus, hoje as ameaças são polifórmicas, altamente mutáveis e, facilmente, os atacantes conseguem controlar o ataque remotamente. Curiosamente 99% das hashes do malware são vistas apenas por 58 segundos ou menos. Isto reflecte o quão rápido os hackers conseguem modificar o código de forma a dificultar a detecção.

No caso do Ransomware, depois de “trabalho” feito, os responsáveis pelos ataques pedem um resgate e até aqui o esquema continua pois estes disponibilizam apoio técnico pago e, em algumas circunstâncias, até fazem descontos. Leia aqui alguns relatos de desespero das vítimas.

Actualmente, existem alguns nomes de Ransomware bem conhecidos como é o caso do famoso Cryptolocker, locky, Petya, etc. Vamos conhecer melhor alguns deles. Sabia que 4% da população dos EUA é vítima de Ransomware?

Em termos mais simples:

Ransomware: Cryptolocker o famoso filecoder, conheça-o!

O modo de actuar é simples. Vamos imaginar que uma variante encriptou os seus documentos e está a exigir que pague um resgate para desbloquear o acesso aos mesmos. Este tipo de ransomware é conhecido como filecoder e um dos mais proeminentes filecoders é o Cryptolocker.

Como é que o meu computador pode ficar infectado por ameaças como o Cryptolocker?

Um método típico de infecção seria a abertura de um anexo de e-mail não solicitado ou o dar um clique numa ligação que fingisse ser de uma instituição bancária ou de uma empresa de entregas. Já surgiram também versões diferentes do Cryptolocker e que foram distribuídas através de redes de partilha de ficheiros peer-to-peer e que se fizeram passar por chaves de activação para aplicações tão populares como o Adobe Photoshop e Microsoft Office.

Quando o seu computador fica infectado, o Cryptolocker procura por diversos tipos de ficheiros para encriptar – e assim que o consegue, bloqueia o computador e envia-lhe uma mensagem solicitando a transferência electrónica de dinheiro para voltar a ter acesso aos ficheiros.

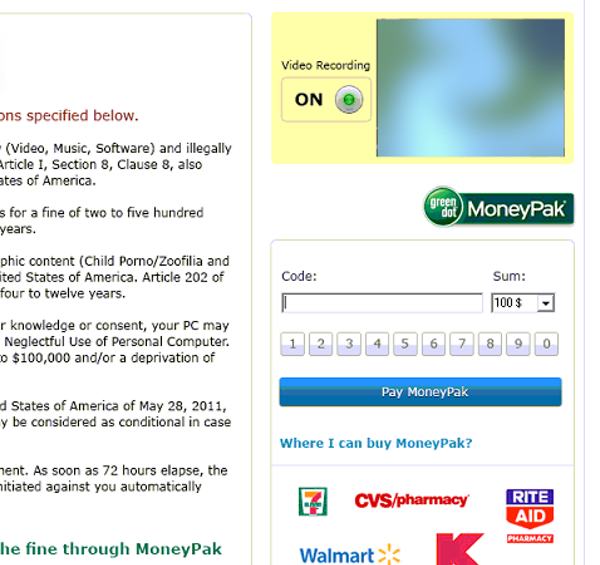

Nalguns casos, o ecrã de bloqueio pode accionar a sua webcam e mostrar a sua imagem para causar mais pânico. Os utilizadores menos experientes podem acreditar que estão a ser observados pelas autoridades.

Ransomware: Petya

O Ransomware Petya usa como isco uma suposta proposta de trabalho, que chega por e-mail, sendo que o utilizador é levado a descarregar um pretenso Curriculum Vitae (que na verdade é o ficheiro malicioso) que está alojado no Dropbox.

Depois do utilizador tentar abrir o ficheiro malicioso, o sistema é de imediato “raptado” ficando bloqueado. Em poucos segundos aparece uma mensagem a referir que o sistema está a verificar possíveis erros no sistema de ficheiros. Este Ransomware ganhou recentemente um "amigo" que ajuda a que o ataque seja ainda mais eficaz - saber mais aqui.

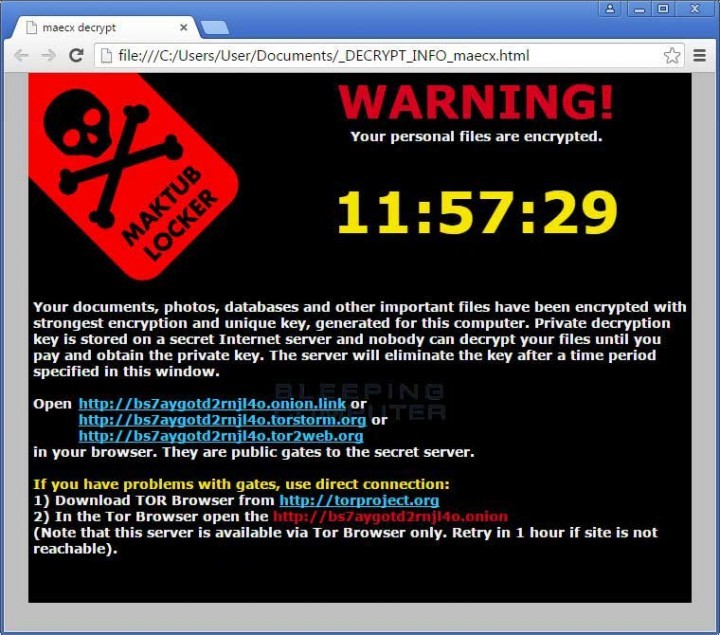

Ransomware: Locker Maktub

Esta nova variante de Ransomware começa por captar a atenção da vítima através de um e-mail que, aparentemente, é inocente e confiável. Ao ponto de ter, inclusive, um endereço legítimo. O assunto, para conseguir a atenção do utilizador, tem de ser ou preocupante ou aliciante, a táctica actualmente é ser de aviso, para alertar a vítima, então o truque são os avisos de entidades que emitem alertas de facturas em atraso.

O e-mail geralmente contém um pedido de pagamento da tal factura em atraso. O que diferencia este Ransomware dos restantes que já conhecemos é que este parece ter uma ideia de onde a vítima vive, pois inclui o seu endereço dentro da mensagem.

O que é o scareware?

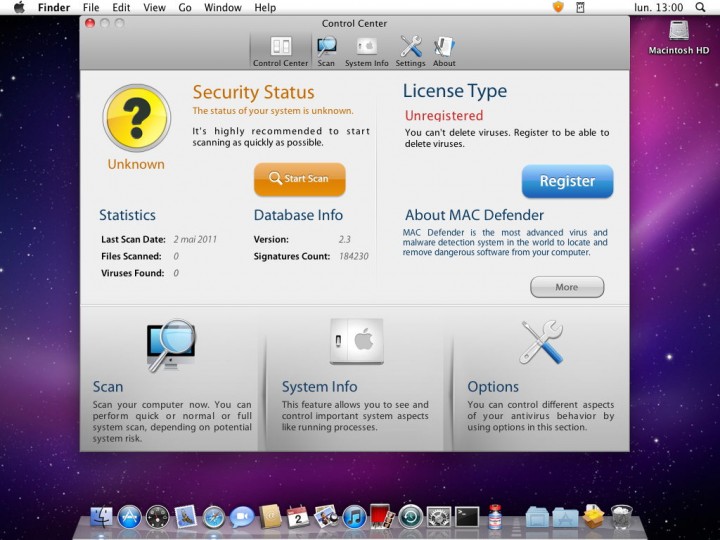

O Scareware é um software que tenta assustá-lo de modo a que realize uma determinada acção, atenção que este software apenas quer enganá-lo, fazendo passar-se por ransomware. Mais especificamente, o scareware pode "mascarar-se" de um produto anti-vírus que alerta para problemas de segurança no computador ou smartphone, numa tentativa de levar o utilizador a instalar uma actualização falsa e, essa sim, poderá ser na realidade malware.

Há casos, em que o anti-vírus é falso e pode apresentar-se com o nome de uma empresa de segurança verdadeira, numa tentativa de parecer mais real.

À semelhança do Ransomware, também o Scareware pode ser escrito para qualquer sistema operativo. Ironicamente, alguns destes softwares falsos conseguem ter interfaces mais atractivas do que produtos legítimos. Numa atitude sinistra algum Scareware pode recorrer a tácticas de ransomware para exigir dinheiro.

O que acontece se o meu PC for afectado por Ransomware e eu não pagar?

No caso de muitos ataques Ransomware existe um prazo para o pagamento – e se não pagar a tempo pode perder permanentemente o acesso aos seus ficheiros. Contudo, há também exemplos de pessoas que pagaram e nunca receberam as ditas chaves para desencriptar. Cuidado que muitos destes ficheiros com Ransomware que vagueiam pela web podem ter anos já e as organizações que estão por trás da sua criação até pode já nem estar no activo.

O Ransomware que encripta ficheiros é o único tipo de Ransomware?

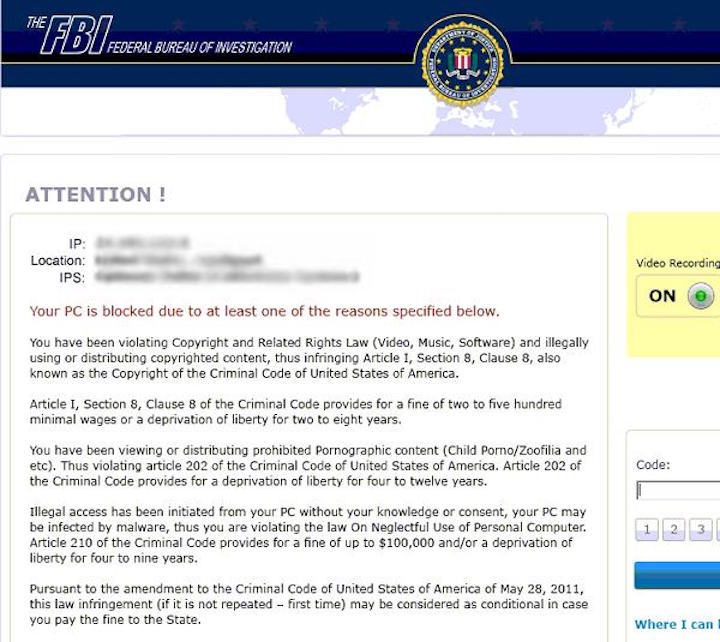

Não, existe também o Ransomware Lock Screen. Este é um tipo de Ransomware que bloqueia o computador, impedindo-o de fazer qualquer coisa até que seja pago um resgate.

Em muitos casos a mensagem de bloqueio pode fazer-se passar por uma mensagem da polícia, informando-o de que terá de pagar uma multa por causa de imagens de abuso de crianças, zoofilia, ou utilização de sites ilegais, uma vez que foi encontrado software pirata no seu computador.

E as pessoas pagam realmente o resgate?

Sim, em muitos casos, pagam. Imagine que não tem um backup verificado a partir do qual pode restaurar os seus ficheiros mais sensíveis ou os da empresa. É legítimo pensar que vale a pena gastar algumas centenas de euros para recuperar o acesso aos seus dados. Mais concretamente, quem é um alvo mais apetecível é o utilizador doméstico.

A razão pela qual os utilizadores domésticos são mais vulneráveis prende-se na falta de backups. As empresas são mais preocupadas em ter backups e sistemas de segurança sempre activos e actualizados e mesmo que uma máquina seja afectada há uma grande probabilidade de haver um backup recente, de haver um antivírus que não deixe propagar ou que os dados sensíveis estejam por trás de uma estrutura de segurança forte.

No caso dos utilizadores domésticos não é bem assim. Estes facilmente estão menos preparados, são mais descuidados com a questão dos backups e, em grande parte dos casos, estes ficam assustados com as ameaças falsas da polícia e menções a imagens de abuso infantil (as pessoas só com o pensamento de serem acusadas e rotuladas, mesmo sendo obviamente tudo falso... pagam e pagam bem).

Mas há casos de se pagar e haver de novo acesso aos dados?

Há. Na verdade há redes bem organizadas que levam estes esquemas com um rigor "comercial" de tal ordem que depois de receberem o pagamento fazem com que os dados sejam restaurados e por um motivo simples. Se eles não fossem restaurados e caso esta mensagem se espalhasse, ninguém pagaria o resgate. Mas não se iluda, este pagamento fará de si uma vítima no futuro.

Mas então se eu for vítima de ransomware, pago ou não o resgate?

NUNCA PAGUE! Lembre-se de que não existe nada que impeça as pessoas que lhe estão a tentar extorquir dinheiro, de não lhe pedirem mais. Se pagar o resgate irá estar a contribuir para a evolução do mercado criminoso. Então, ao invés, aprenda a lição, obtenha uma melhor protecção e garanta que tem um sistema de backup adequado que lhe permite recuperar os seus ficheiros essenciais, no caso de ser novamente atingido.

É claro que são muitos os utilizadores, que em desespero, acabam por ceder e pagam o resgate.

Mas como me posso proteger?

Há vários comportamentos que tem de rever. O primeiro é logo ter a sua máquina com um bom antivírus, mas não é suficiente até porque a segurança é baseada em assinaturas (Se o antivírus não reconhecer o ransomware x ou y não vai actuar. Depois, como já referimos, os atacantes conseguem rapidamente mudar o código do malware.) . Depois nunca esquecer de ter cópias num disco externo e/ou na cloud. Há sempre uma grande probabilidade de se poder repor os ficheiros que estão na cloud sem que estes tenham sido infectados, os próprios sistemas de cloud têm já métodos para salvaguardar alguns casos, mesmo os serviços gratuitos.

A prevenção é a melhor medicina

Os filecoders que encriptam os ficheiros são piores que o malware que bloqueia o ecrã, é verdade, isto porque tornam a recuperação mais difícil, ou nalguns casos impossível, a menos que possua uma cópia de segurança.

Os ransomware filecoder estão a surgir com maior frequência?

O ano de 2016, como referimos, está a tornar-se no ano-chave deste malware. Cada vez é mais frequente e tem sido descoberto a toda a hora pelos investigadores.

Que sistemas operativos já foram atacados por ataques ransomware?

Não existe nada que impeça os criminosos de desenvolverem ransomware para qualquer plataforma – embora actualmente a maioria dos ataques atinjam os utilizadores Windows. O Cryptolocker, por exemplo, apenas foi visto na plataforma Windows.

Outras notícias sobre ransomware que deve ler:

- Ransomware está a manter refém um hospital nos EUA

- Novo ransomware ameaça expor ficheiros de quem não pagar

- Nova variante do malware ransomware sabe onde você mora

- Malwarebytes: Agora com protecção de ransomware

- Ransomware Petya está mais forte que nunca! E tem amigo...

- ESET lança ferramenta gratuita para remover ransomware

- Ransomware: O que as vítimas preferem recuperar?

- Cuidado, novo Ransomware está a chegar via Teamviewer

E você, já foi atacado por algum tipo de ransomware?

Este artigo tem mais de um ano

Só uma palavra ao artigo: PARABÉNS!

+1

ridiculo lol

Ridículo o quê, parabenizar um artigo de excelência? Não me parece…

So cai nestes esquemas quem quer, basta usar mac ou linux e acabou. Alem disso quem e guarda tudo no pc? Ssd 128gb para instalar o SO e disco externo ou cloud para eocs musicas fotos e filmes

CensuraGeeks.. és o meu heroi.. se fossemos todos como tu não havia ransomware que pegasse! quando for grande quero ser como tu!

oh nossa senhora

Infelizmente as coisas começam a não ser bem assim, apesar do número ser bastante reduzido quando comparado com o Windows.

https://blog.malwarebytes.org/cybercrime/2016/03/first-mac-ransomware-spotted/

https://en.wikipedia.org/wiki/Linux.Encoder.1

De qualquer forma, já começam a surgir ferramentas como o Cryptoprevent que ajudam nestes casos.

Fotos e música, vai mas é acabar a escolinha em vez de vires para aqui dizeres disparates.

A maioria das vitimas sérias destes tipo de ataques são pessoas ou empresas que perdem documentos ou ferramentas de trabalho ou investigação.

Uma vez fui infectado por um Ransomware desses que assim que fazia login no PC dizia que tinha andado a piratear cenas e por isso estava a ser acusado pelo governo do Brasil.

Reiniciei o PC em modo de segurança, descobri qual era o processo que bloqueava o PC, abria a localização dos ficheiros e apaguei-os xD

Mais tarde formatei o PC só por via das dúvidas 😉

Não devia ser ransomware, devia ser algo do género do vírus da PSP.

Se fosse ransomware, nem em modo de segurança conseguias os ficheiros.

Ransomware que não encripta ficheiros, apenas bloqueia o PC.

Lê melhor o artigo

Não, lê tu melhor o artigo.

“Ransomware é … começa a encriptar tudo o que tem na sua máquina, excepto algumas pastas do sistema operativo.”

Depois passa por aqui: https://en.wikipedia.org/wiki/Ransomware

O que podes ter é sido vitima de scareware.

Não foi Scareware pk eu não me assustei 😛

E pede um resgate (Ransom) logo Ransomware

Excelente artigo Pplware! Muito agradecido.

Já agora:

“os próprios sistemas de cloud têm já métodos para salvaguardar alguns casos, mesmo os serviços gratuitos.”

Esta é uma dúvida que eu tenho.

Se ficar com os ficheiros encriptados no PC, os ficheiros na cloud não ficam também encriptados?

Que clouds têm protecção contra ransomware?

Boas Ricardo,

Basta que tenham suporte para “Multi-version backup”.

O Onedrive tem?

Não uso, Mas podes ver aqui: https://support.office.com/en-us/article/Restore-a-previous-version-of-a-document-in-OneDrive-for-Business-159cad6d-d76e-4981-88ef-de6e96c93893

O dropbox tem?

Sim, o Onedrive tem versionamento.

Atenção ONE DRIVE apenas tem para ficheiros Office, muita atenção!

Alias essa feature é muito pedida à microsoft há um ano e meio para ca e eles sabem, mas nada fazem. Nada fazem porque tem de investir imenso, cada ficheiro é guardado, cada versao, imagina a qunatidade maior de recursos.

Dropbox conta gratis, no entanto lembrem se que nao sao servicos backup, sao servicos pastas sincronizadas, o que apagarem num revela se no outro.

^Leiam o meu post abaixo com algumas dicas, tarefas do windows que copiam pastas onde quer que esteja com a pasta do Drop.

Tem, é só clicar com em cima do arquivo com o botão direito e ir em “histórico de versão”.

Não Tem! Foge desse serviço.

Dropbox conta grátis, por exemplo. A ideia fundamental é que tens de criar backups na pasta dropbox, seja de que localizaçao do teu disco for, metes uma Tarefa Agendada, x em x tempo a correr, para a pasta drop.

Se encriptarem os ficheiros vais a Drop e recuperas versoes antigas de cada um, funciona a 100%.

é verdade, há pco tempo recuperei através do suporte da dropbox todo o conteúdo da pasta sincronizada, q estava encriptado. Demorou um dia+-.

Obrigado Pedro.

Eu não tenho problema com isso, pois, o meu sistema operativo é, Linux (pclinuuxos).

Tens sorte 🙂 Mas mesmo assim, não facilitar.

Apesar de já ter anos e anos de experiência informática e, de trabalhar num gabinete de projectos, ou seja, estou constantemente em contacto com computadores, infelizmente fui vítima de ransomware no meu computador pessoal. Ainda hoje não percebi como é que se infiltraram. Eu sou extremamente cuidadoso em relação a esse tipo de “e-mails-vírus”, não vou a sites duvidosos, tenho anti-virus, anti-spyware, firewall, tudo e mais alguma coisa devidamente actualizado e no entanto… Perdi toda a info que tinha por preguiça de nunca ter enviado as coisas para a Dropbox.

Por isso que aconselho os meus colegas e amigos de fazerem sempre backups!

e-mail, penUSB, discoUSB…deve ter vindo por aí.

Tenho clientes (alguns empresas grandes) que foram infectados mais que uma vez pelo locky, encriptou tudo o que eram ficheiros do Office e Pdf. Só com backups foi conseguido recuperar.

Pois, o Locky é “poderoso” http://money.cnn.com/2015/11/10/technology/jpmorgan-hack-charges/

Forma de proteger:

– Usar conta de Windows sem privilégios de Admin

– Kaspersky Internet Security com ajuda do Malwarebytes Anti-Ransomware

– Fazer uma formação nas TI

– Backup para cloud em tempo real(Dropbox) “tem sistema de histórico”

– Ublock Origin no chrome

Esta receita é a chave do sucesso!

Basta teres o system watcher do kaspersky activado e fazer backups com frequência o que adicionares a isso é redundante.

Se é que existe chave para o sucesso será algo do tipo “NUNCA dar por certo que temos a chave para o sucesso” 🙂

Esta é a minha chave de sucesso, nunca soube na vida o que é isso de estar infectado por um virus!

Demora mais que 5 minutos? É preciso aprender?

Esquece lá isso!

BitDefender Total 2016, eu tenho, contém proteção WEB completa, Ransomware protection (escolhes as pastas que queres bloquear), Intrusion Dectection (modo agressivo) bloqueia tudo estranho, entre outros… não é a toa que está top 1 em tantos reviews e ainda bem o SAFEPAY (tipo sandbox) para apagantos onlines…

Maneira fácil: usar um iPad em vez de um PC.

tu sabes que há pessoas que trabalham.. e que não jogam só candycrush.. que doença estes gajos têm..

Sim, porque não se pode trabalhar no iPad… /s

Tenta fazer modelação 3d a nível proficional num ipad e depois dizem alguma coisa.

Em vem de modelação 3d podia ter dito programar ou edição de video/audio etc etc. etc.

Sim, há muita gente que usa um computador para alem das redes sociais e jogar farm ville

Nathan, no iPad também há vírus destes

O Locky não precisa de conta de admin local para encriptar ficheiros. É complicado esse.

Backups all the way.

Eu já vi o .locky encriptar até a informação que estava na dropbox e se não me engano, não foi possível recuperar nada de nada, nem por versionamento. Este sim é dor de cabeça, mesmo para quem acha que tem as máquinas todas seguras por não poderem instalar nada.

Backups e backups dos backups por via das dúvidas 😀

Em primeiro lugar muito bom artigo. Agora relativamente aos comentários que eu vejo de algumas pessoas…. Vamos lá então esclarecer alguns pontos:

– Sim já existe ransomware para Linux. E para Android. E para Mac. No entanto como não são sistemas operativos tão distribuidos como o Windows existem muitos poucos (tal como os restantes virus), por isso quem diz que está à vontade porque não tem Windows, isso não é totalmente verdade

– Outro ponto adicional: Antivírus / Antimalware por si só não chega. Mesmo algumas supostas ferramentas anti-ransomware baseam-se em conhecimento prévio como os antivírus por isso muitas vezes nem cheiram. Basta pensar que existem milhares de variantes novas de ransom todos os dias. Existem inclusivé familias de ransom que a cada infecção mudar a forma de compactação e encriptação exactamente para ultrapassarem as defesas tradicionais (antivírus, antispams, etc)

– A forma de infecção destes ransom ou é por mail aproveitando-se dos utilizadores que abrem tudo e mais alguma coisa que recebm por mail, ou então por injeção de código em páginas web comprometidas aproveitando-se de falhas de segurança de aplicações como browsers, java, flash e afins

– Relativamente a backups na cloud e para discos externos, isso só é eficaz se os mesmos não tiverem ligados em permanencia ao pc que foi encriptado. Se houver shares para servidor (empresas), discos ligados ao pc etc, depois de ele encriptar os ficheiros, também vai encriptar tudo o que estiver ligado a esse pc

– Atenção que já existe ransom que não se limita a encriptar ficheiros mas todo o conteudo do disco e reescreve a MBR por isso vai tudo à vida

– Para quem quiser mais info sobre proteção a nível empresaria, comecem a olhar para software EDR pois já existem alguns que conseguem ser verdadeiramente eficazes na proteção contra estas ameaças

EXCELENTE!!

Obrigado Turboman!

Questão: se as drives externas não estiverem mapeadas também podem ser atacadas? P.Ex., usando uma NAS mas não mapear o seu acesso como drive.

Se não estiver mapeada em principio ele não irá encriptar o NAS pois à data só vai encriptar discos, discos externos / pens usb que estejam ligadas (cloud também) e drives mapeadas, no entanto o problema que eu vejo é que isto é o presente. Pela evolução que se tem visto destes ransom não me espanta que no futuro surjam novas variantes cujo poder destrutivo seja diferente….

A praga do mackeeper pode ser considerado scareware?

como já disse noutros artigos, eu nem me preocupo com isto. eu tenho 3 fases de salvaguarda aqui:

– o meu antivirus não deixa o windows abrir um ficheiro sem fazer um scan primeiro. sejam arquivos com 1 ano ou acabadinhos de sacar, faz sempre um scan. programei-o assim.

– a segunda fase é ter todos os meus arquivos prioritários (fotos, etc) na cloud. a minha tem uma pasta reciclagem assim os meus ficheiros estão sempre seguros

– a terceira fase é ter um disco rigido externo, no qual faço um backup mensal. este disco externo está protegido contra escrita, tenho sempre de o desproteger primeiro para o PC fazer o backup, sendo assim duvido que o ramsomware desative essa proteção. caso desative, tenho sempre uma instalação do windows 10 à mão, posso formatar quantas vezes quiser, não sei porquê o meu windows 10, mesmo depois de levar um disco rigido novo foi automaticamente ativado, não sei onde raio a MS escondeu a licença mas ainda bem pra mim.

isto são processos simples de fazer, creio que aqui todos sabem ler não é? é só ler e seguir os passos, as pessoas é que fazer uma tempestade num copo d’água porque isto pode demorar bastante tempo. e á sempre videos, tutoriais e essas tretas todas a explicar como fazer.

Só tem hipotese fazendo backups, investiguem facilmente sincronizar pastas na drop, pastas nao preicsam de estar na drop para conseguirem por a sincronizar la.

Qualquer pasta do disco, pode ser enviada para a pasta drop de x em x tempo.

Nao ha forma de prevenir, embora exista mais informacao e algumas formas utilizadas pelos AVs mas facilmente vao aparecer novas, é um industria de bilioes de dollars o ransomware.

Em primeiro EXCELENTE artigo!

É preciso ter um BOM sistema de backup. Como disseram aqui não basta ter um serviço cloud com multi-versões.

Possso dar um exemplo de um PC com ficherios de trabalhos importantes atingido por um ataque “zero day” de um ramsonware e com a Dropbox era preciso recuperar as versões de FICHEIRO A FICHEIRO.

Quando se tinham MILHARES de ficheiro torna-se virtualmente impossivel!!

Sim, fui atacado pelo Cerber há cerca de 2 semanas.

Tenho 2 discos externos encostados a um canto à espera que exista uma alma caridosa que disponibilize a chave para o problema…

já aqui na empresa e encriptou alguns ficheiros

Numa empresa de Serviços de Contabilidade e Gestão uma funcionária na sua hora de almoço ao consultar um site aparentemente inofensivo terá infetado o sistema…

Devido à natureza do seu trabalho o acesso a bases de dados é permanentemente num espaço de minutos começaram a verificar que as mesmas estavam a ficar irreconhecíveis pelo sistema…

Alguns exemplos documentos tipo word e pdf´s quando abertos estavam completamente cifrados…

Para sorte a nossa pouco tempo após o início da cifragem passei no escritório e informaram-me que não estavam a conseguir trabalhar… quando sentei-me num dos pc´s no primeiro momento não acreditei no que estava a ver… 15 segundos depois corri ao servidor central e desliguei o cabo de alimentação… gritei a toda a gente para remover os cabos de corrente do pc´s ( desligar os pc´s o + rapidamente possível) ….

O servidor também já estava infetado…. eram anos e anos de trabalho a fio de dia noite tudo perdido….

A nossa salvação foi o NAS só entrava em funcionamento para backup às 4horas da manhã….

Se a infestação tivesse ocorrido às 6 da tarde hora de saída dos funcionários teríamos perdido tudo…. mesmo… tudo!!!!

Depois deste problema a empresa possui para além dos backups que já existiam à altura backups remotos.

Acreditem ou não este problema pode surpreender qualquer um até as organizações aparentemente bem preparadas…

Estive muito recentemente num workshop sobre ransomware no CNSC e vim de lá bem assustado quando fiquei a saber que uma nova variante deste tipo está a ser dissimulado sem que se manifeste. Ora, aqui o truque está a deixar que os ditos ficheiros infetados sejam levados a fazer backup e mais tarde mediante um “triger” os faz despoletar. Ou seja, os vários backups já feitos com vários dias de antecedência fazem com que se tornem inúteis porque quando forem necessários entram só nesse momento num estado de encriptação.

Já tinha pensado nessa possível situação. Se bem que é um ataque mais bem “pensado”, e que se dissemina mais discretamente. Pois só passado um tempo é que ele começa a encriptação. E ate pode começar a horas menos “comuns” e quando o PC estiver suspenso, ele iniciar como “por agenda do windows” e começar a correr a encriptação, com já autorizações adquiridas anteriormente. Isto é na verdade muito perigoso, se começar a actuar só 2 meses depois de já estar instalado, há muitos sistemas de backup/nas que escrevem por cima (devido a que não podem guardar um backup por semana, por questões de espaço virtual /Tb).

Teríamos aqui um problema “monumental”, que a uma escala global afectaria milhares de empresas, pois até mesmo as preparadas com backups “mais modestos” não se safavam…

Tenho uma dúvida:

Instalei um programa de backup para um disco externo. Este está permanentemente ligado ao PC via usb.

Se o PC for atacado, o meu disco externo também é encriptado ?

Sim. É infetado. O recomendado é fazer o backup e desligar o disco.

Ficheiros que não quero perder estão sincronizados numa cloud em modo pausa, sincronizo sempre que altero algum ficheiro e volto a colocar em pausa o sincronismo, se pelo meio apanhar bicharada presumo o que está na cloud fica salvaguardado.