O que é um ataque DDoS e como evitá-lo?

Um ataque Distributed Denial-of-Service (DDoS) acontece quando um hacker usa uma série de dispositivos infetados por malware para lançar um ataque coordenado a um site, servidor ou rede. Quando se ouve falar que um site foi retirado do ar por hackers, é provável que tenha ocorrido através de um ataque DDoS.

Mas vamos perceber exatamente o que é e como se pode evitar.

O objetivo de um ataque DDoS é, de forma resumida, sobrecarregar um site com muito tráfego ou o seu sistema com muitas solicitações até que algo eventualmente falhe. Este processo é feito com recurso a um botnet, que é uma rede de dispositivos ou "computadores zombies" que o hacker infetou com software malicioso que permite que sejam controlados remotamente.

Um único hacker pode direcionar esse exército de dispositivos a um alvo escolhido e usá-los para dominá-lo, muitas vezes sem o conhecimento das pessoas que realmente possuem esses dispositivos. Assim, o seu telefone, computador ou mesmo smart TV podem fazer parte de um ataque, sem que sequer se aperceba disso.

Em 2019, quando o Telegram sofreu um DDoS, fez uma publicação no Twitter que acabou por ser uma analogia interessante. À data, comparou um ataque de DDoS a uma fila para o McDonald's onde chega um grupo a fazer pedidos absurdos e o empregado tem dificuldade em explicar que o que eles querem não existe ali, nem consegue atender o pedido da pessoa que está na fila e que realmente só quer um Big Mac.

A DDoS is a “Distributed Denial of Service attack”: your servers get GADZILLIONS of garbage requests which stop them from processing legitimate requests. Imagine that an army of lemmings just jumped the queue at McDonald’s in front of you – and each is ordering a whopper. (1/2)

— Telegram Messenger (@telegram) June 12, 2019

Resumindo, mesmo que um ataque não seja suficiente para levar um serviço abaixo, pode ser suficiente para que esse mesmo serviço não consiga dar resposta aos pedidos reais, ao tentar interpretar todos os pedidos que chegam de forma ilegítima.

Como funciona um ataque DDoS?

Os ataques DDoS existem desde meados dos anos 90 e agora são mais comuns e poderosos do que nunca. O Digital Attack Map permite observar quantos ataques DDoS estão a acontecer em tempo real em todo o mundo. Este mapa é atualizado de hora a hora e revela o quão comum este tipo de ataques se tornou.

Um ataque Denial-of-Service - DoS - básico envia apenas uma solicitação a um site de uma única fonte, que pode consumir os recursos do site de destino. No entanto, pode ser relativamente fácil defender-se. Depois que um hacker cria um botnet que infeta centenas ou milhares de dispositivos com malware, as hipóteses mudam drasticamente.

Um ataque DDoS pode ver milhares de dispositivos a enviar mensagens recebidas, solicitações de ligação ou pacotes falsos para um alvo. Esse efeito de amplificação é o que torna esses ataques tão assustadores. Para se defender de um destes ataques, não pode, simplesmente, bloquear o tráfego de uma única máquina. Se um ataque DDoS for bem sucedido, o servidor, serviço, site ou rede de destino vai mesmo bloquear.

Diferentes tipos de ataques DDoS

Os hackers usam diferentes tipos de ataques DDoS, mas também podem usar uma combinação de ataques cibernéticos numa única campanha para causar o máximo de interrupção. Aqui estão alguns dos tipos mais comuns.

- Volume de dados: estes ataques comuns inundam um site com um alto volume de pedidos ou ligações, sobrecarregando a sua largura de banda, equipamento de rede ou servidores até que sejam incapazes de processar o tráfego e acabe por entrar em colapso.

Os exemplos incluem UDP (User Datagram Protocol) Floods, ICMP (Internet Control Message Protocol) Floods outros Spoofed-Packet Floods. Um exemplo comum é um ataque de fragmentação, que explora vulnerabilidades no processo de fragmentação de datagrama. Esse processo divide os datagramas IP em pacotes menores, são transferidos para uma rede e, em seguida, remontados. Esses ataques cibernéticos sobrecarregam o servidor com pacotes de dados falsos que não podem ser remontados.

- Protocolo: esses ataques visam recursos de rede e sobrecarregam servidores, firewalls ou balanceadores de carga. Os exemplos incluem SYN Floods, UDP Floods e TCP (Transmission Control Protocol) Connection Exhaustion.

Por exemplo, o SYN Flood explora uma vulnerabilidade na sequência de ligação TCP comummente referida como a ligação handshake de três vias com o host e o servidor. O servidor de destino recebe uma solicitação para iniciar o handshake, mas esse handshake nunca é concluído, deixando a porta incapaz de processar outras solicitações. O hacker então envia mais solicitações para sobrecarregar todas as portas abertas.

- Software: esses ataques mais sofisticados exploram vulnerabilidades em aplicações ou no próprio software do servidor e podem ser mais difíceis de detetar que os ataques que se concentram na rede. Os exemplos incluem HTTP Floods e HTTPS Floods. As aplicações da vítima são direcionadas a ataques mais lentos que podem parecer solicitações legítimas até que seja tarde demais, momento em que o aplicativo está sobrecarregado e incapaz de responder. Os invasores habilidosos geralmente usam outros tipos de ataques cibernéticos como isco para estes ataques de software mais poderosos.

Alguns exemplos históricos

O primeiro ataque DDoS registado ocorreu em 1996, mas foi um ataque DDoS levado a cabo por um jovem de 15 anos em 2000 que mais chamou à atenção mundial. Michael Calce, também conhecido como Mafiaboy, invadiu as redes de várias universidades antes de usar os seus servidores para travar uma série de sites importantes que incluíam Amazon, CNN, Yahoo e eBay. O crime cibernético levou o presidente dos Estados Unidos da altura, Bill Clinton, a criar um grupo de segurança cibernética para lidar com estas ameaças cibernéticas.

Mais recentemente, os cibercriminosos começaram a usar ataques DDoS como uma forma de extorsão, com alguns hackers a enviar pedidos de resgate antes de lançar um pequeno ataque para demonstrar as suas capacidades. Outros hackers exigem um resgate para impedir um ataque a um alvo.

Por exemplo, a ProtonMail, um serviço de e-mail criptografado suíço, pagou mais de 6.000 dólares em Bitcoin em 2015 a hackers depois do seu site ser retirado do ar. Tal foi possível graças a uma combinação de diferentes ataques DDoS. O ataque cibernético continuou mesmo depois do pagamento do resgate, provando assim que não é recomendado pagar por este tipo de resgates.

Apesar de muitos exemplos estarem associados a sites, o mesmo pode acontecer nos servidores de jogos online o que é cada vez mais comum.

Como é possível saber que se está a sofrer um ataque DDoS?

A tarefa não é fácil, no entanto, existem alguns sinais de altera que deve conhecer caso esta a ser uma vítima de um ataque DDoS:

- Acesso lento a ficheiros (local ou remotamente)

- Falhas na ligação à Internet

- Incapacidade de aceder a um site a longo prazo ou mesmo problema de acesso a todos os sites

- Quantidade excessiva de spam no e-mail

É possível travar ou evitar um ataque destes?

A tarefa pode não ser simples, no entanto, existem algumas ações que podem ajudar neste processo. Ter uma infraestrutura de segurança e as defesas corretas é a melhor maneira de evitar um ataque DDoS.

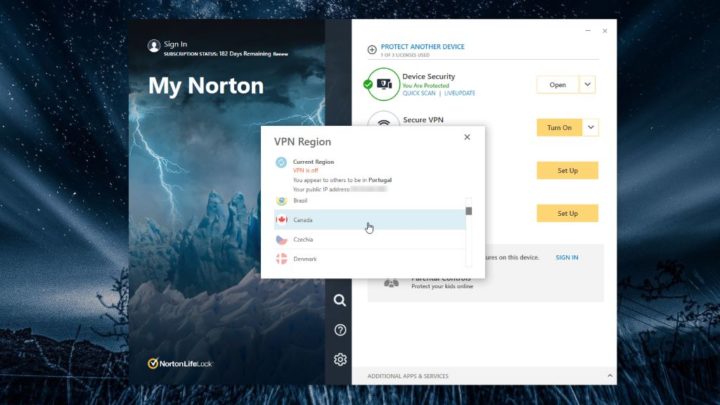

Se estiver a usar uma rede privada virtual (VPN), ela pode mascarar desde logo o seu endereço IP, o que pode ajudar a proteger dispositivo de se tornar um alvo. Algumas VPNs também permitem que alterne para um servidor remoto a qualquer momento, o que pode ser útil se o seu dispositivo for atacado.

Os ataques DDoS modernos tornaram-se cada vez mais sofisticados e podem envolver uma combinação de ataques, tal como já referimos. Devemos, assim, proteger os nossos dispositivos IoT para retirar do tabuleiro os peões que poderiam ser usados num ataque DDoS. Proteger os dispositivos é uma parte essencial da segurança cibernética e pode ajudar a evitar que sejam utilizados nesses ataques maliciosos.

Se o utilizador tiver algum dos sinais de alerta a acontecer é importante desde logo seguir alguns passos. Deverá começar por desligar o computador e desconectar o cabo de rede e o modem ou router. Depois volte a ligar tudo dez minutos depois. Se o problema persistir deverá então entrar em contacto com o seu fornecedor de Internet para ter suporte. Pode ser necessário redefinir seu IP ou obter um novo endereço IP.

A boa notícia é que os ataques DDoS não duram para sempre e muitos deles terminarão após alguns dias. Se foi vítima de um ataque, atualize sua proteção de segurança assim que puder. Não há nada que o impeça de ser atacado novamente, então é vital resolver os problemas de segurança associados.

Preste atenção aos detalhes e fique protegido contra ataques DDoS

O recente aumento nos ataques DDoS é obviamente uma preocupação, mas há coisas que pode fazer para reduzir o risco ou a exposição.

Deverá começar por dar atenção às configurações de segurança dos seus dispositivos. O aumento desse tipo de ameaças cibernéticas levou ao desenvolvimento de opções de hardware e software que podem oferecer proteção contra a maioria dos ataques DDoS.

A chave é identificar possíveis pontos fracos de segurança cibernética que precisam ser corrigidos no seu sistema, encontrar as melhores soluções para cada utilizador e garantir que o dispositivo tem a proteção de que precisa.

Existem soluções disponíveis que podem ajudar a proteger os dispositivos contra ataques DDoS, mas o primeiro passo para prevenir um ataque é reconhecer os sinais. Algumas das maiores ameaças online podem atingi-lo quando menos espera, então vale a pena aumentar sua segurança com uma solução completa como o Norton 360. Assim, poderá permite esconder o seu endereço IP com uma VPN, além de fornecer proteção para dispositivos com antivírus e de ter um gestor de passwords, entre outras opções já aqui mensionadas.

Para o caso dos jogadores, há ainda a opção Norton 360 for Gamers que se adpta à realidade, mantendo a proteção, sem ser tão intrusivo.

Este artigo tem mais de um ano

Falta explicar o que muita gente não sabe, as diferenças entre um DoS e um DDoS e que também há vários anos que temos DDoSaaS que é de onde vem a grande maioria dos ataques, é tudo por encomenda.

Também qualquer empresa que tenha pessoal de redes decente sabe mitigar isto facilmente, aprovisionar o dobro da bandwith necessária, ter segregação de redes em especial perimetro, ter links redundantes e ter fall-back em caso de ataque com LB ou SD-WAN, easy, só se for um DDoS de uma botnet como Mirai e afins é que não resistes, aí não há nada a fazer a não ser esperar que passe e tornar-se cliente Cloudflare.

Porquê Cloudflare? É a única capaz? ou a mais dummy proof?

Mentira… quero te ver a mitigar um ataque de 500-800Gbps… é para rir.. se assim fosse todos os ataques estavam mitigados e não havia downtimes até na PSN!

Falas muito, ataques de DoS isso já é possivel, agora ataques de DDoS com magnitude para mais de 100Gbps+ duvido que mitigues sem um bom hardware, e um boa rede, filtros etc.

Por isso dei o exemplo de Mirai e afins, está no meu comentário.

Nesses casos vou fumar um cigarro e continuo à espera de braços cruzados, não há muito que se possa fazer. Mas esses casos são raríssimos e têm targets específicos.

LoooL

Decididamente não sabes do que há no mercado… Claro, com isto vem a parte da carteira ($$) que não é para todos… Mas que há soluções, lá isso há! Podes fumar um cigarro na mesma e ficar a olhar a uma limpeza simples e sem grande esfoço (já vi “limpezas” de vários Tbps)… E em muitos dos casos nem precisas de BGP… tudo depende do tipo de tráfego.

Há soluções? Isso dos Tbps não é verdade. Algumas empresas como Akamai, Cloudflare Magic IP Transit ai sim conseguem.

Mas há empresas como a Voxility que anunciam 1Tbps no entanto se chega a 500Gbps – 800Gbps todos os dias, ataques volumosos deixam-te na mão!

Mitigar 500Gbps não é assim tão facil, diria praticamente impossivel de mitigar com um orçamento inferior <5000€

Ataques desta magnitude não é só ter soluções, tens de ter soluções inhouse e também fora.

De que te serve teres Voxility se não tens Hardware decente e uma rede decente num DatacenteR? A ligação vai acabar por ser afetada ou até mesmo cair!

E a Akamai, vai te custar um balurdio. Quando veres a factura…

Olhando para o que disse, tudo depende do cenário/tráfego!

Quando disse que vi vários Tbps serem limpos, falava obviamente da Akamai e os $$ dependem do negócio… Duvido que um site que fature 10k/mês tenha ataques de tamanha magnitude, mas para um negócio de vários M€ isto serão sempre uns trocos, obviamente que toda a arquitectura tem de ser pensada e bem desenhada.

Agora dizer que se consegue com “meia dúzia” de latas no DC ou então é ficar sentadinho à espera que o ataque passe, é mesmo que quem não quer saber.

E sobre a fatura da Akamai, isso continua mesmo muito relativo. Para quem compra alojamentos de 50Eurs/ano Akamai é proibitivo, mas para quem sabe realmente o que quer e o que custa, pode ser estruturado para ser perfeitamente crucial. Não estou a ver a loja do “zé manel” que vende umas coisinhas, necessitar da Akamai, tal como não o vejo ter um DDoS de 300Gbps…

Mas mesmo excluindo a Akamai, há muitas boas soluções no mercado, para diferentes carteiras e com diferentes limites. Tudo depende do projecto. A Voxility pode ser suficiente para um projeto mais pequeno, mas pelos preços anunciados/limitações… já sai mais cara que Akamai (e falo com conhecimento). Quem compra Voxility pode certamente comprar Akamai.

Depois conheço relatos de bom serviço da Cloudflare, mas que a fim de algum tempo com alguns DDoS mais “duros” mandam o cliente embora o forçam upgrades…

“Não se fazem omeletes sem ovos…”

P.S.: 500Gbps por menos de 5k, diria que sim, é… depende do que falamos, mas de um modo geral, acho que sim. O pb é que serão 60k no mínimo… por são 12 meses…

Boas, antes dos comentários de pessoas que tudo sabem e tudo criticam, permitam-me agradecer pelo ótimo trabalho. Muito obrigado

Qualquer solução para se proteger de um ataque deste género, tem de ser feita fora da rede de preferência no operador.

Se chegou à porta externa do router o mal já está feito.

Lol, sabes o que é BGP?

Comentários sem nexo.

Nao necessariamente Joao.

Podes implementar blackholes e sinkholes para te ajudar a filtrar trafego. Le um pouco sobre o assunto para perceber melhor cada um dos termos e como funcionam.

Num contexto mais abstrato, do lado do operador, tambem pode ser possivel contratar serviços para te ajudar a filtrar trafego. A PT por exemplo sei que disponibiliza, chama-lhe clean pipes.

Acho que o João sabe. Tipicamente os ataques de DDoS de grande escala têm de ser mitigados pelo operador, sob pena de o mesmo ataque inviabilizar a utilização de certos links. A solução de duplicar a largura de banda e de ter links redundantes não resolve tudo e na verdade em ataques de grande escala de pouco ou nada servem (não há Norton os qq software que resista no caso de um utilizados final).

Na verdade há uns anos que se trabalha num protocolo, o Flowspec que consegue mitigar, desabilitar origens ou mesmo limpar o tráfego em conjunto com outras ferramentas. Contudo ainda não é 100% e requer ainda a intervenção humana devido aos falsos positivos. Em resumo, é um problema cada vez mais grave e não há uma solução 10 ótima para o resolver.

Para ter o meu protegido basta ter um bom linux . Qubes OS baseado no Linux Fedora que é o que uso 🙂 ehehehehehehehe