A Microsoft trouxe mais segurança ao Windows 11 e ninguém parece ter dado por isso

O compromisso da Microsoft con a segurança não é novo e parece ter ganho um significado mais importante no Windows 11. A cada nova versão ou atualização surgem medidas mais focadas em proteger os utilizadores e os sistemas onde estes acedem.

Com uma das mais recentes builds do Windows 11, a Microsoft trouxe uma medida de segurança importante e que vai proteger mais os utilizadores. De forma muito discreta e sem qualquer aviso, a gigante do software passou a bloquear ataques de força bruta.

Segurança eficiente, mas sem avisar os utilizadores

Uma das formas mais comuns, mais simples e até mais usadas para tentar aceder a um sistema é com ataques de força bruta. Estes tentam adivinhar a password usada para aceder, com base num dicionário ou num sistema de geração aleatório.

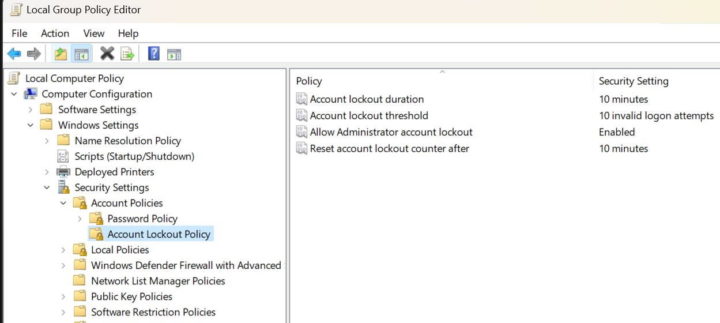

Para impedir esse tipo de ataques, quer no RDP, quer noutros serviços que são acedidos com password, a Microsoft fez uma mudança no Windows 11. Passou a ter ativa uma política que deteta e bloqueia as contas que sofram estas tentativas consecutivas de acesso.

@windowsinsider Win11 builds now have a DEFAULT account lockout policy to mitigate RDP and other brute force password vectors. This technique is very commonly used in Human Operated Ransomware and other attacks - this control will make brute forcing much harder which is awesome! pic.twitter.com/ZluT1cQQh0

— David Weston (DWIZZZLE) (@dwizzzleMSFT) July 20, 2022

Windows 11 passa a bloquear ataques importantes

Esta decisão da Microsoft pretende garantir que um dos mais usados e simples vetores de ataque é barrado na sua origem. Segundo informações recentes, este tipo de ataque representa 70% a 80% de todas as violações das redes corporativas, um valor que bate até os ataques de ransomware.

Para garantir o equilíbrio entre a utilização e a proteção, o valor máximo de vezes que a password pode ser falhada é de 10. Ao mesmo tempo, e depois de bloqueada, a conta ficará neste estado pode 10 minutos. Esta proteção, nestes moldes, é alargada até à conta de Administrador.

Microsoft vai alargar proteção a outros sistemas

Apesar de estar focada no Windows 11, esta nova política da Microsoft será estendida também ao Windows 10, mas com uma diferença substancial. Esta não estará ativada de forma nativa neste sistema, devendo ser ligada pelos utilizadores ou administradores.

É importante ver como a Microsoft está a ter uma atitude muito positiva e preventiva no que toca à segurança. Desta vez fê-lo de forma silenciosa e para proteger os utilizadores para um problema que muitos sem sabiam existir ou que poderiam estar expostos.

Este artigo tem mais de um ano

Só falta criar um mecanismo que impeça software especializado, utilizado através de pen usb consiga derrubar a palavra passe, modificar ou ver. Seja do utilizador ou do administrador. Quando isso acontecer ficará perfeito.

Se ao menos desse para bloquear usbs ou impedir correr executáveis a partir dos mesmos…

Falam em soluções que sempre existiram no Windows desde que existem gpos/local policies e antes disso desde que existe regedit.

De qualquer forma num sistema não encriptado chegar à password é brincadeira de crianças, seja Windows, macos ou lixux.

Então explica-me lá como chegas à password de um determinado utilizador em linux (apenas falo de linux porque desconheço com a devida profundida os restantes SO), num sistema não encriptado?

Excluíndo obviamente passwords cuja hash esteja indexada em rainbow tables.

https://www.repairwin.com/how-to-disable-usb-storage-devices-in-windows-10-8-7-os/

Estás a reclamar do quê exatamente?

Se ao menos qualquer empresa fizesse isso por GPO desde o Windows NT…

Há algo a ser dito por implementar isto para toda a gente por defeito, sem precisar de GPO. Aliás, não sei se isso já mudou mas a Microsoft tinha lhe tirado o editor de GPO, por isso nem isso podias fazer.

Dito isto, só peca pela tardia. Ataques RDP são mais que conhecidos já à anos, algo tão simples parece algo que já devia vir por defeito já a muito tempo.

O editor de GPO ainda existe 🙂

Abre uma linha de comandos e escreve “gpedit.msc” (sem as aspas)

Et voilà!

Só se for agora outra vez porque isso não funcionava no home.

Os gajos tiraram mesmo a parte que fazia gestão das GPOs porque é considerada pela Microsoft uma função “business”. Querias isso, tinhas que ir para o Pro, assim como acesso à máquina por RDP e ligação a domínios.

Havia algumas maneiras de tentar voltar a pôr mas muitas vezes nem davam. Umas eram uns hacks não oficiais ao registo, outras eram programas de terceiros, etc. Se fosse só escrever gpedit.msc e siga era fácil 😛

Será seguro largar o Norton e confiar na Microsoft?

Há vários anos que confio nas soluções de segurança da Microsoft e não tenho razões de queixa. Para além disso, pelo menos 4 vezes por ano corro o housecall da trendmicro.

Claro que sim. A Microsoft é muito confiável 😀 😀 😀

Dependerá muito do tipo de utilizador que é e o que pretende fazer com o PC. Em empresa ou para jogos. Diria que o Defender é pouco. Utilizador pessoal para as coisas básicas do dia-a-dia digital? Desde que saiba o que deve e como deve abrir e tenha os cuidados certos de não deixar a sua vida espalhada pelo PC, então o Defender até se calhar já é camião a mais.

“Allow Administrator account lockout”, não me aparece.

Parece a Volvo com cinto de segurança e limitador de velocidade! só 180Kmh 😉