Dica: Querem os browsers ainda mais seguros? Ativem o DNS sobre HTTPS

A segurança na Internet é, normalmente, focada no roubo dos dados dos utilizadores e no que os atacantes conseguem roubar dos browsers. Para garantir que o melhor é conseguido, há áreas que são frequentemente melhoradas e que devem ser protegidas.

Há, no entanto, alguns pontos menos visíveis que estão a ser preparados e que dão uma segurança adicional. Uma delas, o DNS sobre HTTPS, tem sido preparado para chegar em breve, e garantir ainda mais segurança. Hoje mostramos como o podem ativar nos principais browsers.

De forma muito simples, o DNS sobre HTTPS é uma mudança que está a ser preparada há algum tempo. Vai forçar os browsers a fazer as perguntas de DNS sobre canais seguros, usando o HTTPS. Para isso os browsers precisam de estar preparados e também os próprios serviços de DNS.

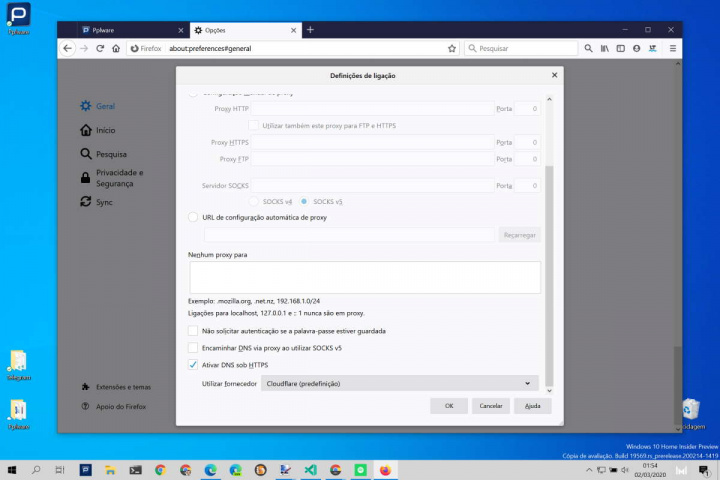

Ativar o DNS sobre HTTPS no Firefox

Um browser que tem já esta funcionalidade pronta para ser usada é o Firefox. Nos EUA está já ativa por omissão, mas qualquer um a pode usar. Basta acederem às Definições, e no separador Geral devem aceder à área Definições de rede.

Aí devem carregar no botão Definições e na janela aberta devem descer até ao final. De seguida selecionem a opção Ativar DNS sob HTTPS e garantir que um dos fornecedores está ativo. Podem escolher a Cloudflare ou o NextDNS. Desse momento em diante os pedidos de DNS passam a ser ainda mais seguros.

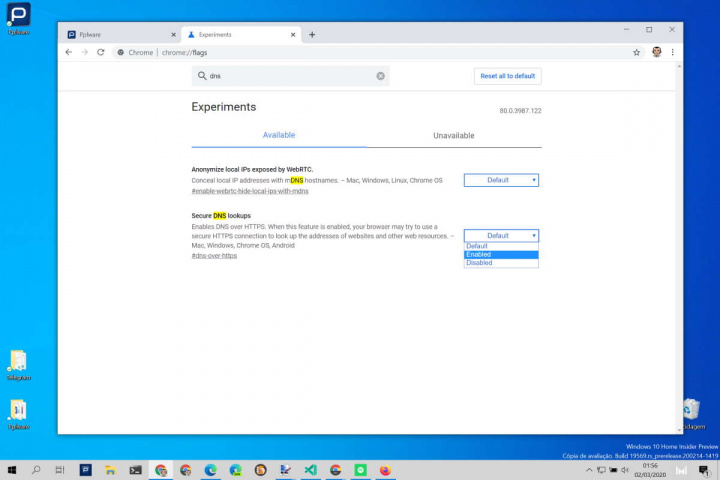

Os browsers baseados no Chromium

Também a Google tem igualmente investido nesta área e o Chromium tem já esta funcionalidade pronta a ser ativada. Basta que escrevam na barra de endereço chrome://flags (ou edge://flags ou outra similar) e pesquisem por DNS.

Será apresentada a opção Secure DNS lookups, que devem mudar para Enabled. Será pedido que reiniciem o browser, carregando no botão azul presente no canto inferior direito. Após esse arranque dos browsers, este novo modo passa a estar ativo.

Esta não é uma opção que tenha visibilidade para o utilizador ou torne o browser mais rápido. Traz sim uma camada de segurança adicional que é, hoje em dia, essencial para quem navega na Internet. Podem testar esta novidade acedendo ao endereço 1.1.1.1/help.

Este artigo tem mais de um ano

Já estou a usar esta feature há uma semana, no Firefox.

No Opera essa função indica que irá utilizar “third party services”.

É seguro?

Sim. Vais usar um dos 2 serviços de DNS sobre HTTPS já definidos. Cloudflare ou NextDNS. Tens isso indicado no texto.

Se a Mozilla os traz de raiz no Firefox têm mesmo de ser seguros.

Não é isso que a APP 1.1.1.1 faz nos dispositivos móveis? Ou isso invalida quando vierem integrados nos browsers?

Aqui há uns tempos tinha o DNS do Cloudflare ativo e reparei que não conseguia aceder a um determinado site (português, bem conhecido e fidedigno). Ao longo do dia essa impossibilidade manteve-se e não apareceu nas noticias nenhuma anomalia em relação a esse site. Foi aí que desconfiei, alterei o DNS e voltei a conseguir aceder ao site. Moral da história, o Cloudflare é muito bonito. muito rápido, mas penso que ainda tem alguns problemas de fiabilidade.

+1

Todos os serviços DNS podem ter problemas, daí ser recomendado configurar um outro serviço secundário como failover. Assim, se num dos serviços de DNS não constar o dominio pretendido ou estiver offline, o outro certamente irá funcionar. Eu ponho sempre o da Cloudflare (1.1.1.1) como DNS primário, mas coloco o da Google (8.8.8.8) como DNS secundário.

isso +1

Edge Chromium não há essa opção!!

edge://flags/#dns-over-https

Link copiado da “Versão 80.0.361.62 (Compilação oficial) (64 bits)”

Não, não está lá.

Que versão do Edge estás a usar? Atenção, importante, tem de ser no Edge baseado no Chromium

Microsoft Edge is up to date.

Version 80.0.361.62 (Official build) (64-bit)

This browser is made possible by the Chromium open source project and other open source software.

Version 80.0.361.62 (Official build) (64-bit)

edge://flags/#dns-over-https -> redirecionada para todas as flags pois a dns over https não existe (aparentemente)

Como disse, os screens e os links foram retirados dos próprios browsers, onde essa opção já existe e está presente. Apenas o Brave eu disse “de cabeça”.

Caso não esteja, o que recomendo é que aguardem por novas atualizações e que tentem novamente ver se está presente. Não acredito que isso possa estar a ser feito de forma faseada, mas já acredito em tudo :).

Mas é:

https://www.chromium.org/developers/dns-over-https

“We’ve enabled an experiment in Chrome 79 for a fraction of our users.”

e no Brave onde faz isso?

chrome://flags

Da mesma forma que no Chrome (parece-me)

tb n está.

Aqui a usar o Chrome na versão 80.0.3987.122 e não aparece também.

experimenta: chrome://flags/#dns-over-https

Versão do chrome: 80.0.3987.122 (Compilação oficial) (64 bits) e se aceder ao chrome://flags e na barra pesquisar por DNS a opção está lá. Não sei como não a conseguem encontrar. Não é preciso nenhum curso para seguir os passos do artigo que estão bem claros e simples.

Tenho instalados o Brave, o edge e o firefox na versão mais recente e a mesma opção é encontrada a seguir os passos deste artigo.

ridiculamente, no brave na versão Versão 1.4.95 Chromium: 80.0.3987.122 (Official Build) (64-bit), não está disponível…

Não são as instruções, não está mesmo 🙂

Já agora, uma sugestão para quem usa o Firefox com o Cloudflare: https://blog.cloudflare.com/encrypt-that-sni-firefox-edition/ (e depois verifiquem em https://www.cloudflare.com/ssl/encrypted-sni/ )

Deve ter a ver com a versão do Sistema Operativo também para ativar essa funcionalidade, visto que o da imagem, o SO é a versão Insider Preview… No Win10Pro, tanto no chrome (stable e beta) ou Edge (Stable, Dev e Beta) não me aparecem. Só na Firefox é que me aparece essa opção!

Mas só uma pergunta basica, Pedro Simões.

Então mas porque é que alguém vai usar esta opção se pode ter configurado o computador para apontar para o dns que quer globalmente?

E antes que digas que há alguém que tem uma utilização especifica, em que quem o browser a apontar para um dns e outros programas no computador a apontar para outro dns, continuo a não perceber, porque isso mesmo é possível desde há muito tempo.

Cada empresa tenta garantir o máximo de segurança para os seus produtos. No caso da Google ou do Firefox permitem que estejam independente do próprio sistema operativo.

Dou-te um exemplo, noutra área, em que o Firefox é totalmente limitador no que oferece aos utilizadores. Falo dos certificados e das entidades CA. Nesse browser tens uma keystore própria e que não fala com o resto do sistema. É de tal forma que nem com o seu cliente de email eles permitem a troca de certificados.

Resumindo, eles permitem isso para dar aos utilizadores a liberdade de escolher para onde querem dirigir as perguntas de DNS. Mais ainda, dá a possibilidade de usar estes servidores e serviços mais seguros quando os sistemas operativos ainda nem sequer suportam.

Pedro Simões, talvez não me tenha explicado bem, mas viste o video aqui de baixo deixado pelo Paulo?

E ja agora, a Mozilla e a Google não estão a garantir a segurança dos seus produtos, estão a reduzir a tua e a de toda gente, e a explicação está no video aqui em baixo, e ao mesmo tempo, querem certificar-se de que só eles injectam publicidade nos teus pedidos.

Eles querem saber tanto da tua privacidade como eu quero saber sobre lagares de azeite.

Ter uma configuração independente do resto do sistema operativo, “descentralizando” as opções de configuração, tal como explicado aqui em baixo, so serve para abrir buracos na segurança da rede local.

Quanto muito, o que alguém quer é ter mais opções de implementar as suas medidas de segurança, e não “dar” a opção dessas medias a terceiros.

O teu exemplo sobre certificados não é exportável para o caso em discussão, até porque é outro problema à parte bem chato e com muitas nuances.

E ao contrario do que afirmas, eles não permitem o uso de qualquer servidor de dns, ou seja, se já é mau ter o browser com uma configuração de rede não controlável a nível de sistema operativo, pior é quando é limitada a empresas “recomendadas”.

A única forma aceitável de proteger os acessos, seja do browser, seja de outro software ao dns, é usar uma configuração própria, ou no router (dentro da sua rede privada), para quem o controla, ou no limite no sistema operativo, mas configurada centralmente, não no próprio software (no caso o browser).

Realmente um problema, isso leva a fechar os accessos aos servidores DNS que os Browsers decidem. O problema ja foi discutido com amigos do RIPE. A implementacao de servidor DoT ou DoH nao e muito difficil, commo servidor de CA, o problema fica depois para a implementacao dentro dos browsers. Firefox fez uma pareciaria com Cloudfare a este assunto. ( sorry to write Portuguese very badly, it’s not my mother tonguee language).

https://youtu.be/ns-osHeGKy0

usar vpn pago não gratuito evita roubo de dados

“e garantir que um dos fornecedores está ativo” os vendidos da Firefox………………

Fazer $$$$$$ com os meus DNS “perguntas” é passar todos os limites falta meter pud para acertar o relogio , https://pt.wikipedia.org/wiki/Network_Time_Protocol