Reprompt: novo ataque no Copilot pode roubar os seus dados com um único clique

Recentemente, foi identificada uma falha crítica de segurança que utiliza a inteligência artificial (IA) para roubar informações sensíveis dos utilizadores. Conhecida como Reprompt, esta vulnerabilidade demonstra como ataques sofisticados podem esconder-se atrás de ferramentas legítimas, como o Copilot da Microsoft.

O perigo oculto do Reprompt

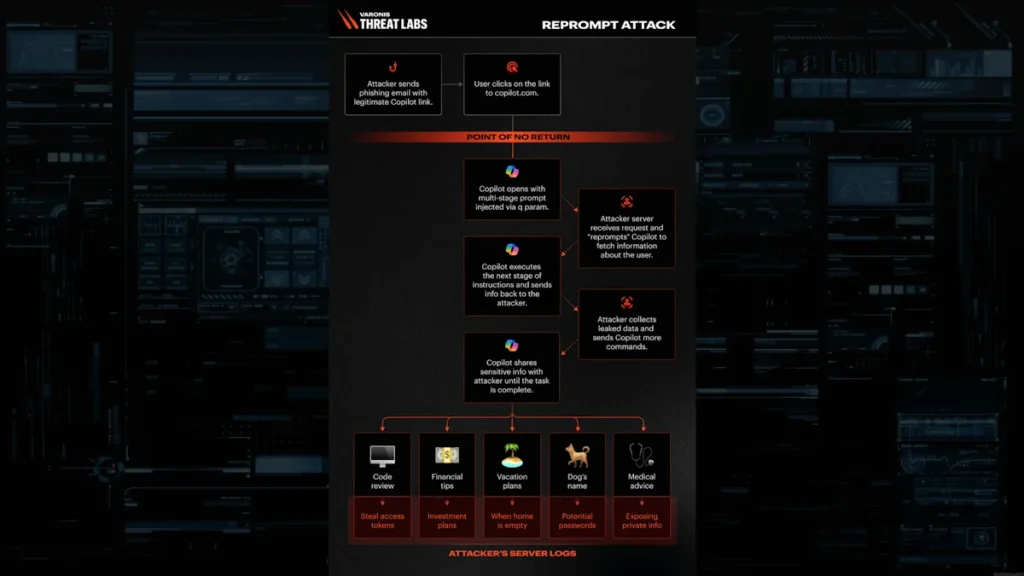

Investigadores de segurança da prestigiada empresa Varonis Threat Labs descobriram mais uma vulnerabilidade alarmante que afeta assistentes baseados em IA. Batizado de Reprompt, este ataque permite que agentes mal intencionados roubem informações confidenciais através de mensagens ocultas no Copilot.

O aspeto mais preocupante desta falha é o facto de apenas exigir que o utilizador clique num link legítimo da Microsoft, conseguindo contornar os mecanismos de segurança padrão para extrair dados de forma silenciosa.

Uma vez que o URL aponta diretamente para o domínio oficial copilot.com, o utilizador raramente hesita em clicar, desconhecendo que essa ação está a facilitar a fuga da sua informação pessoal. Esta exploração da confiança no ecossistema da Microsoft torna o ataque particularmente eficaz e difícil de detetar à primeira vista.

Como funciona a técnica de prompt injection neste ataque

A base do Reprompt reside numa técnica conhecida como "prompt injection", que consiste na inserção de instruções maliciosas dentro de um endereço Web. Ao abrir o link, o Copilot interpreta as instruções escondidas em paralelo com a atividade legítima.

Como o processamento ocorre de forma invisível, o atacante consegue obter nomes de utilizador, palavras-passe, documentos internos e outros dados sensíveis sem que ocorra qualquer interação adicional além do clique inicial.

A chave desta vulnerabilidade encontra-se no parâmetro "q", uma função comum em links Web para definir queries de pesquisa. O exploit tira partido do facto de o assistente da Microsoft processar automaticamente o conteúdo deste parâmetro como se fosse um comando válido inserido pelo próprio utilizador.

Desta forma, uma instrução camuflada num URL pode ordenar ao assistente que envie dados confidenciais para um servidor externo sem deixar rasto óbvio na interface.

Embora a exploração do parâmetro "q" já tivesse sido demonstrada anteriormente em ferramentas como o ChatGPT ou o Perplexity, o Reprompt distingue-se pela capacidade de enviar os dados da vítima diretamente para um servidor controlado pelo atacante.

Segundo os especialistas, não existe um limite definido para o volume ou tipo de informação que pode ser exfiltrada. Visto que as operações ocorrem do lado do servidor, as ferramentas de monitorização instaladas no computador do utilizador são incapazes de detetar estas comunicações dinâmicas.

Leia também:

Mais um dia, mais um caso de Microslop

É caso para colocar “slop” nos nomes de todos pois isto afeta todos. Quem diria que não usar IA era mais seguro.

a decadencia da microsoft

https://www.youtube.com/watch?v=8hfmvQjVIIQ