Perdeu o seu iPhone? Cuidado com os ataques de Phishing

O seu smartphone sabe mais de si que você mesmo. Ele tem as suas fotos, os seus contactos, os seus documentos bancários, os seus e-emails, os seus SMS, os seus vídeos, as suas músicas, as suas localizações frequentes, ele sabe a hora a que se liga ao mundo e até sabe cada vez mais coisas sobre a sua saúde.

Já imaginou como é desesperante perder um smartphone com esta informação toda e que pode cair nas mãos de terceiros? Felizmente os smartphones modernos trazem um alto nível de protecção, no caso do iPhone, e mesmo que o perca ou que o roubem, ter acesso ao seu interior não é para todos, a menos que caia num esquema de Phishing.... cuidado, fique atento e leia o que lhe temos para informar.

O que é o Phishing?

Phishing é uma técnica de fraude online, que grande parte das vezes chega pelo correio electrónico (o engodo). Esta técnica é utilizada por criminosos no mundo da informática para roubar as palavras passe dos bancos, das contas de serviços, basicamente de tudo o que possa trazer benefícios aos criminosos e problemas aos lesados.

A expressão phishing (pronuncia-se “fichin”) surgiu a partir da palavra inglesa “fishing”, que significa “pescar”. Ou seja, os criminosos utilizam esta técnica para “pescar” os dados das vítimas, que “mordem o anzol” lançado pelo phisher (“pescador”), nome que é dado a quem executa o phishing. Basicamente, é uma técnica de engenharia social que leva as pessoas, incautas, a serem enganadas e a “morderem o tal anzol.

Mas leiam este artigo que ficarão com uma noção mais completa desta técnica criminosa.

Usar técnicas Phishing para atacar donos de iPhones roubados

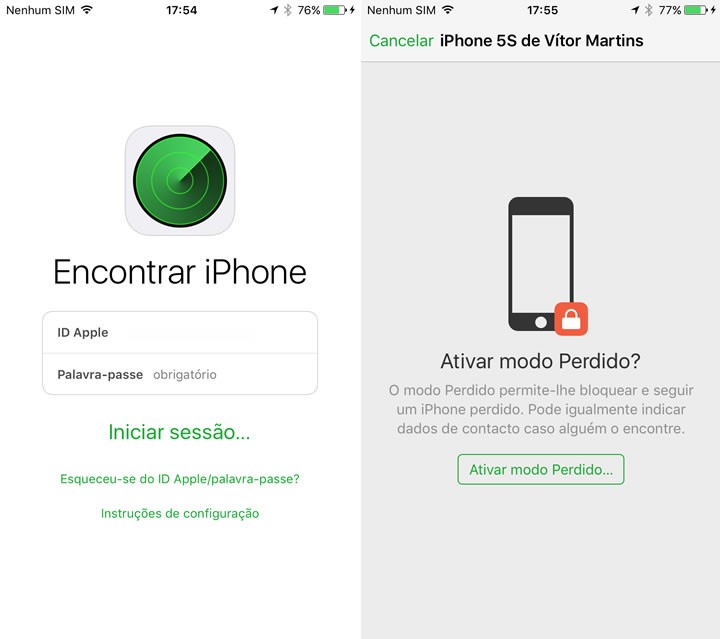

Antes de mais, quando um dono de um iPhone perde o seu equipamento tenta logo activar o sistema Encontrar. Este sistema, que antes se chamava "Find my iPhone", permite executar algumas acções remotas no iPhone perdido, tais como reproduzir um som, apagar o seu conteúdo ou, com sorte, detectar a sua localização.

Quando alguém coloca o iPhone em modo "Perdido" é solicitado que coloque um número de telefone para aparecer no ecrã bloqueado do iPhone, permitindo que quem encontrar o dispositivo o possa devolver, telefonando ao proprietário.

Foi assim que Joonas Kiminki, um finlandês, que foi passar férias a Turim, na Itália, procedeu quando deixou o seu smartphone da Apple dentro de um carro de aluguer, que fora assaltado.

Agarrou no iPhone da esposa, entrou na app Encontrar com o seu Apple ID e tentou detectar o seu iPhone. Como era de esperar estava desligado e ele então marcou o smartphone como Perdido, colocando o número de telefone para aparecer no ecrã quando fosse ligado e activou a opção do sistema que lhe enviasse um email se detectasse o iPhone na rede.

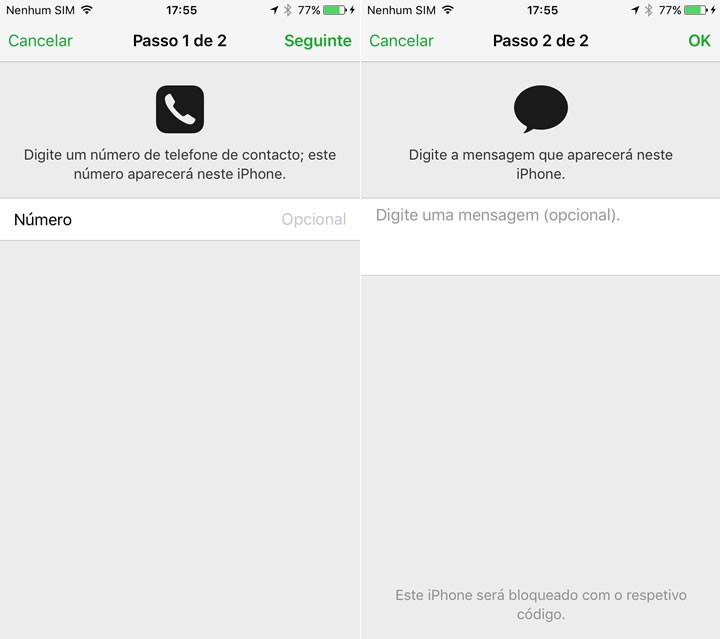

A vida continuou e, 11 dias depois, recebe um email a dizer que o iPhone foi encontrado:

Para quem está familiarizado com este tipo de e-mails, todo o conteúdo está exactamente igual ao que a Apple costuma enviar. No remetente do email diz Apple. O mail passou pelas contas da Google e da Apple sem que levantasse qualquer suspeita ou fosse etiquetado como suspeito pelos filtros dos sistemas de mail. Todos os links no rodapé da mensagem apontavam para os sítios correctos, aqueles sítios e mensagens institucionais.

Algo está errado nesta "estória"

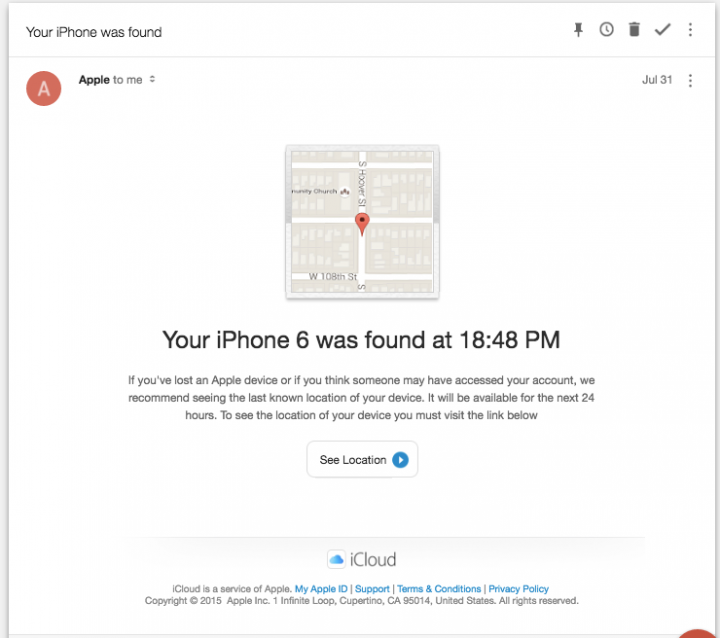

Apressou-se a clicar no link para abrir a área onde coloca as credenciais, que deveriam abrir o Mapa e apontar a localização do iPhone. Mas... parou antes de colocar os dados todos, alguma coisa não estava correcto, algo chamou-o à atenção... aquele endereço... hmmm!!!

Claro que a esta altura pesou o facto de Joonas não ser um "comum mortal" utilizador das tecnologias web, ele é director de uma empresa que produz sites de larga escala e dimensão com o devido suporte. Como tal, trabalha com este tipo de informação diariamente, tem já o olho clínico. Muitas pessoa teriam simplesmente colocado as suas credenciais do Apple ID e nem se dariam ao trabalho de tentar saber porque razão estas não iriam funcionar.

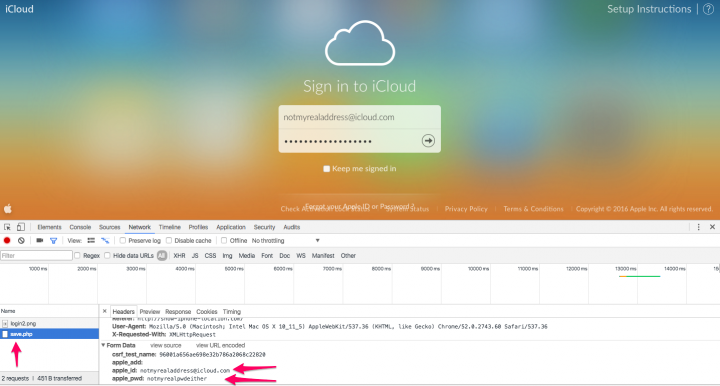

E o que acontecia se alguém colocasse as credenciais Apple ID?

Se alguém nesse momento tivesse colocado as credenciais Apple ID, os criminosos que desenharam este email, que mascararam os endereços e que receberam esses dados, iriam ter acesso à sua conta Apple. Além de poder desbloquear o iPhone, teriam acesso ao seu mundo iCloud, onde certamente estão os contactos, as fotografias, os vídeos, os emails, as palavras passe e documentos. Digamos que tinham acesso a uma parte da vida de uma pessoa, poderiam invadir a privacidade com danos incalculáveis, tendo em conta a quantidade e a importância da informação contida no sistema. E de quem era a culpa?

O esquemas detectado a tempo

De facto Joonas Kiminki conseguiu parar a tempo e foi ao fundo da questão. Tentou perceber como estava organizado o email que recebeu (até um SMS recebeu) com o link da página onde estava todo o engodo para roubar as credenciais.

Percebeu então que o remetente não era da Apple, era sim de um endereço icloud.insideappleusa@gmail.com, que estava depois auxiliado com alguns ficheiros PHP que automatizavam o processo.

Como nos proteger destes esquemas?

Antes de mais devemos ter atenção nos endereços que nos são apresentados. No caso do sistema iCloud da Apple o endereço é sempre https://www.icloud.com/ e não outros esquemas. Depois tenha sempre uma palavra passe forte e nunca deixe de utilizar a autenticação de dois factores.

Este artigo tem mais de um ano

Realmente, um email da Apple com… @gmail.com

Seems legit…

encontrou um iphone, recebeu um pisa-papeis

Por isso é que o smartphone é uma ferramenta profissional e de lazer. Se eu nao deixo os meus documentos pessoais relevantes na caixa do martelo ou na mesa do café porque deixaria no telele. Nunca é a técnica quando relevante, mas é sempre a técnica pela moda e pélo cool e depois dá b.o.s.t.a

Alguém apagou um vasto conjunto de comentários sem prévia ou posterior informação, ou justificação, ao autor, apesar da indicação do respectivo email.

Seria bom que a administração, nos termos por si definidos, publicamente informasse quais os comentários excluídos que se integram no critério de “ofensivos, difamatórios, caluniosos, preconceituosos ou de alguma forma prejudiciais a terceiros.” Caso contrário, resta o critério discricionário de apagar os comentários para os quais não há competência em responder.

Muito obrigado.

Isto não é bem uma realidade. Porque é tudo muito subjectivo. Pelo seguinte… Mesmo que a pessoa tivesse acesso a Apple id não teria a posterior acesso ao telemóvel visto este pedir um segundo código que é o código de desbloquear, acreditando, claramente que a pessoa que falamos o teria.

Relativamente a Apple id a pessoa teria acesso sim mas pode sempre ter inerente o que quer lá guardar ou não se bem como se precisa extra segurança a Apple propõe-se a dar com uma password dupla. Dessa forma, até acho um sistema bastante seguro.