Milhares de computadores chineses afetados pelo ransomware

O dia de hoje começou com muita expectativa do que poderia acontecer à medida que empresas, universidades, hospitais, governos e o cidadão comum começasse a abrir os seus computadores e respetivo correio. O ataque global de ransomware da sexta feira passada ainda não estava, nem está, resolvido e arquivado.

Muitas empresas referiram que os seus trabalhos foram afectados, mas por medidas de proteção e não efectivamente por danos directos do ataque. A China acordou com um cenário bem mais preocupante.

Muita parra... mas ainda pouca uva

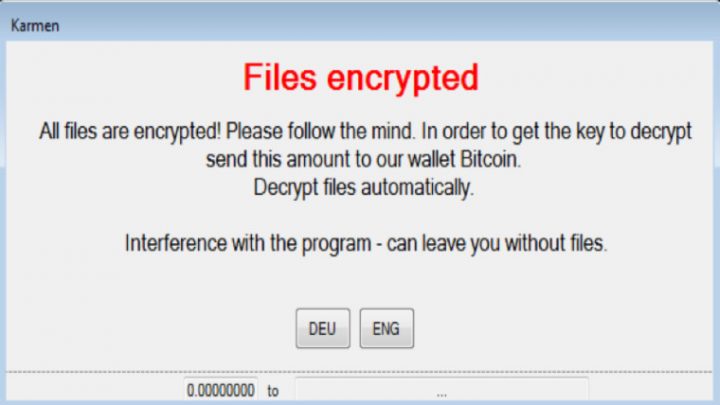

Ninguém tem, até ao momento, uma ideia da escala completa do ataque do ransomware WannaCry perpetuado no final da semana passada. Hoje, algumas informações sobre o impacto na China, relatados pela empresa de segurança cibernética Qihoo 360, referem que o ransomware se espalhou muito rapidamente e afetou mais de 4 mil universidades e muitos serviços de órgãos governamentais. Há um número provisório de 29.372 estabelecimentos afetados.

Se um pouco por todo o mundo o malware atacou os serviços e os deixou inativos, mesmo em Portugal algumas empresas tiveram de efectuar ações de prevenção, também ao mais alto nível na China o caso foi grave. A Petrochina foi forçada a cortar a rede informática dos postos de abastecimento de combustível e todos os pagamentos tiveram de ser feitos em dinheiro durante grande parte do fim de semana, embora ontem ao final do dia cerca de 80% da rede já estivesse novamente em funcionamento. A cidade de Zhuhai foi forçada a suspender todos os seus serviços de apoio aos cidadãos, incluíndo pagamentos de pensões (entre outros) até que a segurança da rede informática estivesse garantida.

O ataque também afetou severamente outras nações asiáticas, com relatos de que alguns hospitais na Indonésia tiveram os seus sistemas de faturamento e registos paralisados. Também há informações que a Hitachi, no Japão, teve os seus sistemas de e-mail comprometidos.

Mas de quem é a culpa deste ataque?

Aqui é que reside uma questão que poderá mexer com muitas políticas de segurança no futuro. Isto porque há já muitos dedos apontados aos governos de algumas nações como sendo os culpados do desenvolvimento de armas cibernéticas que poderão estar por trás destes ataques. Numa declaração recente, a Microsoft implicou claramente a NSA e a CIA como talvez os principais culpados, no seguimento dos recentes acontecimentos, como podemos ver no artigo a seguir:

Evolução do quadro de ataque

Não se tem notado, pelo menos para já, uma evolução no quadro do ataque. Sabe-se que as "minas" estarão ainda nos emails de milhões de pessoas mas que poderão não ser deflagradas. As variantes deste ransomware também estarão já sob vigilância e a protecção tida em muitos dos principais operadores poderá igualmente suster males maiores.

Leia também:

Este artigo tem mais de um ano

Só sei que isto é excelente para a Bitcoin!

A Bitcoin???

Boa tarde.

Significa que, para me proteger, basta estar atento ao meu email, chat’s de redes sociais (com links maliciosos) e ter o windows update ligado?

Recomendam mais algum tipo de preocupação?

Bom artigo.

É como costume o normal, PDF’s com macros, PowerPoints com macros, links que levam a páginas infectadas com javascript malicioso, enfim..

Em emails tirando os anexos que até é simples de perceber que são manhosos, o conteúdo costuma ser o mais enganoso, porque por trás do link em texto o link real pode ser outro, por essa razão, normalmente mais vale copiar o link e colar na barra de endereço, para poder ver antes de entrar.. se não bater certo, não presta…

O mesmo com as imagens com links

Migrar para o ubuntu ou outra distro linux!

WannaCry on Linux?

https://www.youtube.com/watch?v=TErrIvyj_lU&feature=em-uploademail

Parece até piada o cara fazer um vídeo inútil desses. Rodar o Wana pelo wine é claro que ele pode funcionar, foi pra isso que o wine foi feito para executar programas de Windows (inclusive vírus) no Linux. Isso não mostra que o sistema está vulnerável ao e Wana em nada.

Outra forma de estar protegido é usar o Windows 10 / SO atualizado. Li algures que o W10 não tem a vulnerabilidade que o “primeiro” WannaCry usou… Mas estes novos não tenho a certeza. E o que disse está correto, apesar que um antivírus atualizado também é importante.

Essas são as principais preocupações!

Não clicar em tudo o que é link ou abrir todo e qualquer ficheiro que aparece no email… E por sua vez, não fazer só “seguinte” quando algum programa surge para instalar.

Ter esta preocupação, é mais que meio caminho para reduzir a probabilidade de problemas.

Nesta variante, basta estares numa rede ja infetada e nao teres o update do Windows feito.

Nao resolve tudo. Mas ja e um bom começo . Backup regular para disco externo tambem ajuda.

Malwarebytes instalado

Antivirus de confiança

Windows atualizado

https://pbs.twimg.com/media/C_uF__5UIAE53fJ.jpg

^^^^^^

Isso tudo juntamente com o teu comentário, ficarás mais seguro.

Pergunto se, com o MediCat (ou similar) instalado em boot numa pen USB, é possível tentar limpar o disco de um ransomeware? E se faz diferença o boot ser em windows ou linux. Obrigado

Neste caso é muito simples de remover, até em safe mode consegues fazê-lo.

Limpar até um antívrus “ranhoso” deve conseguir sem problemas, os ficheiros é que não os vai ter de volta de forma nenhuma, já que estão encriptados…

É mais prudente usares uma pen ubuntu, formatares o disco e instalares de novo. Para ficares totalmente tranquilo compras um disco novo, instalas o linux, dás umas valentes marteladas nesse e mandas a conta para a M$.

Caíste agora aqui de pára-quedas? Desde a semana passada li em vários sítios (inclusivamente jornais generalistas) que a Microsoft em Março lançou uma actualização que corrige este problema! Há é muitos “engenheiros em informática” que sabem tudo (como provavelmente é o caso do Pérolas), que não precisam de actualizações, nem trabalhar como utilizador limitado.

Por último: a Microsoft tem culpa das asneiras dos outros? Grande lata!

LuisG, este tipo de virus funciona habitualmente como um “one time shoot”, ou seja, ativa-se uma vez, da-te cabos dos dados e nao volta a acionar-se.

A partir dai nao deves confiar mais no PC e deves imediatamente formata-lo e repor os teus dados de um backup bom.

Obrigado a todos pelas respostas. ; )

Há pois é, este pessoal tinha 2020 como data para terem todos os pc’s do estado migrados para linux, mas, parece que vão-se mexer mais rápido, penso eu de que… isto se não quiserem ficar com as “calças na mão”.

No comentário deverias explicar o motivo e/ou a razão pela qual os PCs com Linux ficariam mais protegidos…e como uso cinto e suspensórios nunca fico com as calças na mão! Tenho é o PC sempre atualizado…o que muitos “espertos” que aqui comentam dizem não ser necessário!

Dizem não ser necessário e ainda chamam nomes a Microsoft por no Win10 “obrigar” as actualizações.

Como isso resolve-se o problema.

Pode o minimizar a curto prazo… porque a médio prazo quando a quota de mercado no Linux for significativa, este tipo de problemas vão aparecer, se não problemas maiores.

Problema maior que esse eu duvido, esse foi o maior ataque em massa de ransomware no mundo, o linux é um sistema Opensource as vulnerabilidades são corrigidas rapidamente, diferente do sistema fechado da microsoft, sei que não existe sistema perfeito, mais a vantagem de ter um SO Opensource é enorme, existem muito mais pessoas ao redor do mundo auditando o mesmo, por isso acho praticamente impossível acontecer um ataque nesse nivel com sistemas Linux.

Fora o fato de que na maioria das distros usamos usuário de baixo privilégio e não diretamente o Root, esse pessoal do windows alvo desse ransomware deveriam estar usando conta Admin.

Caso nao saibas aconteceu porque muitos utilizadores e muitas empresas utilizam windows. Se caso utilizassem mac era para mac se fosse Linux era Linux. Daqui a nada estas a dizer assim empresas so podem utilizar mac ou Linux utilizador comum para mail e facebook utilizam linux ou mac para sua segurança. Malta gamer utiliza windows ne porque correr um gta v ou um batelfield em Linux ou mac comé. Ja foste

se infecta um Linux ou outro isolado, se infecta um Mac ou outro isolado, agora o windows foi infectado em proporções gigantescas, graças a ser um sistema falho desde sempre quando foi desenvolvido, pois foi pensado em um sistema simples para usuário final, nunca a Microsoft pensou em segurança, o SMB e extremamente vulnerável a anos, o modo como foi propagado o ransomware foi assustador, graças às falhas desse sistema, um verdadeiro queijo suíço e sempre foi, isso não tem.nada ver como cota de mercado, e sim com um sistema mal projetado, cheio de vulnerabilidades que muitas vezes são ignoradas pela própria Microsoft , se coloca um pendrive malicioso no sistema e já era o mesmo, por todos os lados o sistema e vulnerável, chega a ser tosco, o firewall não bloqueia nada, o antivirus não pega nada, quem confia em.antivirus hj em dia da pena, enfim é um sistema bom de fácil utilização para o usuário final, para gamers, mais 0 em segurança, e uma gambiarra só de falhas, por isso essa propagação do wannacry gigantesca ao redor do mundo.

Talvez não saibas… mas a maioria dos funcionários das empresas em questão não tem permissões de admin. E acredita que foram afectados milhares computadores onde os utilizadores não tem conta admin, a conta deles até é bastante limitada, em alguns casos nem ao Google conseguem ir.

Alem disso, a dimensão que teve, não por a falha ter demorado muito tempo a ser corrigida, alias ela já estava corrigida a uns 2 meses. Dizer que esta falha demorou muito a ser corrigida é um erro, segundo se sabe até foi corrigida praticamente logo que foi descoberta. O problema foi a implementação dessa correcção que demorou muito tempo por parte das equipas de TI.

Isso podia acontecer, mesmo com outro SO. Se as equipas de TI não implementarem as correcções em tempo útil, correm o mesmo risco.

Só um cheiro, 60% da internet é baseada em Lunix (servers e afins).

E agora, já vem aí esses ataques? Ou a MS, Facebook, Google, etc usam windows server?

Estas a misturar coisas!

Uma coisa é um SO para servidor, outra é para PC, tem objectivos diferentes…

Continuo a achar que este ataqur foi fraco e apenas um teste… Apenas usaram um exploit… Existe muitas mais vulnerabilidades já com exploits criados para as explorar… Imaginem um ataque com recurso a varios exploits e explorar varias vulnerabilidades em simultaneo… Aí sim um ataque mortifero… Das mikhares de ferramentas tornadas publicas da NSA apenas se está a usar uma!

E as centrais de produção de energia..? Presumo que não se encontrem online precisamente para evitar situações destas? É que a acontecer, seria catastrófico…

off-topic:

Acho piada que o Pplware não dá relevância a notícias de outros smartphones que não o iPhone, por exemplo, o facto da HTC ter publicado um teaser do seu novo smartphone… Se fosse a Apple, já estava aqui publicado no segundo seguinte…

Não fazes ideia ao que dizes, verdade? Óh, mas já te conheço, nunca estás atento, estás perdoado. Até porque todos os smartphones são falados, vamos mesmo ao pormenor de dar relevância a telemóveis como o 3310 😉 mas claro, só tens olhos para o iPhone. Não somos nós, és tu 😉 não há ninguém que fale mais no iPhone que tu. Isso é revelador 😉

Ainda há dias em 5 artigos seguidos, que nada tinham a ver com o iPhone, foste falar do iPhone 🙂 que queres que te diga mais? 😀 És tu….

Bora lá usar a teoria da conspiração para pensar sobre isto.

Vamos aplicar a teoria do caos sobre o universo informatico.

Se havia dificuldades em mudar de sistema operativo, se havia “empresas” presas a sistemas antigos, que tal uma mãozinha das empresas que fornecem esse serviço, lembrar ao ao mundo que é melhor começarem adquirir novos sistemas e fazer update aos mesmos… hmmmm estou a ir muito longe? bem vamos então ver mais de perto, se isto é tão massivo e se não afectou assim tão, quase parece um teste à inteligencia ou até mesmo uma especie de simulação mundial para este tipo de acontecimentos.

Seja como for, só acredito no que vejo, e vejo muita empresa a mexer e a pedir reforço tecnico e os tecnicos reforçam que só tem que fazer “update” ao sistema/rede.

CAOS aka UPDATE

O mais interessante ainda… Muitas dessas empresas afectadas, como a PT, a maioria dos utilizadores não tem permissões suficientes capazes de lançar este tipo de problemas. Logo o problema deverá ter surgido a partir de um utilizador com permissões capazes de fazer correr este tipo de situação.

Partindo do principio que apenas os do departamento de IT, administradores de topo e afins é que terão todas as permissões, e partindo da ideia que todos esses cargos são ocupados por pessoas que tem cursos superiores… isto quer dizer, que nem aqueles que se dizem “mais inteligentes” do que os outros são capazes de resistir em clicar no primeiro link ou ficheiro que lhe aparece no email…

Ou tudo isto não passara por mais uma teoria da conspiração…

bora lá diferenciar ( só para a teoria correr bem), que tens doutorados com largos anos de ensino a usar IT, como tens Mestres em IT que ainda hoje ter perguntam se tens o CD para formatar o PC. Well como deves calcular ter permissões nestas ditas empresas “Inovação” é completamente aleatorio o grau de capacidade para manejar um PC. Logo, …. Mas como disse, teoria da conspiração.. porque não vamos desprezar quem realmente se lembrou de ver as ferramentas da NSA e tentar qualquer coisa, desafio, qual achas que será o continente que está na origem deste ataque?

Eu apontava para dois locais Rússia ou Coreia do Norte, isto porque o Windows é USA.

Mas, em modo teoria da conspiração, vão algum tens de alguma agência/empresa ultra secreta americana para ver como as coisas funcionavam.

A muitas teorias a respeito da propagação desse ransomware, muito se fala sobre abrir links de email, mais a verdade é que não precisa e abrir nada, tendo o serviço SMB exposto na internet já era, será realizado um ataque direto nesse serviço, ao entrar com o malware na máquina infectada o malware vai escanear a rede interna e encontrar outros alvos e explorar o SMB das outras máquinas por isso que esse ransomware se propagou tão rapidamente e em muitos países, cada máquina infectada por infectando outras na rede pelo serviço do SMB de cada uma, e claro que não podemos descartar o abrir links desconhecidos ou executar um arquivo, mais o problema todo estava no SMB totalmente vulnerável e que permitiu essa propagação em rede.

Meu amigo… dizes-te bem, a maquina tem de estar infectada e para estar infectada teve de inicialmente haver algum tipo de intervenção por parte de um utilizador.

Logo, mesmo que a partida neste ataque não era preciso uma intervenção directa do utilizador, também só atingia os computadores onde já tivesse algum tipo de “infecção”. E se estava infectado, então foi porque já teve a intervenção por parte do utilizador, nem que tenha sido a um ano atrás.

Não são precisos privilégios elevados para ficares infectado com este ransomware.

Encontrei online a dizer que o código para decriptar os ficheiros era: WNcry@2ol7

Se os exploits vazados da NSA, eternalblue e doublepulsar junto a um Ransomware puderam fazer esse estrago todo, imagine os exploits que nunca irão vazar da agencia, imagine as verdadeiras armas virtuais que a NSA deve possuir, deve existir muitos 0 days, que ao cair em mãos erradas seria um caos ainda pior, por isso por mais que tenham o sistema 100% atualizado, o melhor antivirus, o melhor firewall, esqueça pra NSA isso e nada é a mesma coisa.

Novos ransomwares vão aparecer e continuar explorando o SMB do windows, essa mesma vulnerabilidade, pois ainda vão existir máquinas vulneráveis, acredito que vão passar anos e ainda vai ter maquinas vulneraveis, pois vai um tecnico na casa de alguem formatar o sistema e instalar a iso do windows que eles tem, e depois ainda desabilitam atualizações automaticas e pronto mais um alvo.

Continuaremos a usar em muitas empresas sistemas desatualizados porque foram investidos milhões em software proprietário que depende desses sistemas. Continuo a ler opiniões mas raros tocam no principal. O antivírus é cada vez mais obsoleto. Como se está a ver. Uma boa firewall, bem configurada e formação para que não haja tanta gente a fazer disparates. Por tanta burrice se deixa uma empresa parada. Continuo a dizer, formar e responsabilizar.

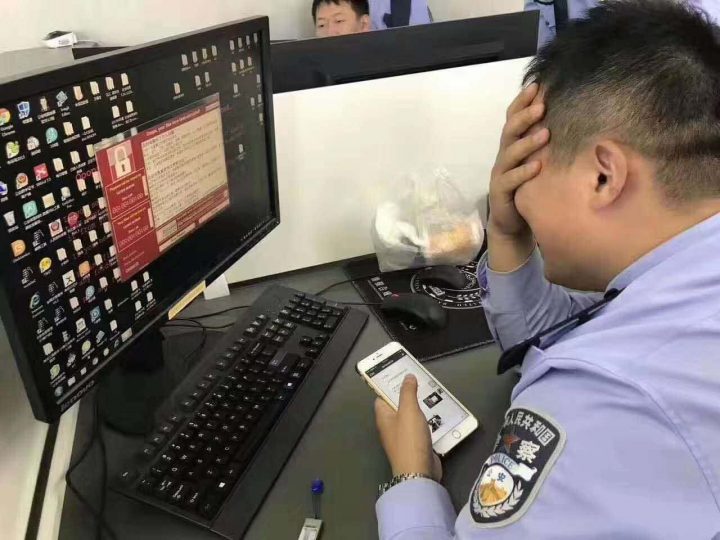

Vê-se que a fotografia da notícia foi preparada visto que o agente que lá aparece está-se a rir.