Hacker afirma ter infiltrado os servidores da NordVPN, empresa desmente

Um cibercriminoso afirma ter infiltrado um servidor de desenvolvimento da NordVPN no Panamá, com acesso a dados críticos da empresa. Por sua vez, a NordVPN nega completamente esta intrusão.

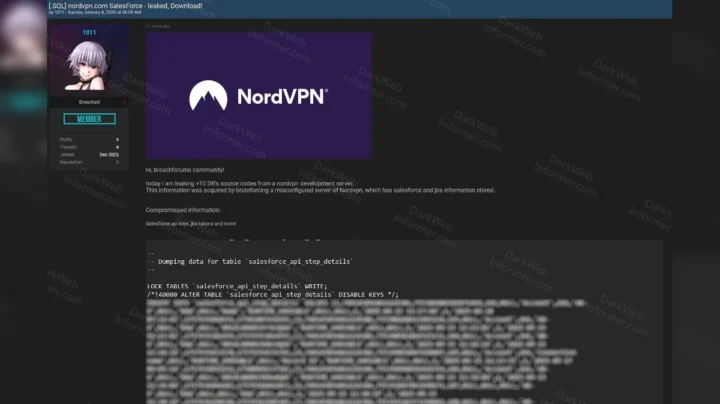

No dia 4 de janeiro de 2026, o hacker com o pseudónimo “1011” divulgou, num fórum da dark web, provas de acesso à infraestrutura da NordVPN.

Estes documentos conteriam credenciais sensíveis para plataformas de terceiros, bem como a arquitetura técnica de várias bases de dados.

Ambientes de teste vulneráveis a ataques de força bruta

Segundo analistas do Dark Web Informer, o ataque terá visado um servidor de desenvolvimento mal configurado. O pirata terá utilizado uma técnica de força bruta, um método que consiste em testar automaticamente milhares de combinações de palavras-passe até forçar o acesso.

Isto significa, portanto, que não teria sido implementada qualquer medida de proteção quanto ao número de tentativas de autenticação.

Ao contrário das infraestruturas de produção, geralmente muito vigiadas, estes servidores de teste constituem por vezes um ponto de entrada mais acessível, ainda que também alojem informações igualmente sensíveis.

Entre os exemplos apresentados, o hacker mostra ficheiros SQL que revelam a estrutura de tabelas como salesforce_api_step_details e api_keys.

Esta intrusão não diz respeito aos dados de navegação dos subscritores do serviço. No entanto, poderá permitir aos atacantes recuperar chaves do back office da empresa.

Com tokens do Jira e chaves de API do Salesforce em circulação, um intruso poderia, por exemplo, infiltrar-se nas ferramentas de gestão de projetos e de relação com clientes da empresa.

A segurança das infraestruturas periféricas é, assim, tão crítica quanto a do núcleo da rede.

A NordVPN tinha efetuado uma profunda reformulação da sua arquitetura após uma intrusão sofrida em 2018 num servidor finlandês.

Na altura, a empresa generalizou a utilização de servidores a funcionar exclusivamente em memória volátil (RAM), de forma a impedir qualquer armazenamento persistente de dados, uma medida radical destinada a limitar vestígios exploráveis em caso de intrusão.

O que diz a NordVPN?

A NordVPN nega ter sido vítima de uma intrusão. A empresa afirma, num comunicado:

As alegações segundo as quais os servidores internos de desenvolvimento Salesforce da NordVPN teriam sido comprometidos são falsas.

Ontem, dia 4 de janeiro, identificámos uma possível fuga de dados num fórum dedicado a violações de segurança, contendo alegações formuladas por um ator malicioso que afirmava ter acedido a um “servidor de desenvolvimento Salesforce da NordVPN”. Verificámos imediatamente essas alegações.

A nossa equipa de segurança realizou uma análise forense inicial da alegada fuga de dados e podemos confirmar que, até ao momento, não há qualquer indício de que os servidores da NordVPN ou a infraestrutura interna de produção tenham sido comprometidos.

Os dados em causa não provêm do ambiente interno Salesforce da NordVPN nem de qualquer outro serviço mencionado na alegação. A nossa investigação revelou que os ficheiros de configuração divulgados estavam relacionados com uma plataforma de terceiros, com a qual tivemos, por um curto período, uma conta de teste.

Os sistemas da NordVPN permanecem totalmente seguros.

Os próximos dias seguramente irão dissipar estas nuvens negras que poairam por cima de um dos serviços mais populares de VPN.

O NordVPN tem a segurança de uma alface.

Se fosse assim, e porque uma uma alface não comunica de forma electrónica, a segurança era exemplar 🙂

Se a invasão for provada, a credibilidade da NordVPN irá ladeira abaixo.