Diabolic Parasite: gadget aterrador que infeta o seu computador a partir de uma porta USB

Já ouviu falar do Diabolic Parasite? É um pequeno dispositivo USB que, ao ser ligado ao computador, se faz passar por um teclado ou rato legítimo e consegue “roubar” os seus segredos.

Diabolic Parasite: descobre os mais secretos segredos no seu computador

A cibersegurança é um jogo constante entre "o gato e o rato" ou os defensores e atacantes, em que uns corrigem falhas e os outros usam ferramentas cada vez mais sofisticadas, incluindo métodos com IA, para as explorar.

Os testes de penetração surgem como uma forma controlada de simular ataques reais, permitindo identificar vulnerabilidades e reforçar a proteção, conceito que está na base do dispositivo Diabolic Parasite.

Foi concebido para testes de penetração e investigação em cibersegurança, simulando ataques reais de forma furtiva, mas demonstra também como dispositivos aparentemente inofensivos podem comprometer um sistema quando ligados a uma porta USB.

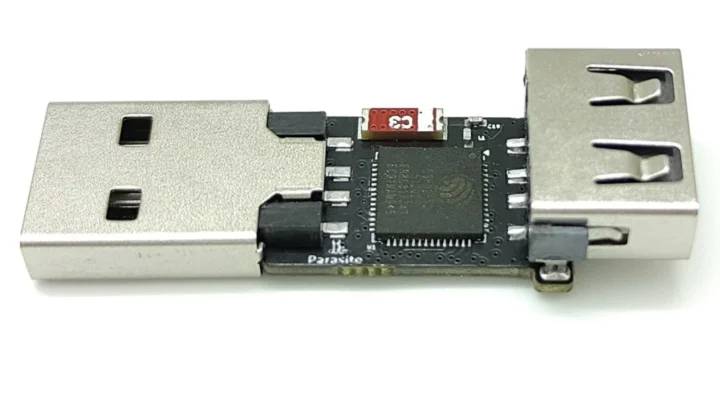

Um parasita USB praticamente invisível

Com toda a propriedade classificado como um parasita, este pequeno dispositivo USB funciona como uma ponte que interceta as ligações entre um periférico e um PC.

Suporta injeção de teclas, registo de teclas, acesso sem fios e utiliza medidas altamente avançadas para evitar a deteção.

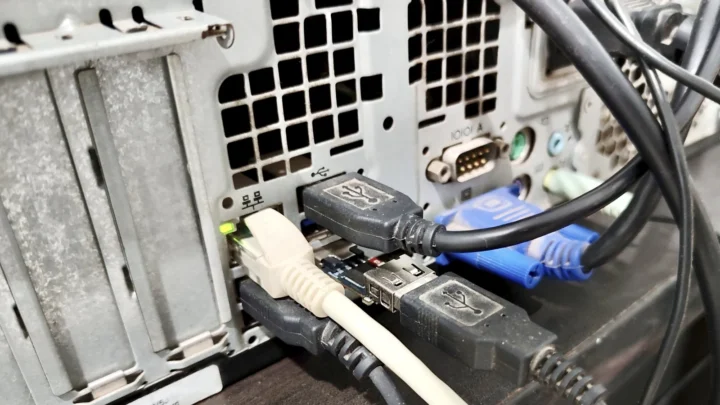

Primeiro, liga-se um dispositivo HID (ou dispositivo de interface humana), como um teclado ou rato, à porta USB fêmea do parasita e, depois, a outra extremidade a uma porta USB livre do computador.

O parasita clona a identidade de hardware do periférico ligado para se fazer passar por um dispositivo de confiança, tornando-se virtualmente invisível para o sistema anfitrião e para as ferramentas de segurança.

Uma ferramenta para testes, mas com implicações reais

Desenvolvido para testes de segurança práticos, o dispositivo consegue enviar um payload (um conjunto de dados ou instruções) por comunicação sem fios para simular ameaças ou até testar ataques contra sistemas físicos.

Por mais assustador que pareça, este equipamento destina-se aos “bons da fita”, os hackers éticos, mas demonstra claramente que agentes mal-intencionados podem construir algo semelhante ou até já dispor de tecnologia comparável.

É verdade que tem de ser ligado fisicamente por alguém, mas um dos erros mais comuns cometidos com pens USB é precisamente ligar dispositivos não confiáveis ao computador.

Como consegue manter-se invisível e furtivo

Quando é ligado a um sistema, entre um periférico HID e o computador, todo o tráfego de dados é encaminhado através de um canal HID baseado em hardware, o mesmo canal usado por ratos de gaming, periféricos RGB, atualizadores de firmware e outro hardware USB.

As ferramentas de segurança ignoram, na prática, este canal durante as análises, uma vez que tratá-lo como suspeito iria gerar falsos alertas para quase todos os periféricos em uso.

Além disso, a ferramenta permite que os atacantes utilizem uma shell de software, denominada Diabolic Shell, através desse canal para executar comandos, registar dados e, no essencial, espiar os utilizadores.

Identidade clonada e comportamento humano simulado

A equipa Unit 72784, responsável pelo dispositivo, afirma que este consegue imitar com exatidão os detalhes da identidade USB do dispositivo de entrada ao qual é ligado, incluindo PID, VID, cadeias do fabricante e muito mais.

O sistema anfitrião vê-o como um dispositivo totalmente confiável, pelo que nunca pede a instalação de novos drivers nem alerta as ferramentas de segurança, mesmo aquelas que monitorizam a ligação de novos dispositivos USB.

Durante a injeção de teclas, o dispositivo imita inclusivamente a cadência natural da escrita humana num teclado, evitando ser sinalizado por sistemas de deteção comportamental.

Um cenário de ataque realista e perigosamente eficaz

O dispositivo permite executar comandos e extrair ficheiros sem deixar registos ou rastos de rede, simulando o comportamento normal de um USB legítimo.

Serve para testar técnicas avançadas de ataque furtivo em cenários reais e, embora não seja uma USB destrutiva, é extremamente eficaz.

Comprei a 3 euros na Aliexpress, o Atsiny85 Digispark, faz a mesma coisa

Não uso teclados sem fios.

Resta saber para quem mais vai enviar dados, talvez envie dados dos espiados e dos espiões.

Imagino o pessoal comprar ratos e teclados e já virem com isto…

Mandem umas para os ministros .