iOS 17.2 vai trazer Contact Key Verification. Apple continua o combate à espionagem

Com a chegada da primeira versão beta do iOS 17.2, a Apple acrescentou uma camada de segurança ao Mensagens (iMessage). O recurso chama-se Contact Key Verification (CKV), em português, Confirmação de chaves, e pretende certificar-se que não há impostores nas trocas de mensagens com o seu iPhone.

Vedar por completo o iMessage (Mensagens)

A Apple referiu, aquando da apresentação deste recurso, que o iMessage (app Mensagens em português) foi o primeiro serviço de mensagens amplamente disponível a fornecer criptografia segura de ponta a ponta por predefinição, desde o seu lançamento em 2011.

À medida que as ameaças à segurança evoluíram, a empresa de Cupertino continuou a fortalecer o seu serviço de mensagens (iMessage) atualizando o protocolo com criptografias primitivas mais fortes. Além disso, a Apple nunca quis mexer neste seu serviço, apesar de muitas pressões, porque adiciona continuamente uma gestão de chaves mais robusta que aproveita as vantagens das proteções de hardware oferecidas pelo Secure Enclave.

No iOS 14, a empresa adicionou o BlastDoor, um mecanismo avançado de sandbox que torna muito mais difícil atacar o dispositivo com conteúdo malicioso na aplicação Mensagens. Contudo, a Apple sabe que há um grupo de ferramentas de espionagem dedicadas a atacar este ponto estratégico do iOS. Como tal, no iOS 16 foi introduzido o Modo Lockdown, uma proteção inovadora para um número muito pequeno de utilizadores que enfrentam ameaças graves e direcionadas à sua segurança digital — e que inclui um poderoso reforço de segurança adicional na app Mensagens quando ativado.

Agora no iOS 17.2 a Apple vai trazer um novo avanço significativo na segurança da app Mensagens (iMessage): Contact Key Verification (CKV), no iOS em português, chama-se Confirmação de chave de contacto. Este é um novo recurso projetado para detetar ataques sofisticados contra servidores iMessage e permitir que os utilizadores verifiquem se estão a enviar mensagens apenas para quem pretendem.

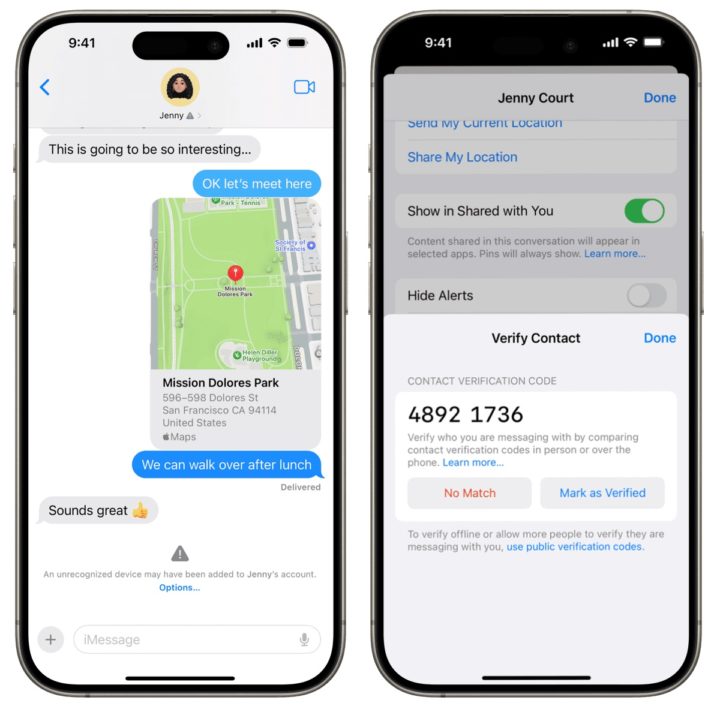

Quando ativada, a Verificação de Chave de Contacto fornece alertas automáticos se os serviços de distribuição de chaves do iMessage devolver chaves de dispositivo que não foram verificadas (por exemplo, se um dispositivo não reconhecido tiver sido adicionado a uma conta do iMessage).

A Apple refere que até ao momento nunca foi vítima nos seus sistemas de ataques destes – que seriam bastante avançados – mas o CKV, que chegará a todos no iOS 17.2, será um passo à frente dos hackers.

A Confirmação de chave de contacto do iMessage exibe erros de validação de chave detetados na transcrição da conversa de mensagens e permite que os utilizadores comparem códigos de verificação curtos para verificar se estão a enviar mensagens para quem pretendem.

Como ativar no seu iPhone o Confirmação de chaves

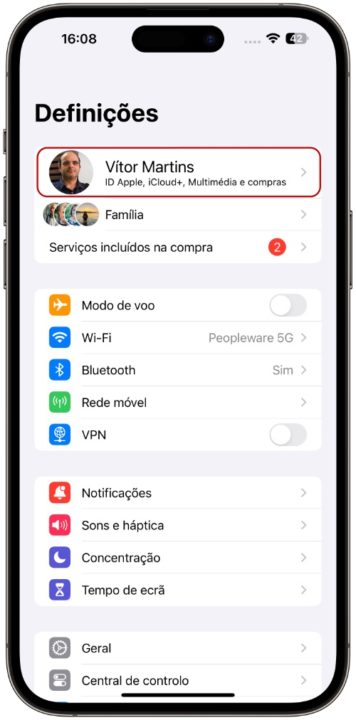

- Com o seu iPhone com o iOS 17.2 beta, abra a Definições;

- Na parte superior, toque no seu nome;

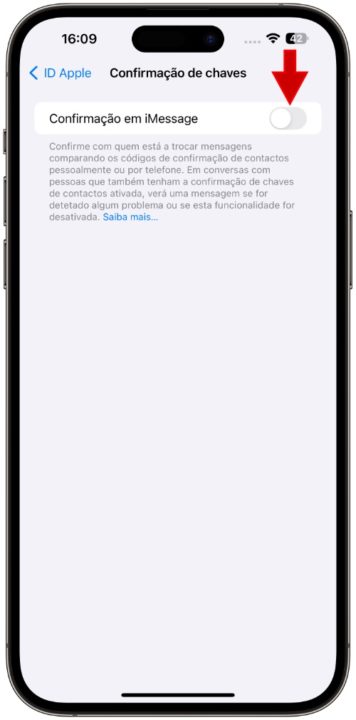

- Deslize até o fundo;

- Escolha a Confirmação de chaves;

- Toque no botão de alternância ao lado de Confirmação em iMessage.

Depois de ligar este seletor, poderá ter de atualizar outros dispositivos que tenha na sua conta Apple. Também os pode remover da sua conta, se não os quiser atualizar ou se não for possível.

Veja como é o processo no iPhone:

Este tipo de ferramentas é importante sobretudo para certos utilizadores com cargos públicos, políticos, militares ou de função estratégica. É mais uma ferramenta para vedar totalmente o acesso de certas ferramentas spyware às Mensagens do iOS. A Apple continua a combater as tentativas de certas organizações, como a NSO ou Paragon, ambas israelitas.

Isso não vale de nada se o OS for hackeado podem tirar print e afins…

Se o usuário colecionar mensagens com alto grau de sigilo como se fossem um álbum de selos postais, o problema é dele.

A app mensagens funciona em sandbox. Não é fácil la entrar mesmo que o aparelho seja hackeado “por dentro” com malware.

O código fonte foi auditado? os servidores? pois…

signal é auditável, zero trust e aos anos que tem este contact verification.

e mais: não é limitado ao iOS…

Achas que existe empresa mais escrutinada que a Apple? Estás muito enganado então 😉

é tão escrutinado qe o iMessage já teve mais que remote exploits zero click. e um deles foi este ano

Resolvidos, e com impacto residual nos utilizadores, isso é resultado de um escrutínio permanente. Por isso é o sistema operativo mais seguro. E a Apple investe numa segurança proativa. Porque achas que nãos e fala em ferramentas como o Pegasus para Android? Porque não precisa, é fácil entrarem no SO com métodos convencionais.

a apple investe em segurança por obscuridade. é por isso que é um flop.

A cada nova release cada novo jaibreak é um exploit que se descobriu.

Android devido à sua natureza opensource é amplamente mais escrutinado e tem sido alvo de CVEs bem menos frequentemente e menos graves. Confirmar esta informação é facilimo.

É absolutamente vergonhoso ter dois Zero-Click Remote Exploits no iMessage só este ano.

Volto a repetir: zero-click remote exploit.

que foi usado durante quatro anos. lol!

Bem pelo contrário. Se a Apple quisesse já tinha acabado com o jaibreak, mas é uma forma “barata” para a Apple descobrir eventuais problemas no sistema (entre outras coisas, relembro que muitas das novidades que apareceram no iOS, e até no Android, nasceram primeiro nos repositórios Cydia) . E se reparares, o próprio jaibreak está muito mais contido, reprimido. Já foi tempo em que os utilizadores tinha muita curiosidade e usavam jaibreak. Mas, repito, é uma boa maternidade de ideias fantásticas para a Apple.

Depois, os zero-click remote exploit são rapidamente atenuados pelos métodos que a Apple desenvolveu, como é o caso do Lockdown Mode. E a cada ataque, mais difícil se torna o sucesso. Por isso é que o iOS é muito seguro. Mas não há sistemas infalíveis, existem sim os menos falíveis, como é o iOS. O que também não deveria ser de outra forma, visto ser desenvolvido para um tipo de hardware muito específico. Já o Android é imensamente explorado, porque passa de mão em mão no que toca aos fabricantes de smartphones e tablets (entre outros devices).

Por isso não vês as autoridades com preocupações para entrarem no Android.

Resolvidos porque vieram a lume a informação, mas continuam novos exploits zero-days, zero-clicks e está errada a sua afirmação existe ferramentas como o Pegassus da NSO para Android.

Não tem impacto para o utilizador. São alvos muito específicos, ao contrário do Android, mais convencional, por isso com muito spyware e malware. Quanto custa comprar um ataque Pegasus? Só Estados é que investem milhões nesse sistema e para uso muito controlado. E, como vimos agora, com ferramentas que detetam e alertam. O que vai tornar o efeito adverso, exemplo do quer se passou na Índia.

essa reposta parece escrita pelo chatgpt.

> E se reparares, o próprio jaibreak está muito mais contido, reprimido.

sempre foi reprimido e contido. mas a cada jailbreak é um kernel exploit que permite root. é um novo CVE. e o iOS 17 teve já um

> Já foi tempo em que os utilizadores tinha muita curiosidade e usavam jaibreak

o interesse no jailbreak é diferente de existir jailbreak ou não. ok que hoje em dia não é tão fixe, mas a cada jailbreak novo nao deixa de ser um novo exploit e CVE

> Já foi tempo em que os utilizadores tinha muita curiosidade e usavam jaibreak

que foi inutil para os dois zero-click remote exploits que o iMessage teve este ano

> E a cada ataque, mais difícil se torna o sucesso. Por isso é que o iOS é muito seguro.

Se fosse tão seguro não tinhamos dois explois zero-click remotos só este ano. 🙂 e um exploit no recente iOS 17. e o 17.0.3 teve dois..

> Já o Android é imensamente explorado

explorado nao, estudado. Tudo documentado, exposto à comunidade cientifica para escrutinio, open source para ser auditável: https://source.android.com/docs/security

> Não tem impacto para o utilizador. São alvos muito específicos, ao contrário do Android, mais convencional, por isso com muito spyware e malware.

quê? qual a relação?

> Quanto custa comprar um ataque Pegasus?

o pegasus é caro porque literalmente conseguia (e consegue) controlar e espionar um iPhone com zero iteração do utilizador. um autentico controlo remoto indetectavel.. de tão seguro que o iOS é. aliás este ultimo descoberto no iMessages tinha já 4 anos

A tua resposta é um pouco “infantil”, pois não tem tradução no dia a dia. Se formos ver em números, por exemplo, em 2021 o Android teve 547 vulnerabilidades, ao passo que o iOS teve 357. Mas isto são apenas números, o importante é como as empresas atuam nesta área da segurança.

Embora quer o Android, quer iOS tenham vulnerabilidades, o histórico recente sugere que o Android tem mais vulnerabilidades gerais. São vulnerabilidades consideradas de baixa complexidade de ataque, o que significa que são mais fáceis de explorar. Em contraste, o iOS tem vulnerabilidades mais críticas, o que sugere que é mais difícil de comprometer, mas as recompensas podem ser mais significativas. E por isso vemos um hipe maior na Apple!

E na verdade a importância está na velocidade que atuam as empresa. Repara, o trunfo está nas atualizações. Em 16 anos, a Apple já fez mais de 80 atualizações importantes. Em contraste, o Android recebeu cerca de 66 atualizações importantes desde o seu lançamento em 2008. O facto do Android ter uma enorme fragmantação ainda potencia mais a dificuldade de atualizações. Basta ver o rácio a cada nova versão.

Portanto, isso que estás a dizer tem impacto praticamente zero na vida dos utilizadores do iOS. São problemas, sim são, mas não tão simples de explorar como no Android o que confere uma preocupação zero no dia a dia.

Num relatório recente, do verão passado, era referido que 44% dos utilizadores Android ainda usavam uma versão de 2011 do sistema operativo e que para esse sistema existem ainda 190 vulnerabilidades ativas e a serem exploradas. Essa é a grande diferença entre as plataformas.

😉 e vens tu falar em 4 anos….

estás a confundir android com telemoveis que têm android.

é a mesma coisa que eu dizer que o kernel linux é inseguro porque a minha distribuição “linux barbie” não faz updates.

o unico que se compara ao iPhone é o Pixel, e esse tem atualizacoes certinhas.

Não estou a confundir nada. Estamos a falar no impacto que as vulnerabilidades têm para os utilizadores do iOS, e eu coloquei isso num patamar de comparação. Falas no Pixel 8…

“Some Google Pixel 8 series users on Reddit state that they see the bootloader unlocked warning when they unbox their devices and turn them on for the initial setup process. This means that the bootloaders of their phones come unlocked, which means that you can root the device as you wish or malicious people can access it.”

Já vi uma pessoa a fazer o mesmo ao OS que o Pegasus.. e entrou pelo “bluetooth”… Os protocolos são tramados… 😉

Eu vi pela porta jack 3,5 mm.

São bons mas quando teem problemas é cada biscate… 🙂

Também teem as suas falhas.. como todos…

claro que foi auditado, por mais que uma equipa, como todos os desenvolvimentos da apple.

” Apple continua o combate à espionagem ”

HAHAHAHA !!!

Ok ! Ok !

Acredito …

Telegram já faz isto a muito.

Neste balaio eu não entro.

Porreiro. Gostei desta função!

Estes applelianos.. já a cerca de dois anos que os hacks de mais alto nível são mais caros em android do que ios.

Inflação.

Vítor M. estes vários threads de debate acima cheiram todos a butt-hurts do Android que querem ter razão à força que o Android é mais seguro que o iOS. É deixá-los falar.

Se em todos eles sao descobertos exploits o que e que faz que um sistema seja melhor que os outros ? Talvez por alguns exploits serem mais perigosos que outros. Mas sao voces que fazem essa avaliacao da coisa ? Deviam deixar o fanatismo de lado e perceber que os sistemas tem falhas. O que a apple faz e tentar iludir as pessoas com os seus produtos e dizer que temos o SO mais seguro do mundo, o que nao e verdade, Linux da 10 a 0 a brincar a apple.