ESET descobre backdoor em ataque usando Adobe Flash como isco

Investigadores da ESET descobriram uma operação tipo “watering hole” (ataque estratégico a websites) tendo como alvo diversos sites importantes na Arménia.

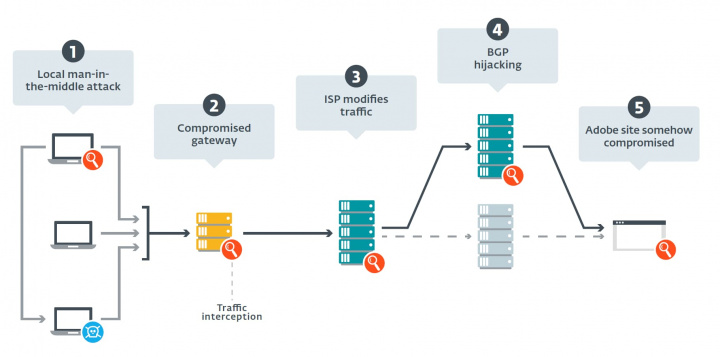

O ataque utiliza uma atualização falsa do Adobe Flash para descarregar duas peças de malware até agora não documentadas e a que a ESET chamou NetFlash e PyFlash.

O grupo de ciberespionagem responsável, o infame Turla, encontra-se em atividade há mais de uma década. Os seus principais alvos são organizações governamentais e militares. Esta operação tem semelhanças com outras do tipo “watering hole” que no passado o grupo levou a cabo.

Desde 2008, este grupo tem atacado várias organizações e entre as vítimas já consta o ministério dos negócios estrangeiros alemão que reconheceu a falha de segurança.

A investigação da ESET tem a informação de que vários websites foram comprometidos pelo menos desde o início de 2019. A especialista em cibersegurança notificou as entidades responsáveis na Arménia, partilhando com elas a análise da situação antes da sua publicação.

Nesta última campanha do Turla, o grupo utiliza uma nova backdoor designada PlyFlash. A ESET acredita que esta é a primeira vez que developers do Turla usam Python numa backdoor. O servidor “command and control” envia comandos backdoor que incluem download de ficheiros, execução de comandos Windows e abertura ou desinstalação de malware.

Este artigo tem mais de um ano