Será que o seu router tem um servidor de DNS “pirata”?

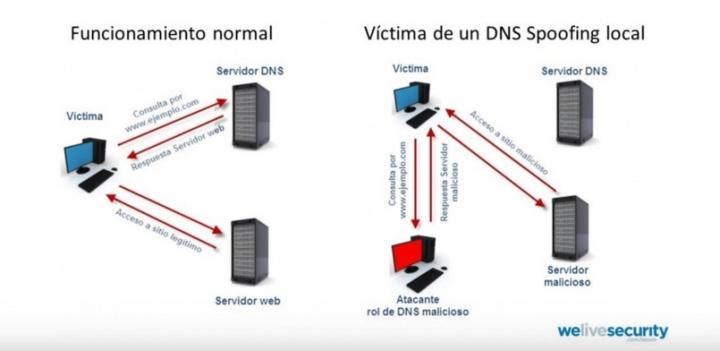

O sequestro de DNS é um tipo de ataque em que o atacante consegue alterar os servidores DNS. Desta forma, sempre que uma máquina solicita uma resolução de um nome, tal procedimento é realizado por um servidor de DNS controlado pelo ataque. Assim, o atacante pode manipular as resoluções de nome, levando o utilizador a visitar sites maliciosos.

Será que o seu router tem um servidor de DNS "pirata"? Saiba como detetar.

Sempre que uma máquina precisa de resolver um nome num endereço IP consulta um servidor de DNS. No entanto, no caso de um ataque, esse servidor pode não ser fidedigno.

Por exemplo, quando o dispositivo da vítima consulta o domínio “example.com”, o DNS malicioso responde com o endereço IP de um site fraudulento, diferente do original, direcionando a vítima para esse site.

Como um atacante pode alterar o DNS: tipos de ataque?

Um atacante pode alterar o DNS de várias maneiras, incluindo: infetar a vítima com código malicioso, assumir o controlo do router de uma rede ou intercetar a comunicação DNS.

Portanto, existem 3 tipos de ataques para redirecionar o DNS:

- Sequestro de DNS local

O atacante consegue comprometer o dispositivo da vítima e altera a configuração DNS local.

- Sequestro do router DNS

O atacante consegue controlar o router da vítima (devido a uma configuração incorreta ou uma vulnerabilidade no router) e reescreve a configuração DNS do dispositivo, afetando todos os utilizadores ligados à rede.

- Ataque MitM DNS

O atacante consegue intercetar a comunicação entre o utilizador e o servidor DNS legítimo, e altera a resposta do servidor com um IP de destino que aponta para um site malicioso.

O principal objetivo deste tipo de ataque é redirecionar a vítima para sites fraudulentos, que são, na sua maioria, phishing, e assim obter nomes de utilizadores, passwords, dados de cartões de crédito e todo o tipo de informação confidencial. Este tipo de ataque também é amplamente usado para redirecionar o utilizador para sites de publicidade ou exibir adware, o que gera um ganho económico para o atacante.

Como perceber se está a ser vítima do sequestro de DNS?

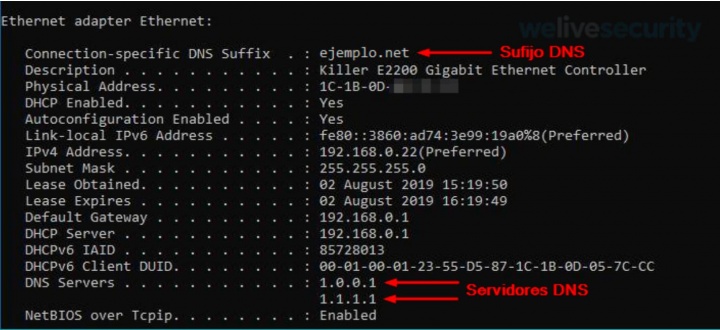

Como o ataque é baseado na alteração do DNS para redirecionar as consultas de nomes para um servidor malicioso, a primeira coisa que pode fazer é verificar quais os servidores que estão a resolver as suas consultas. Uma maneira é verificar a configuração de rede local dos seus dispositivos, mas isso irá dar-lhe poucas informações ou servirá apenas para descartar casos de sequestro local.

No exemplo a seguir, podemos ver a configuração IP de um computador com Windows (a usar o comando ipconfig/all). Aqui, é importante diferenciar o que é o DNS Suffix com os servidores DNS, já que são estes últimos que irão receber as consultas de nomes e devolverão o IP. Por outro lado, o DNS Suffix é usado apenas em redes locais quando consultamos um nome de dispositivo sem especificar um domínio. Ou seja, neste caso, se procurasse sobre o IP do dispositivo “test1” sem esclarecer qualquer domínio, o dispositivo automaticamente entende que está à procura do IP “test1.example.net”.

No entanto, na configuração local do dispositivo raramente vemos realmente qual é o servidor DNS público que está a resolver as nossas consultas, já que normalmente o IP atribuído pela maioria dos DHCPs dos routers domésticos é o próprio router.

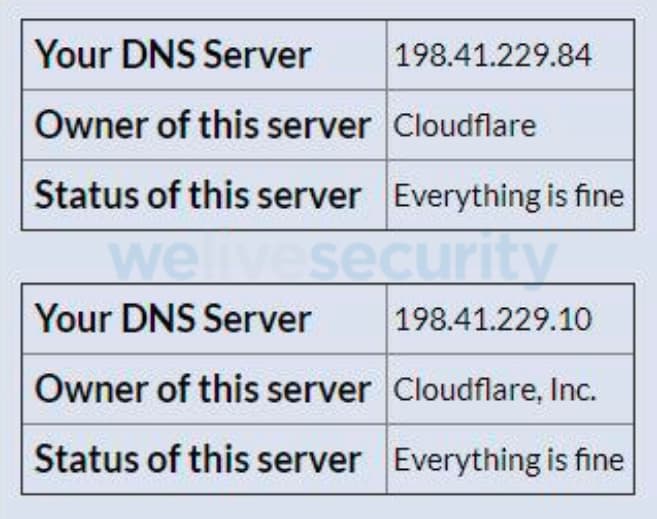

Portanto, para verificar se os nossos pacotes DNS estão a ser respondidos por uma fonte confiável, a melhor forma de confirmar isso é fazer uma consulta pública e verificar quais os servidores que estão a responder. Para isso, podemos usar sites de verificação de DNS, semelhantes aos que usamos para descobrir o nosso IP público. Alguns dos sites que os atacantes podem usar são:

DNS Leak Test: Serviço que permite detetar os servidores DNS que estão a responder às suas consultas. É aconselhável realizar o teste mais extenso, que permite descobrir todos os servidores DNS pelos quais a sua consulta está a passar.

What’s my DNS Server: Este serviço é muito simples de usar e, com um clique, sabe qual o servidor DNS que está a resolver as suas consultas. Além disso, a página informa se o mesmo é fiável ou se foi denunciado como fraudulento.

Que medidas de proteção podemos usar para evitar sermos vítimas?

O primeiro passo é proteger a rede e, para isso, é essencial ter um router seguro, configurado e atualizado corretamente.

Como regra geral, o ideal é ter sempre o controlo do router na nossa rede e, assim, ter a certeza de que ele está configurado de forma segura. O problema ocorre muitas vezes com o dispositivo do fornecedor de serviço de Internet, uma vez que muitos ISPs não informam o utilizador acerca da administração do router ou modem que fornecem. Se este for o seu caso, você tem duas opções, mas em ambas você deve ter o seu próprio router.

A primeira opção, e a mais adequada, é pedir ao seu fornecedor de serviço de Internet para configurar o seu router no modo bridge – o router do fornecedor atribui diretamente ao seu router o IP público que ele usará para navegar na Internet. De seguida, você deve configurar o seu router para fazer a WAN IP dinamicamente e sobrescrever o DNS com alguns de confiança.

A segunda opção, caso a configuração anterior não seja viável, é configurar uma nova rede LAN com o seu próprio router. Nesse caso, o seu router terá dois IPs privados, o IP da LAN ao qual o seu dispositivo se ligará e outro IP privado que usará a porta WAN para se comunicar com o router do ISP. Neste caso, é muito importante desativar a função WiFi do router do fornecedor e configurar o DHCP no nosso próprio computador com DNS confiável.

Lembre-se também de usar sempre uma solução de segurança atualizada em todos os seus dispositivos. Uma solução antivírus não só impedirá que o seu computador seja infetado por um código malicioso que possa alterar o DNS, mas também detetará ligações que foram redirecionadas para sites fraudulentos.

Artigo elaborado para o Pplware pela ESET Portugal.

Este artigo tem mais de um ano

ISP: Cloudflare em Portugal?

172.68.101.10

172.68.101.[12-16]

172.68.101.18

172.68.101.35

172.68.101.41

172.68.101.47

172.68.101.53

172.68.101.[6-9]

Também podem, no Firefox, usar o “DNS por HTTPS” em: about:preferences (no final da página de configurações, clicam em “definições de rede” e no final podem activar a opção.

Assim fica ainda mais difícil ser atacado sem notar ENQUANTO UTILIZAREM o Firefox… não se aplica aos outros.

Infelizmente os routers ainda não têm a opção de “DNS por TLS” que permitiria que o router local fizesse o pedido para o servidor remoto de forma mais segura.

Muito obrigado,”Joao Ptt”,fiz o procedimento tal e qual como referiu no Mozilla Firefox(nas versões Beta,Developer e Nightly).Também consegui fazer esse procedimento no Comodo IceDragon e no Waterfox.Já no Pale Moon,no Basilisk e no FlashPeak SlimBrowser(https://www.slimbrowser.net/en/dlpage.php),não consegui.Mas não importa.Queria também dar o meu agradecimento ao Pedro Pinto por mais outro excelente artigo. 🙂

Cloudflare…ui um serviço obsceno, o qual nada mais é do que um MITM mesmo com ligaçoes SSL e vamos ficar por aqui.

Obsceno porquê!? Os resultados que devolve é pornografia!???

https://www.reddit.com/r/privacy/comments/41cb4k/be_careful_with_cloudflare/

“arc”,o serviço grátis (1.1.1.1) do DNS do Cloudflare é tão somente o serviço mais rápido de toda a Internet neste âmbito.Os seus servidores são incríveis !! Aprecie lá isto—>(https://www.cloudflare.com/learning/dns/what-is-1.1.1.1/).Até os servidores do DNS da Google (8.8.8.8),são mais lentos em questão de milissegundos que os da Cloudflare,só para se ter uma ideia. 😉

+1

Está a fazer confusão entre o DNS Cloudflare e o serviço CDN que prestam… Que, ainda assim, é um dos melhores e mais transparentes do mercado.

Para o @SANDOKAN 1513, mas não só!

Comecemos por recordar estas “sábias” palavras do CEO da Cloudflare:

“Back in 2003, Lee Holloway and I started Project Honey Pot as an open-source project to track online fraud and abuse. The Project allowed anyone with a website to install a piece of code and track hackers and spammers.

We ran it as a hobby and didn’t think much about it until, in 2008, the Department of Homeland Security called and said, “Do you have any idea how valuable the data you have is?” That started us thinking about how we could effectively deploy the data from Project Honey Pot, as well as other sources, in order to protect websites online. That turned into the initial impetus for CloudFlare.”

(http://news.sys-con.com/node/2150588)

Vamos lá esclarecer uns factos sobre a Coudflare para quem desconhece ou para quem faz como a avestruz ou até para quem acredita em todo o tipo de publicidade dada por alguns opinion makers.

1. Cloudflare é uma CDN, ou se quiserem Content Delivery Network, a qual actua como um proxy reverso,com uma ligação bastante rápida economizando largura de banda e ainda protege os websites contra ataques do tipo DDoS.

NOTA: no fundo estamos perante um backbone, sendo responsável pela entrega de conteúdos online e um dos seus maiores benefícios é a resolução dos problemas de latência.

2. Alguns dos seus planos são totalmente gratuitos e aqui começa o problema da Cloudflare, podendo numa primeira análise parecer bastante interessante para o user individual ou até para pequenas empresas, as quais não podem pagar por uma infra-estrutura mais sofisticada para os seus próprios websites.

Como eu escrevi acima no meu primeiro comentário a este artigo da autoria do Pedro Pinto: “Cloudflare…ui um serviço obsceno, o qual nada mais é do que um MITM mesmo com ligaçoes SSL e vamos ficar por aqui.”, vou demonstrar o que afirmei!!

Para mim, mais não são do que comportamentos MITM like mesmo que estejamos perante ligações SSL.

Cloudflare faz uso abusivo do marketing agressivo, ajudando no melhoramento da segurança da Internet, oferecendo ligações SSL para todos os websites que utilizem os seus serviços e… isso é FALSO.

Não deixa de ser verdade, que numa primeira analise a ligação é realmente cifrada, MAS apenas e SÓ até aos Cloudflere servers e nada mais.

Depois disso, a ligação pode ser completamente sem a utilização de criptografia, caso se o administrador do website assim o desejar!!

Ou ainda, pode ser cifrada, entre os Cloudflare servers e os website servers, MAS todo o conteúdo do que se está a visualizar e a enviar nesse website permanece, TOTALMENTE visível para a Cloudflare, mesmo até no que é designado por full strict SLL (https://en.wikipedia.org/wiki/HTTP_Strict_Transport_Security).

Assim, podemos considerar que uma ligação cifrada possa ser boa, mesmo que seja apenas e só até aos Cloudflare servers (pelo menos cria uma protecção em Wi-Fi inseguros ou em ISPs da treta), no entanto a Cloudflare não conta a história toda, devido ao seu PR Management.

E então como é que isso é possível verificar?

Muito fácil e nem é preciso passes de mágica para tal, vejamos…

Basta aceder a um qualquer website com uma ligação SSL por trás da Cloudflare e verificar de imediato o CA.

Se formos analisar esse mesmo CA, iremos verificar que esse mesmo CA foi emitido para qualquercoisa.cloudflaressl.com em lugar do website address, sendo que o web browser vai aceitar esse tipo de CA como sendo válido e apresenta o bloqueio na address bar.

Mas estamos perante um paradoxo, bastante interessante com o TOR.

Se por um lado, a capacidade de ter uma ligação SSL, mesmo que seja apenas e só até aos Cloudflare servers, ajuda somente a proteger a navegação contra um malicious exit node. Por outro lado, eles vão EXIGIR que seja activado o JavaScript para assim EVITAR os captchas!!!

E agora, em que ficamos?

A Cloudflare para mim, NÃO oferece credibilidade enquanto apostar nestas práticas, pois mais não fazem do que aprender os hábitos dos users em termos de web browsing e PREJUDICAR a PRIVACIDADE.

Assim é de EVITAR a colocação de qualquer tipo de informação confidencial, porque TODO o conteúdo colocado na Cloudflare é acessível a eles.

* ALTERNATIVAS A CLOUDFLARE

1. DDoS

Utilização de um fornecedor com mitigação real (nível de rede) para DDoS.

Existem alguns fornecedores que incluem mitigação gratuita com os serviços de Hosting, por exemplo: OVH (https://www.ovh.com/world/), etc., e ainda outros que cobram uma quantia mínima, por exemplo: BuyVM (https://buyvm.net/), SecureDragon (https://securedragon.net/), etc.

Caso desejem optar por fornecedores de mitigação dedicados em que a utilização seja mais exigente, é sempre possivel optar por: Akamai (https://www.akamai.com/), CNServers (https://billing.cnservers.com/), Sharktech (https://sharktech.net/), etc.

2. SSL/TLS gratuito

Let’s Encrypt (https://letsencrypt.org/) possui certificados SSL/TLS, reconhecidos pelos web browsers de forma totalmente gratuita.

Caso o user não deseje ter muito trabalho de o configurar, existe o Caddy (https://caddyserver.com/), o qual é um web server, que configura de forma automática o SSL/TLS, utilizando para tal os certificados do Let’s Encrypt out of the box, sem qualquer necessidade de configuração.

3. Firewall para Aplicações Web

Nada melhor do que ser executado os nossos próprios backend server (s) e/ou loadbalancer (s).

NÃO existe beneficio algum, em que estes procedimentos sejam executados remotamente.

Até o ModSecurity (https://modsecurity.org/), vai certamente atender a uma ampla variedade de problemas.

4. Melhor Performance

Realizar sempre optimizações server-side no code.

NÃO criar SPA (Single Page Applications), a menos que seja estritamente necessário, saiba que se o fizer, tem como consequência, lentidão para os users.

UTILIZAR um CDN real e NÃO um proxy como o Cloudflare.

Caso desejemos optimizar os dinamic pageloads ao mesmo tempo, devemos pensar em Anycast hosting do tipo: BuyVM (http://buyvm.net/anycast-vps/), etc.

5. Free DNS

Uma grande maioria de hosting providers, oferecem Free DNS de forma gratuita.

Caso deseje optar por outra solução, em que não se encontre tudo centralizado, utilizar por exemplo o Hurricane Electric (https://dns.he.net), já que este oferece gratuitamente dual-stack AnyCast DNS.

NOTA FINAL

Como eu venho a escrever, NÃO se deve acreditar em tudo o que oferecem na Internet, seja porque meio for, e isso é válido para websites e seus conteúdos, que nem sempre correspondem à verdade, mas sim a outro tipo de interesses e seus correspondentes “desinteresses”.

Por isso ESTUDEM, INVESTIGUEM e tirem as VOSSAS conclusões, está na hora de parar de seguir os opinion makers dos Club da Treta!!!

LEITURAS:

https://info.ssl.com/the-real-cost-of-a-cloudflare-free-ssl-certificate/

https://scotthelme.co.uk/tls-conundrum-and-leaving-cloudflare/?PageSpeed=noscript

http://www.crimeflare.org:82/

https://cryptome.org/2016/07/cloudflare-de-anons-tor.htm

https://www.theguardian.com/technology/2015/nov/19/cloudflare-accused-by-anonymous-helping-isis

That’s All

Pedro Pinto, já que és sysadmin, para quando um post destes?

Aqui o utilizador arc, faz comentários que valem mais do que os próprios posts… Não era de esperar que um sysadmin tbm possa fazer um post digno deste comentário?!

ARC, já pensaste em divulgar informação mas de forma organizada, num site próprio ou numa plataforma já existente?

Estás distraído meu caro. Tudo o que o ARC diz e muito mais (mas muito mais), com muita qualidade, tens aqui http://bit.ly/2ztFpMO repara que tens informação que não há em mais lado nenhum na língua de Camões. Além disso, a informação do ARC, muitas vezes, é acessória (embora seja de qualidade) mas só faz sentido a complementar na atualidade muito do que o Pedro (entre outros) já escreveram nos milhares de posts do passado.

Basta pesquisares 😉

Não deves conhecer a qualidade de 90% dos sysadmins em Portugal, muito menos dos ligados ao ensino, por isso muito profissional de IT em Portugal vemos aqui a queixar-se com ordenados de 1500/2000 euros e outros com ordenados de 5000 euros tendem a nem sequer querer comentar por aqui.

Ok, muitos são a favor de ter um router próprio entre a rede doméstica e o fornecedor de internet, mas, fica a questão: que equipamento escolher? Um fabricado na xina??? Pois, é…

@Pérolas, mas qual é o problema do seu router ser fabricado na China ou em Alguidares de Baixo?

Se para si, essa é a CONDIÇÃO PRINCIPAL, então estamos conversados!

Mas eu penso que a questão seja outra, bem mais importante.

Para mim, bem mais importante do que a marca do router, o local onde é fabricado, todas as acções de marketing para promoção desses produtos realizadas pelo fabricante, as cores apresentadas, o formato da box, etc., é o seu FIRMWARE e as capacidades que um user com conhecimentos mínimos, tem para alterar/modificar/actualizar esse mesmo firmware, sendo que o restante para mim, são …PERFUMARIAS e NADA MAIS.

Então se formos debater o tema routers fornecidos pelos ISPs Nacionais, pelos quais ficamos DEPENDENTES TOTALMENTE em termos de actualizações/upgrades de firmware, é melhor nem falar.

Next…

Excluo desde já, outro tipo de características aplicáveis a um qualquer router, que embora sendo importantes, neste contexto NÃO são o mais importante.

Para mim, a questão é uma só…FIRMWARE e de qualidade comprovada e sempre Open Source.

Então…

Como penso que sabe, e até onde eu tenho conhecimento, os ISPs nacionais, fornecem routers de qualidade duvidosa, e que raramente permitem que o user, possa realizar modificações mais profundas, ficando dessa forma esse mesmo user, entregue aos “cuidados” do seu ISP contratado, para este realizar todo o tipo de actualizações/updates, seja lá o que eles queiram fazer, ficando o user sem saber, o que anda o ISP a instalar no “seu” router!

Estou muito concretamente a falar sobre, as modificações a serem operadas para: a necessidade de o user ter TOTAL LIBERDADE para melhorar as funções presentes e ainda poder incrementar medidas adicionais que trazem mais e melhor controlo.

Tudo isto e muito mais, NÃO encontramos num router de um qualquer ISP Nacional, pelo simples facto, que eles PROÍBEM esse tipo de alterações mais “profundas”.

Assim, o user, está fortemente dependente do ISP, para esse desiderato, do qual eu NÃO concordo e por isso NÃO uso o router fornecido gentilmente pelo meu ISP.

É precisamente a pensar nisso mesmo, mas não só, que users mais esclarecidos, como é o seu caso, desejam optar por outro tipo de solução, como seja por exemplo, preterir o uso do router fornecido pelo seu ISP, ou utilizar o router do ISP e comprar um segundo router, como é o seu caso, ou em alternativa mais drástica, enviar o router do ISP para /dev/null!!

Independentemente de marcas existentes no mercado nacional e internacional para venda, existem modelos e marcas para as mais variadas bolsas e pretensões em termos das especificações desejadas.

Sobre marcas de routers, tenho duas marcas de eleição, mas não vou falar delas, são a minha opinião e as que uso, por isso…out.

Voltemos ao firmware…

Existem vários tipos de firmware disponíveis, a saber:

* OpenWRT (https://openwrt.org/)

Routers Suportados (https://openwrt.org/toh/start)

* DD-WRT (https://dd-wrt.com/)

Routers Suportados (https://dd-wrt.com/support/router-database/)

* TOMATO (http://tomato.groov.pl/)

Routers Suportados (http://tomato.groov.pl/?page_id=164)

* libreCMC (https://librecmc.org/)

Routers Suportados

(https://gogs.librecmc.org/libreCMC/libreCMC/src/v1.4/docs/Supported_Hardware.md)

NOTA: devem existir mais opções para firmware destinado a routers. Por outro lado, a ordem de apresentação acima, é mesmo SEM QUALQUER tipo de ordem!!

Qual a melhor opção das apresentadas acima?

Da mesma forma que tenho duas marcas de eleição para routers, tenho duas opções para o firmware também…são os meus gostos nada mais, por isso…out.

Como está em moda hoje em dia, tenha em atenção, o suporte adicional ao OpenVPN, assim tem um bónus adicional de fazer ainda muito mais com a sua infra-estrutura de rede.

Fica para o Pérolas decidir, mas sempre de acordo com as suas necessidades e outras considerações que só a si dizem respeito, qual o router e o tipo de firmware adequado a esse mesmo router.

That’s all

Quanto a firmware eu voto no openWRT.

Mas fiquei curioso arc. É que eu tenho um problema com a minha net pessoal de casa (MEO), porque aquele router é manhoso. Quando uso alguns serviços, como por exemplo da https://www.fastly.com acabo por ter problemas na ligação se uso ipv6, logo tenho de usar o ipv4. Portanto, clientes da meo acabam todos por ter alguns problemas com certos servidores.

Da meo a solução que me foi dada por telefone é, aguenta e não chora pois não é possível eu alterar nada no router. Como é que não usas o router da operadora? Mesmo que clone mac address acho que não vai funcionar (que não experimentei ainda).

Como é fazes para simular que é o router da operadora, sem que a mesma perceba? Se o conseguires, não precisas de todos os pormenores, basta umas dicas (palavras chave) que eu lá me arranjo com o resto.

Viajando na maionese do tema…

MAC Spoofing, mais não é do que uma técnica com a qual podemos mascarar o MAC Address do hardware com o Address desejado. Muito simplificado, é isto.

A obtenção do acesso à Internet é via ISP, e quando é solicitado os serviços de um ISP, este disponibiliza um router para assim ser criada uma rede WLAN na nossa casa (ou sei lá onde), sendo que esse mesmo router vem previamente configurado com um MAC Address próprio e exclusivo e assim lá vai o ISP utilizar esse MAC Address e passar a nos fornecer o tal desejado acesso à Internet.

Assim o MAC Address, é sempre um endereço fixo para uma NIC (Network Interface Card) realizado pelo fabricante desse router, exclusivo desse mesmo router e NÃO pode ser modificado/alterado.

É precisamente, via esse mesmo MAC Address, que podemos identificar quem é o fabricante do device, o que de forma básica permite saber alguns detalhes desse mesmo fabricante.

Então só temos uma opção, que é a realização do que se designa por MAC Spoofing, atribuindo um novo MAC Address falsificado/modificado/alterado/etc., para um novo endereço desejado.

Sem complicar muito o tema, é isto!

Next…

Agora vamos supor, que quando recebemos o tal router XPTO do nosso ISP, não desejamos que este venha a ser utilizado.

Nada melhor do que ir comprar um novo router da marca XYZ que permita, todo o tipo de modificações/alterações/melhoramentos, whatever it is, o que user deseje!

Então na presença desse novo router, este vem com um novo MAC Address, o qual é TOTALMENTE desconhecido do nosso ISP!

Então só nos resta aplicar o MAC Spoofing, ou seja o user vai clonar o MAC address do anterior IP address para o seu novo router.

Agora só nos resta obter acesso à Internet via ISP para esse novo device, via técnicas de Spoofing.

(Interessante não é?)

Mas…Spoofing, é uma ILEGALIDADE em muitos países, e tem um lado PERVERSO e PERIGOSO, que NÃO vou comentar como deveria ser explicado para um melhor entendimento, aqui no Pplware.

UNICAMENTE, quero advertir para o facto, que estas técnicas onde é aplicado o Spoofing, as quais são largamente utilizadas por BAD HACKERS, os quais podem obter acesso não autorizado a serviços, sendo bastante difícil estes serem identificados, na medida em que esse hacker vai utilizar a identidade do cliente.

Segundo dizem, é bastante fácil a realização do hack ao MAC address do router e o mascararem no próprio dispositivo, obtendo desse modo um Free Internet Access do ISP desse user (este é um dos lados PERVERSOS e NEGROS DA QUESTÃO).

Levantando um pouco a ponta do véu, convém ter presente, que esta técnica do Spoofing, pode levar um user mal intencionado, como disse acima, a realizar ILEGALIDADES as quais DEVEM SER PUNIDAS DE FORMA SEVERA E DRÁSTICA PELAS AUTORIDADES COMPETENTES.

Os ataques de Spoofing, pode sempre ocorrer, quando uma parte mal intencionada, personifica outro dispositivo ou um user e assim pode desencadear vários vectores de ataque contra Network Hosts, roubar dados, iniciar propagação de malware, Bypass Access Controls, etc.,etc.

Como penso que o @Sdl não sabe, tenha em mente que existem vários métodos (NÃO RECOMENDÁVEIS e ALTAMENTE PERIGOSOS e NÃO ACONSELHÁVEIS SEREM PRATICADOS, PORQUE SÃO…CRIME) como sejam:

IP address spoofing attacks, ARP spoofing attacks e DNS server spoofing attacks.

Agora vamos para as minhas certezas e depois para as suas dúvidas!

* Também sou cliente MEO.

* Não uso o Router MEO FiberGateway para NADA, ainda está dentro da caixa!

1. “Como é que não usas o router da operadora?”

Simplesmente NÃO usando (risos), existem mais routers bem melhores que o FiberGateway e NINGUÉM me OBRIGA a usar o router do ISP!!

2. “Mesmo que clone mac address acho que não vai funcionar (que não experimentei ainda).”

Esta nem eu sei responder, no entanto para que fique claro, o “não experimentar” leva onde? (risos).

3. “Como é fazes para simular que é o router da operadora, sem que a mesma perceba? Se o conseguires, não precisas de todos os pormenores, basta umas dicas (palavras chave) que eu lá me arranjo com o resto.”

@Sdl, até onde eu pude ser explicito, TENTEI e penso que sabe ler nas entrelinhas o que escrevi é só estar atento aos “enfeites do meu ingelixe”.

That’s all

só descartas o router da meo porque eles ainda não implementaram a certificação digital nele! quando o fizerem, levas com ele como os outros!

@arc: Excelente comentário; subscrevo e nem mudo uma virgula 🙂 Para mim, também, é importante, não a marca, mas onde é fabricado e por quem. «Ouro sobre azul» seria uma marca europeia e fabricado na europa (de preferência ocidental)… Neste momento é como encontra uma «agulha no palheiro»

Isto é o que se chama misturar alhos com bugalhos!

@arc, podes ter razão no que dizes sobre os certificados SSL providenciados pela Cloudflare e o teu comentário faria sentido se o artigo fosse sobre isso, mas o que fizeste foi: num artigo sobre DNS, classificas-te a Cloudflare como CDN (que é outro dos serviços que providenciam) e argumentas-te sobre SSL. Ter conhecimento e pesquisar sobre os assuntos é ótimo e louvável mas para os menos elucidados e que ainda não o fizeram, misturar conceitos e atirar links e dicas fora do contexto não vai ajudar a que fiquem corretamente esclarecidos e só vai contribuir para a desinformação.

Ah e não vale traduzir o artigo do reddit e colar no comentário sem fazer menção a isso!

Por isso, @Sdl, não, o comentário não valeu mais do que o próprio post. Noutro contexto e melhor elaborado aí sim, teria sido um ótimo comentário, assim foi apenas despejar conhecimento descontextualizado.

Eu não sou muito de comentar os artigos, mas desta vez, e visto que ainda ninguém o tinha feito, não consegui não o fazer.

Cumprimentos a todos.

não percebo a desconfiança com os routers de origem, a que propósito é que um isp se ia por a lixar um router aos clientes? devem pensar que eles não monitorizam o vosso tráfego…