Correções do Meltdown e Spectre tornaram Windows 7 inseguro

O Meltdown e o Spectre foram duas das mais recentes falhas graves descobertas no mundo da tecnologia, mais concretamente, são falhas que afetam os processadores de quase todas as marcas, abrindo portas a ações criminosas.

As marcas têm-se desdobrado na correção das falhas e agora descobriu-se que com essas atualizações o Windows 7 acabou por ficar inseguro, com uma nova vulnerabilidade grave.

Todo o processo de correção das falhas do Meltdown e do Spectre foi confuso, a informação sobre a falha não era nova, datava mesmo de 1991 e muita dessa informação era altamente complexa, o que não tornava a criação de malware direcionado numa tarefa fácil ou ao alcance de qualquer "hacker". Mas, ao mesmo tempo, corrigir o problema tornou-se numa dor de cabeça.

Um análise de um especialista de segurança revelou agora uma nova vulnerabilidade grave no Windows 7, fruto da atualização que foi lançada para corrigir os problemas.

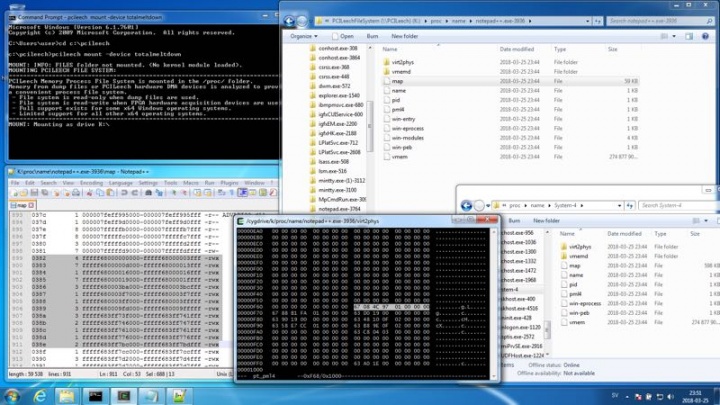

O que Ulf Frisk descobriu (e que revelou) foi que o Windows 7 e o Windows Server 2008 R2 passaram a permitir que os processos normais contassem agora com acesso total (escrita e leitura) à memória física.

Isto significa que com estas novas permissões passa a ser possível explorar o sistema e obter privilégios de administrador em máquinas vulneráveis.

thanks 🙂 I'm just so very surprised it went unnoticed by everyone but Microsoft for almost 3 months...

— Ulf Frisk (@UlfFrisk) March 28, 2018

A falha foi introduzida em janeiro, com a atualização de segurança que foi lançada. Do que Ulf Frisk revelou, os sistemas mais recentes estão protegidos e não estão vulneráveis.

Não tem sido simples corrigir este problema, que ainda está longe de estar resolvido. Os utilizadores continuam, em alguns casos vulneráveis e, como se pode ver agora, até as soluções trazem novos problemas.

Este artigo tem mais de um ano

lol ao ponto que a ms chegou….

Mas qual é o sistema seguro?? Não há um. Zero!

Tudo isto para obrigar o pessoal do w7 a migrar para o window$ 10 bb edition LOL

Afinal encontraram mais uma falha de segurança, o BranchScope .

https://www.warp2search.net/story/academics-discover-new-cpu-sidechannel-attack-named-branchscope/

O que não se faz para puxar a,malta para o 10

eu cai na asneira de migrar para o windows 10 e com as atualizações que ele fez não consigo fazer nada nem sequer desinstalar para voltar ao w7 ou w8

Desinstalar para voltar para o 7 ou 8? ou é um ou outro se o windows ainda tiver os dados da instalação anterior. Se não os tiver, existe sempre a velhinha instalação limpa manual e com isso instala qualquer SO…

Loool, pede a algum colega com conhecimento mínimo de formatar um sistema que te ajude se realmente queres.

Realmente, não deves é perceber da coisa. Pede ajuda.

Com o Spectre e Meltdown, problema dos CPU da Intel, qualquer hacker poderia introduzir o código malicioso através de script numa página web maliciosa. Ou seja, em Windows ou Linux ou Apple, estariam sempre vulneráveis a navegar online.

Com a correção do firmware (patch para a respetiva BIOS da respetiva motherboard do vosso PC), só uma aplicação instalada por nós é que poderá ter acesso, se for maliciosa, e só no Win 7. O título desta notícia, não deixa de ter razão, mas é portanto exageradamente alarmista.

A atualização não tornou o sistema inseguro. Corrigiu algo gravíssimo (que por sorte, durante uma década, nunca foi explorado por nenhum hacker), e criou uma falha da qual 100% dos utilizadores, para já, estão protegidos.

Quem quiser saber exatamente qual a atualização do Win 7 que corrigiu isto, e criou o novo problema, é o pacote de Janeiro de 2017. Se preferirem, desistalem-na, é o que eu vou fazer. Já tenho a nova BIOS da minha motherboard flashada com sucesso, com o patch para a minha CPU Intel. Basta-me usar Linux Mint, e deixar o Windows de vez., e fico 100% protegido desta incompetência toda.

Se isto acontecesse no Win 10, não poderiam fazer nada disto, porque a MS passou a ser dona do vosso PC. É muito interessante como a “correção” abre uma falha especificamente na versão (7) do SO que a própria M$ quer matar… se já tinha pouca confiança nesta empresa, a partir de agora ela morreu.

E quanto ao Estado, de cuja segurança estamos todos dependentes, toca a passar tudo para software Open Source, tal como os mais avançados países (França) e cidades (Berlim) estão a fazer. Não se pode deixar a nossa segurança e privacidade nas mãos de NSA e companhia, que acham que o Edward Snowden (um herói Mundial) é que é o mau da fita…

Só para tua informação, mesmo com o patch, a protecção é de 0,000000000000001% se te quiserem atacar o computador. Linux sem ter sido compilado por ti, tem mais de 3000 milhões de buracos do que qualquer versão do Windows, pela simples razão que não sabes nada sobre ele. Se te quiserem atacar o sistema directamente, estás pior do que entregares o computador aos hackers. Pergunta ao pessoal de Atlanta que tinham a distro de Outubro de 2017 de Linux e ficaram a mamar na pata do cavalo, quando um hacker se limitou a usar uma das portas de actualizações, para instalar um malware que demorou 5 dias a ser expurgado do sistema, pela simples razão que não tinham software técnico para isso…. Já agora, falas de França? As 5 cidades que usavam Open Source já desistiram, pois estão a gastar 830% do que gastariam se usassem software proprietário. Berlim também já estás desactualizado. Para além dos serviços camarários, o resto já passaram para o Windows 10, por gastarem em 7 anos o mesmo que gastavam em 12 meses com os open source. Pena que começaste tão bem e terminas de forma tão estúpida a dizer que open source=segurança=gratuita.

Já agora, ainda a semana passada saiu o estudo do governo Andaluz (Espanha) que usaram software open source para os seus serviços de estado, em que o valor gasto em 8 anos dava para pagar 100 anos de contratos com a microsoft.

” distro de Outubro de 2017 de Linux” lol “quando um hacker se limitou a usar uma das portas de actualizações,” aiiiiiii quanta ignorância junta no mesmo parágrafo

Ui… A ignorância também abunda por esses lados.

Porquê? Sei la, não percebo nada disto… Apenas fiz o mesmo que tu, não apresentar argumentos.

eu falava da “porta das actualizações” que me parece “giro” e a ” distro de Outubro de 2017 de Linux” que simplesmente não existe … para bom entendedor meia palavra basta … parece que não e o teu caso !

Nao conseguiste foi entender os argumentos que eu apresentei para dizer que existe ignorâncias … devido a mesma ignorância … 🙂

E as fontes dessa informacao ?

830% ….. hmmmm cheira mal esse numero !

Essas informações não me parecem nada corretas, para não dizer falsas. Não confirmei tudo, mas no caso de Atlanta a vulnerabilidade SamSam é .NET (https://www.secureworks.com/research/samsam-ransomware-campaigns) e propaga-se por máquinas Windows. Sabe-se também que pelo menos os servidores são Windows: http://searchsecurity.techtarget.com/news/252437715/Five-days-after-Atlanta-ransomware-attack-recovery-begins

Vamos tentar informar e não desinformar.

Alguém que afirma que “Linux sem ter sido compilado por ti, tem mais de 3000 milhões de buracos do que qualquer versão do Windows, pela simples razão que não sabes nada sobre ele. ” não sabe sequer informar nestas matérias !

Não tem, ou então terá muita dificuldade em distinguir o que é verídico do que é fake news… Mas esta é uma guerra perdida, em que a força dos $$ consegue manobrar a opinião pública e forçar demasiados lobbies. A coisa só vai mudar quando o mundo proprietário for comprometido de forma tão catastrófica que seja impossível afirmar barbaridades como as acima…

Este comentário deveria ter sido uma resposta ao “eu” acima.

Mas ja nao foi ?

Nao so o senhor disse barbaridades como continuar a responder com mais barbaridades, so que outro nick 😉 … e triste

Deve estar a haver aqui alguma confusão. Quando referi que deveria ter sido uma resposta na thread anterior é porque o meu browser limpou parte dos meus dados, obrigando-me a corrigi-los. Nessa altura não reparei que já não estava como resposta, mas sim como post normal. Daí a minha observação.

E se leu bem, eu referia-me às barbaridades afirmadas pelo @Miguel. Não sei que cena é essa do “outro nick”. O meu não muda há anos!

@Miguel Costa, onde está essa fonte de informação, relativa aos seus comentários das vulnerabilidades? Gostaria de ler com atenção, quando lhe fosse possível disponibilizar as fontes informativas.

É que sabe, pode mandar umas “bocas” assim para os leigos, para os mais distraídos, a ver se a moda pega, mas não manda para todos.

Você afirma “mesmo com o patch, a protecção é de 0,000000000000001% se te quiserem atacar o computador.”, onde foi recolher essa info?

Olhe estas informações de uma das minhas máquinas cá em casa, onde eu estou agora a escrever:

[arc@arc-orbital ~]$ zgrep CONFIG_PAGE_TABLE_ISOLATION /proc/config.gz

CONFIG_PAGE_TABLE_ISOLATION=y

Obviamente, como é conhecedor, não necessita que eu explique o que para si é ÓBVIO!

Pois não sabe! Limitou-se a atirar um numero para o ar, mas isto não é fogo de artificio!!!!

Afirma “Linux sem ter sido compilado por ti, tem mais de 3000 milhões de buracos do que qualquer versão do Windows, pela simples razão que não sabes nada sobre ele.”

Esta sua afirmação é de um profundo conhecedor de sistemas operativos, como eu nunca li!!!

Já agora, explique por favor, qual a finalidade de compilar o kernel do Linux, para colmatar essas vulnarabilidades?

Sabe ao menos o que é o Kernel do Linux ou um qualquer outro Kernel?

Sabe que as vulnerabilidades Spectre e Meltdown, não atacam directa ou indirectamente o Kernel do Linux, nem outro Kernel?

Sabe que o kernel não se encontra embutido no hardware?

E “3000 milhões de buracos do que qualquer versão do Windows, pela simples razão que não sabes nada sobre ele.”

Esta sua afirmação, é ir ás lágrimas NO MÍNIMO!!!

Sabe, por acaso, que o Kernel do Linux, deve ser a peça de software por acaso, sim por muito acaso, talvez o componente mais escrutinado por uma vasta comunidade de utilizadores em todo o mundo e não só por aqueles que usam uma distribuição de Linux?

Se desejarem escrutinar o Kernel do Linux, ele encontra-se à disposição de todos, incrível que mesmo você o pode fazer!

Ops, espere, já sei que você conhece muito bem o kenel do Windows, e já o deve ter compilado ao menos uma ÚNICA vez, verdade?

Já sei que não sabe, aliás você nem do NADA pouco você deve saber, o que também não me espanta RIGOROSAMENTE MESMO NADA.

Essa do Linux ter buracos é de rir– Quanto ao Windows nada me surpreeende — A pior coisa que jamais vi .. Código igual a um queijo suiço…

O mais grave nisto tudo e que o Windows Server 2008 R2 também esta incluído nesta brincadeira …

Senhor Pedro Simões. Será que já poderei comprar um novo Processador Intel. já sem este problema “Spectre e Meltdown”. É que não sei se Intel, já construi-o, ou não, novos Processadores sem esse problema. Depois há outro problema, se instalar esse novo Processador, por exemplo com o SO Windows 10, será que as atualizações da Microsoft, que têm essa correção, não interferirão no desempenho do PC. Muito obrigado, se me poder elucidar sobre isto.

A Microsoft a obrigar o pessoal a meter o Windows 10.

Diselgate da tecnologia.