Este dispositivo USB de nível militar pode destruir totalmente discos rígidos antigos

Há dias, um leitor perguntou no nosso Consultório se não haveria ferramentas para destruir os dados dos discos rígidos, visto que ele teria vários desativados e não queria que caíssem em mãos erradas. Há um dispositivo USB que destrói tudo por onde passa.

Um pequeno dispositivo USB promete eliminar definitivamente dados de discos rígidos antigos, aplicando métodos considerados de nível militar.

A ideia é impedir qualquer tentativa de recuperação, sobretudo quando estão em causa ficheiros sensíveis ou equipamentos destinados a venda ou reutilização.

Como os dados permanecem num disco rígido

Tecnicamente, deve assumir-se que os dados nunca são realmente removidos de um disco rígido. Isto porque, na maioria dos casos, quando se apaga um ficheiro do computador, apenas a referência é removida da chamada Master File Table (MFT), em português, Tabela de Ficheiros Mestre.

Esta tabela mantém o registo dos dados e da sua localização até serem efetivamente eliminados.

Nesse momento, a MFT liberta a secção correspondente, permitindo ao computador sobrescrevê-la. No entanto, com as ferramentas certas, esta informação pode ser recuperada, o que representa um risco quando se trata de ficheiros sensíveis.

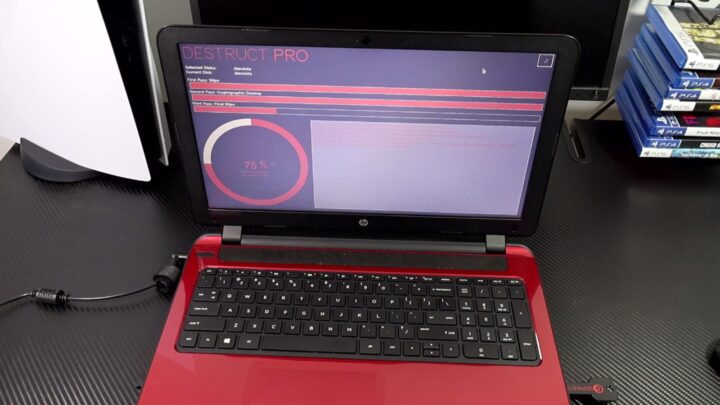

Se o disco for descartado sem uma limpeza completa ou sem ser fisicamente destruído, alguém poderá aceder aos dados. Contudo, um dispositivo USB da Destruct foi concebido para destruir totalmente discos utilizando métodos de grau militar, embora o processo possa ser demorado.

Liga-se a uma porta USB e destrói o disco rígido antigo, permitindo vender ou trocar o PC sem receio de recuperação de dados.

Não é uma solução rápida, podendo demorar até um dia. Um utilizador refere até que o processo levou três dias a limpar totalmente o seu disco. Para o usar, basta iniciar o computador através do dispositivo e deixar que ele execute a operação.

Métodos militares de remoção de dados

Existem vários métodos de eliminação de dados de nível militar, quase todos consistindo em apagar a informação original e sobrescrevê-la com caracteres aleatórios ou zeros, repetindo o processo várias vezes para tornar a recuperação praticamente impossível.

A Destruct não especifica qual o método utilizado, mas refere nas FAQs que tudo será apagado, incluindo o sistema operativo. Deve ter-se isto em atenção, já que mesmo discos prestes a falhar podem ainda permitir recuperar dados.

Por que deve limpar qualquer disco antes de o descartar

Atirar um disco fora tal como está pode colocar os dados em risco. Assim, é uma boa prática limpar completamente qualquer unidade que será descartada, vendida ou oferecida. O dispositivo USB Destruct oferece uma forma definitiva de o fazer.

Com quase 500 avaliações na Amazon USA e 71% com quatro estrelas ou mais, os comentários são maioritariamente positivos e confirmam que o dispositivo destrói efetivamente discos rígidos antigos.

Se utilizar o dispositivo num disco externo, considere reaproveitá-lo como unidade de arranque portátil, já que este é um dos poucos gadgets que poderá arrepender-se de deitar fora.

Existem outras ferramentas gratuitas, para a eliminação definitiva de dados

Está ferramenta não destrói o disco. O que pode eventualmente fazer é apagar os dados reescrevendo a área de dados. Isso pode ser feito com ferramentas gratuitas que fazem o mesmo.

Pesquisem sobre isso. Por exemplo: https://blancco.com/resources/blog-dod-5220-22-m-wiping-standard-method/

Mas mesmo assim, poderá haver formas de recuperar pequenas frações de dados.

Se querem realmente destruir a informação, é destruir fisicamente o disco.

Contudo, para 99.99% dos casos, um software de eliminação de dados (que basicamente reescreve zeros) é suficiente.

com um íman de neodímio de alta potência não há dados que resistam em qualquer disco rígido

Não funciona em SSDs ou unidades NVMe, para esses o recomendado Secure Erase/Sanitize mais encriptação.

Normalmente as BIOS modernas têm essa função ou até o software do fabricante do disco.

Deixei aí noutro comentario como fazer para discos rígidos normais.

Mas para SSD/NVMe recomendo este método de 3 camadas:

– Secure Erase via BIOS ou software do disco

– Encriptação (veracrypt modo AES 256

– Secure eraser via software de terceiros como o Parted Magic que é um sistema operativo que podes correr numa pen e permite fazer Secure Erase/Sanitiz a SSD e NVMe.

É preciso comprar uma pen, quando existe software a fazer o mesmo e até gratuito?

O que a pen faz é reescrever várias vezes o disco todo, onde podes usar vários métodos militares como DOD 5220.22-M.

Softwares gratuitos:

Eraser

Darik’s Boot and Nuke

Para o pessoal que quer ir mais além se a ideia é vender o disco e tem uma paranóia que pode ser recuperado pode adicionar mais uma camada de certeza, faça encriptação total do disco recorrendo a software livre como veracrypt.

Para aqueles que que acham que a NSA vai pegar no disco e recuperar tudo porque implementou uma backdoor no software específico.

Existe este método:

– Wipe (eraser) – German VSITR

– Encriptação (veracrypt modo AES 256(Twofish(Serpent))

– Wipe (Darik’s Boot and Nuke) –

US Department of Defense DoD 5220.22

Resumindo o primeiro software faz Wipe usando o método “German VSITR” é o standard militar alemão que reescreve o disco 7 vezes com zeros e um e dados aleatórios, depois encriptamos disco com 3 encriptações em cascata AES 256 + Twofish+ Serpent se um destes tiver comprometido ainda tem 2 encriptações, por final um Wipe com outro software como o Wipe (Darik’s Boot and Nuke) com reescrita do disco com o metodo militar americano DoD 5220.22 ele reescreve 3x.

Se ainda acha que alguém ainda mesmo assim teve a possibilidade de meter backdoors nestes 3 softwares diferentes então a única solução infalível é uma marreta em cima dele até o transformar em pedaços.

Para uma pessoa normal sem chapéu de aluminio, Wipe e encriptar somente com AES 256 é mais do que suficiente, sao duas camadas, garante que nunca mais dá para recuperar.

Os tempos mudaram.

NISPOM (DoD 5220.22-M): This is an older, more rigorous standard that specifies three overwriting passes:

Pass 1: Overwrite all data with zeros.

Pass 2: Overwrite all data with ones.

Pass 3: Overwrite all data with a random character pattern.

Verification: After the final pass, the process verifies that the data has been overwritten.

Modern data sanitization

The NIST SP 800-88 standard is now the preferred guidance for data sanitization and is referenced by the current NISPOM.

It provides different methods based on the desired level of security and the type of drive.

For “clearing,” NIST recommends a single overwrite pass with a fixed pattern, such as zeros, for modern drives.

Ha 15 anos atrás ainda se via muitas empresas a usar o killdisk para isso, hoje em dia todas os discos são encriptados, nem sequer faz sentido fazer nada.

O DoD 5220.22-M é mais que suficiente hoje em dia, porque encriptado e 1 passo já chega.

Se tivermos a falar de SSD/NVMe já é diferente, deixei noutro comentario como fazer.

Métodos:

Pseudorandom Data

British HMG IS5 (Baseline)

Russian GOST R 50739-95

British HMG IS5 (Enhanced)

US Army AR380-19

US Department of Defense DoD 5220.22-M (E)

US Air Force 5020

US Department of Defense DoD 5220.22-M (ECE)

Canadian RCMP TSSIT OPS-II

German VSITR

Schneier’s Algorithm

NIST SP 800-88 Clear

O NIST SP 800-88 Clear faz uma 1 passagem única de zeros ou aleatórios.

Agora o NIST SP 800-88 Purge é um método é para

Secure Erase ATA

NVMe Sanitize / Format

SCSI SANITIZE

Criptographic Erase (apagar chave de criptografia)

Resumindo até pode ter 30 anos o método é o mesmo escrever 0 e 1 ou random data.

Aproveito para perguntar se o velhinho “dd” não fará o mesmo em múltiplas passagens

Duvido que com uma passagem a escrever zeros em todos os setores, alguém consiga recuperar dados após. Além disso, qualquer um de nós não terá segredos militares no PC, digo eu…

Dizes mal, tens perto de uma dezena de empresas em PT com contratos de defesa para alguns governos, até para o pentágono.

Lógico que obedecem a regras de encriptacao de dados, mas não afirmes que nenhum de nós tem.

Nota: não sou um desses, não tenho nada relacionado com defesa nem trabalho com nada dessa natureza

Para quem usa Windows o diskpart também faz isso.

Passo 1: Abrir linha de comandos com privilégios de administrador.

Passo 2: Digitar “DiskPart” Enter.

Passo 3: Liste todas as unidades em seu PC usando o comando “list disk”

Passo 4: Usar o comando “select disk 1” (atenção substituir ‘1’ pelo número de disco a apagar)

Passo 5: Digite o comando “clean all” e Enter.

Este processo escreve 0 em todos os sectores, e é demorado…

Para “destruir totalmente discos rígidos antigos” é usar berbequim ou rebarbadora nos HDD e martelo nos SSD. Por outro lado se estivermos a falar apenas em destruir os dados permanentemente então também existe software especializado, haja tempo e paciencia especialmente nos HDD.