Depois da PSN e do XBox Live o alvo do ataque é a rede Tor

Foi ao final do dia de ontem que o grupo Lizard Squad dirigiu um ataque de DOS contra as redes das plataformas de jogos da Sony e da Microsoft.

Foram várias as horas que esses serviços estiveram inacessíveis ou com problemas de utilização, tudo graças ao ataque que estava em curso.

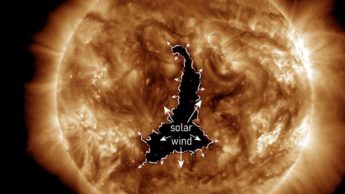

Mas o grupo Lizard Squad virou agora a sua atenção contra outro alvo. Desta vez é a rede Tor que está sobre ataque, numa tentativa de a controlarem.

A rede Tor permite que seja utilizada a Internet sob uma capa de anonimato que permite que qualquer utilizador navegue sem que seja conhecida a sua identidade.

Mas o grupo Lizard Squad resolveu agora virar todos os seus recursos contra esta rede e pretende controlá-la, conseguido assim quebrar a sua forte anonimização.

O ataque foi anunciado via Twitter, local onde normalmente revelam os seus actos e quais os seus alvos. Num simples Tweet revelaram que deixaram de estar interessados nas redes PSN e Xbox Live, virando os seus esforços contra a rede Tor.

To clarify, we are no longer attacking PSN or Xbox. We are testing our new Tor 0day.

— Lizard Squad (@LizardMafia) 26 dezembro 2014

Segundo algumas informações, os alvos deste ataque são os relays da rede Tor, estando já sob controlo do Lizard Squad mais de 3000, o que representa quase metade dos 8000 disponíveis.

Ao controlar estes relays os atacantes vão conseguir seguir o rasto dos utilizadores, conseguindo saber com grande detalhe a origem dos utilizadores e a sua identidade.

Ficará assim quebrada a anonimização da rede Tor e inutilizada a sua utilidade para todos os que a querem usar.

O grupo Lizard Squad tem estado particularmente activo neste final do ano. Depois de ontem ter causado estragos grandes nas redes da Sony e da Microsoft, é agora a vez da rede Tor a ser a vítima deste grupo de hackers.

Este artigo tem mais de um ano

Quem usa a rede TOR para ficar anonimo, vai deixar de o ser.

Se esta equipa de hacker consegue, imaginem a CIA ou qualquer entidade.

QUem usa TOR desengane-se se acha que é anonimo.

Só os “totos” acreditam em anonimato na net…

provavelmente alguem ja descobriu como quebrar a criptografia do tor so que nao fala pois ela tembem usa o tor.

e se tentarem fazer alguma coisa contra o tor alguns usuarios que realmente entendem de programaçao ira fazer alguma coisa para parar isso.

OBS: la existem virus mais cabulosos que os virus da superficie

Claro que quase todas as agências de segurança monitorizam os pontos de passagem e de saída… por isso quando querem mesmo apanhar alguém fazem-no com relativa facilidade. E se não o fazem mais vezes é porque normalmente querem manter a capacidade de espiar e tal como na segunda guerra mundial em relação à encriptação da máquina alemã ENIGMA só fazem operações quando podem ter uma desculpa credível para ter conseguido essa informação de outra forma que não comprometa tudo… de outra forma os cartéis de droga, embaixadas e outras deixam de usar o TOR e arranjam outro esquema qualquer que não é monitorizável (pelo menos facilmente)… na realidade à muito que pelo menos os criminosos contratam ou tornam-se eles mesmos especialistas em programação para implementar sistemas que nenhuma agência consegue quebrar porque simplesmente os criminosos controlam tudo e nada é deixado para terceiros. A encriptação e outras técnicas à muito que são conhecidas por serem inquebráveis se bem aplicadas… e estes criminosos tem os recursos e meios humanos para testar as suas técnicas… se virem que os meios usados foram quebrados alteram tudo de novo… muitas vezes provavelmente mudando de programadores e chefes que pudessem ter acesso à informação usada nos testes de confirmação de segurança… porque pode ser falha na tecnologia, pessoas ou uma combinação de ambos e na dúvida despacham todos se necessário for. Acabam sempre por ser apanhados na mesma, mas enfim… a maldade é assim.

UIIII , Que medo !!!!

Estes gajos só querem fama. Se tivessem princípios até os apoiava, mas eles atacam sem razão nenhuma!

Pois nao tou a ver a razao para tarem a fazer isso. Pessoas com esse tipo de “skill” deviam pensar em fazer algo melhor em vez de de passar o tempo nisso ao quanl nao ganham nada

O pior que ganham, eles subornam as redes que são hackeadas para que possa voltar ao ar e etc.

Atacar a rede TOR é legítimo, e é bom que continuem a fazê-lo! Porque as agências de espionagem já o fazem à décadas… enquanto os parolos conseguirem atacar quer dizer que para as agências de espionagem será muito mais fácil, pois (todas) terão sempre muito mais dinheiro e recursos humanos que esses parolos. Quando os parolos não conseguirem de forma nenhuma infiltrar-se e atacar o sistema é a altura de começar a acreditar que é possível que o TOR seja de facto uma alternativa viável de privacidade em circunstâncias específicas e com cuidados extremos.

é muito dificil conseguirem identificar todos os utilizadores tor.

e de certeza que é mais seguro usar a rede tor para o efeito de anonimato do que não usar 🙂

Sim mas quem usa TOR acede a conteudo completamente ilegais, e sim, é daqueles para Saco.

Especialmente os jornalistas em países como a China, Irão, and so on.

é muito dificil conseguirem comprometer todos os relays , logo é muito dificil identificar todos os users.

e com certeza é mais seguro usar TOR para anonimato do que não usar 🙂

esta gente diverte-se a impedir as pessoas de fazerem o que querem..ficar em casa para jogar e tudo em baixo..

que crianças tristes

Maps Attacks Real-Time

– http://map.ipviking.com/

– http://www.digitalattackmap.com/

– http://cybermap.kaspersky.com/

– http://map.honeynet.org/

Isto não são hackers, hackers têm ética, coisa que parece faltar a este grupo.

Quanto aos ataques à rede TOR, a NSA agradece.

são blackhat hacker = crackers . também fazem falta , pois sem eles não conheciamos metade das vulns que conhecemos hoje 🙂

E achas que a NSA precisa desses “tipos” para entrar na rede Tor? Santa inocência…

Na rede Tor existem terroristas, estripadores, gente do piorio. Conheco uma pessoa que fazia streams a matar animais ao vivo para outros verem. E ha quem faca isso mas com pessoas…e a tristeza da rede TOR

e achas que por causa dessa escumalha o resto do mundo é obrigado a perder o direito á privacidade?

essa Escumalha com ou sem TOR continua a fazer essas m**das

Em Portugal pode ir ver matar animais ao vivo nas arenas de touradas em alguns locais do país, nomeadamente Barrancos… logo não é preciso usar TOR… mais até… podiam fazer transmissão em direto de lá que ninguém os ia lá prender! Que seja um crime perante as leis do Criador é outra conversa… se sonhassem o que lhes espera nem sonhavam com isso… quanto mais praticar, mas também já não está muito longe o tempo em que tais nulidades (que já nem são) humanas desaparecerão.

para entrar na rede TOR só precisas do torbrowser 🙂

Na verdade nem é preciso em teoria o TOR Browser, pode usar-se: https://tor2web.org onde basicamente se substitui .onion por .tor2web.org e já dá para aceder a alguns web sites… alguns, porque por exemplo não dá o Facebook e muitos outros… normalmente completamente ilegais. Não dá porque quem quer que esteja a prestar o serviço bloqueia explicitamente tal… mas a tecnologia de conversão existe.

Mas sem o Tor Browser a privacidade passa de pouca a nenhuma.

Estudo criptografia e a minha tese debruça-se sobre o TOR. Podes dar-me o teu contacto para trocarmos impressões? É que se sabe do que fala, é dos poucos. Estou a meio da tese e posso discordar da tua opinião. Santa inocência mesmo…

Basta pesquisar as notícias em que o FBI fechou servidores que estavam apenas acessíveis pelo TOR. Supostamente porque cometeram um erro qualquer no captcha que revelava o IP… o problema é que não havia problema nenhum com o captcha… a isso se chama “lançar areia para os olhos” é mais ou menos o que fizeram na segunda guerra mundial com as mensagens encriptadas que apanhavam dos alemães (que usavam a máquina ENIGMA), só quando podiam arranjar desculpas que fossem credíveis é que usavam a informação.

As agências secretas com certeza que colocaram milhares de servidores intermediários e de saída no meio de alguns poucos legitimamente independentes… cujo o tráfego eles monitorizam através dos diversos pontos de passagem nos EUA, UK, Luxemburgo e de infiltrações nos diversos operadores de Internet mundiais. É preciso relembrar que só a NSA tem um orçamento anual de aproximadamente 75 mil milhões de dólares… eles tem orçamento para colocarem centenas de milhares de servidores TOR online se quiserem… e provavelmente quiseram… ah! e se quiserem podem fabricar eles mesmos, nem tem de dizer a ninguém.

A estimativa de quando recebe a NSA é variável, pois também já vi que dizem ser 10 mil milhões de dólares ou 52,6 mil milhões… é difícil de saber pois o orçamento é secreto, e deve estar escondido naquelas rubricas do orçamento de defesa com nomes que não significam coisa alguma a não ser uma fachada.

Caro Blah, não é assim que se processa. Isso aconteceria se houvesse um gigantesco número de exit nodes da parte deles, há um rácio calculado que mostra quando seria possível arrecadar toda a informação.

Mas não, isso é o básico dos básicos, em termos criptográficos, os exit nodes são ligados de uma determinada forma, um exploit foi detectado há semanas, onde authority directories foram largamente comprometidos, isso significa que massivos clusters de exit nodes, estão comprometidos. Houve intervenção física nestes clusters.

A estratégia que anuncias, é utópica devido aos algoritmos que não permitem esse tipo de controlo num ambiente real. As assinaturas dos relays são únicas, o controlo de 5 delas por expirar permite aos atacantes fazer ligações desejadas.

free net == tor.

ty tor

Se eles querem invadir a rede tor deixem a psn em paz

Já deixaram… aparentemente aceitaram umas contas premium do MEGA… não sei se venderam-se assim tão barato, se é publicidade ao MEGA, uma desculpa para pararem antes de terem a polícia à porta, ou outra coisa qualquer.

Escusado será de dizer que a polícia já terá mais uma desculpa para mandar a baixo o MEGA… apoiam os criminosos e blá blá blá.

O Tor Project já há dias que publicou no seu blog um comunicado em que diziam estavam à espera de um ataque por estes dias, e que já estariam a tomar a devidas precauções para minimizar os riscos de segurança.

Aliás, quase que me atrevo a perguntar: Qual ataque?

É que tem estado tudo normalíssimo por lá. Nem sequer em forums ou blogs se debatia (ou debate) esse assunto.

So falam da Lizard Squad e o que vão fazer mas será que ainda ninguem descobriu de onde são os tipos?

lizard squad attacks tor network and failed to compromise! 🙂

http://www.techworm.net/2014/12/lizard-squad-attacks-tor-network-failed-compromise.html