ESET Secure Authentication em teste: 2FA em qualquer empresa

A autenticação de dois fatores (ou 2FA, iniciais de “2 Factor Authentication”) é frequentemente usada em muitos dos nossos serviços e aplicações pessoais, sendo uma camada de segurança essencial na proteção da nossa informação.

Nesse sentido, quisemos experimentar um software que desse resposta a nível empresarial, sobretudo num mundo em que a utilização de passwords prova ser cada vez menos segura e o número de ataques está a crescer exponencialmente. Vamos conhecer melhor a ferramenta ESET Secure Authentication.

Neste teste, simulámos um cenário de uma Pequena e Média Empresa com necessidades de proteger os seus sistemas e utilizadores ao nível de acessos e ligações remotas, bem como aplicações empresariais mais usadas no dia-a-dia. O software utilizado foi o ESET Secure Authentication (ESA).

Os desafios simulados foram os seguintes:

- 1) Reforço da segurança de máquinas de trabalho da “nossa empresa” durante a autenticação local do Windows;

- 2) Reforço da segurança dos acessos VPN da “nossa empresa”, decorrentes dos constantes acessos à infraestrutura por parte dos colaboradores em regime de teletrabalho;

- 3) Reforço da segurança dos acessos a ambientes de trabalho remotos via (RDP) e aplicações Microsoft: Outlook Web Access.

Instalação do ESET Secure Authentication

Começámos por executar o ficheiro de instalação disponível no website da ESET no nosso servidor de testes com a versão Windows Server 2019.

A instalação é bastante simples e permite escolher quais os serviços em que pretendemos implementar a autenticação de duplo fator (Windows Login, RADIUS Server para proteção VPN, Remote Desktop, Authentication Server, Microsoft Sharepoint Server, Microsoft Dynamics CRM, Microsoft Exchange Server, entre outros disponíveis).

No final da instalação surgirá uma mensagem indicando que o software se encontra instalado, mas que será ainda necessário configurar o mecanismo de autenticação, algo que é feito a partir da consola de gestão web.

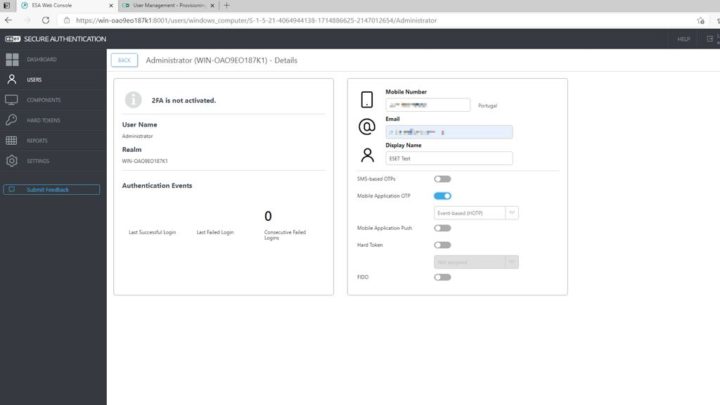

Reforço da autenticação: Login Windows

Quisemos adicionar mais uma camada de segurança aos portáteis dos “nossos colaboradores” dado que estão em regime de trabalho híbrido e a perda ou roubo dos equipamentos pode ser uma realidade. O processo é simples, bastando selecionar a opção COMPONENTS, escolher as máquinas de trabalho que queremos proteger, quais são os utilizadores que deverá ser pedida uma OTP (one time password) e de que forma é que ela será gerada.

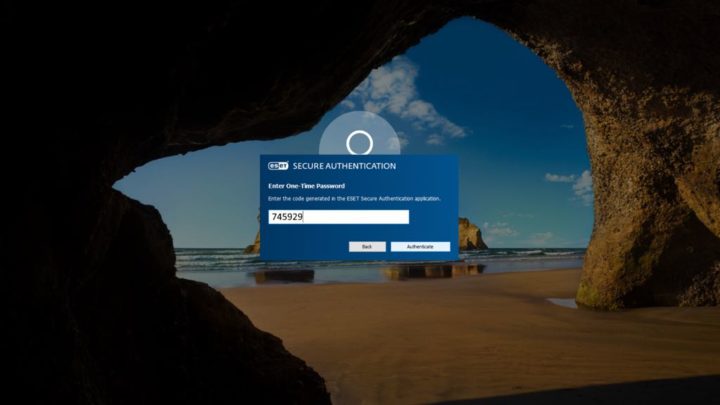

Escolhemos a opção mais simples e prática, que consiste na utilização de uma app móvel que gera códigos – neste caso a app ESET Secure Authentication para Android, disponível na Play Store. Quando reiniciámos o computador foi pedida a chave temporária e foi só ir à aplicação ver o código OTP composto por 6 númenos e colocar no ecrã de login.

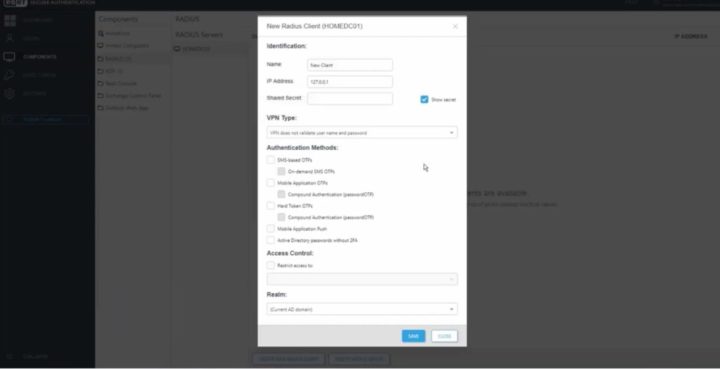

Reforço da autenticação: VPN

Esta era um desafio importante para o nosso teste dado que as redes VPN são de extrema importância para as empresas e representam um enorme vetor de risco, sobretudo em contexto de teletrabalho. A implementação da autenticação de duplo fator com o ESET Secure Authentication com um firewall, UTM ou servidor VPN, é bastante simples porque utiliza um servidor RADIUS para autenticação. Para isso, bastou indicar o endereço de IP do servidor VPN e introduzir uma secret key para que ambos possam comunicar.

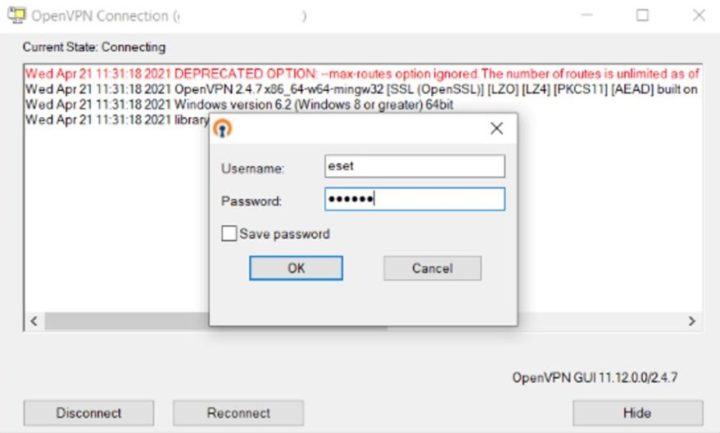

Posteriormente, escolhemos o método de autenticação que os utilizadores do Active Directory irão usar no cliente VPN quando fizerem a ligação. É necessário ainda configurar o servidor VPN para que consiga comunicar com o servidor RADIUS do ESET Secure Authentication. Para esta simulação, utilizámos o acesso VPN através do OpenVPN numa solução UTM da Untangle NG Firewall.

Já com o cliente OpenVPN instalado noutro computador (utilizador remoto), autenticamo-nos com o nome de utilizador normal de Active Directory e colocámos no campo da password o código OTP (One-Time-Password). Código gerado no nosso smartphone através da app ESET Secure Authentication. O acesso foi estabelecido sem problemas e com segurança do duplo fator de autenticação, o que significa que mesmo que alguém saiba a nossa password nunca conseguirá aceder porque não tem o segundo fator de autenticação.

Reforço da autenticação: RDP

Neste penúltimo cenário, quisemos garantir o duplo fator de autenticação nas nossas ligações RDP. Novamente o processo de configuração é efetuado através da consola web do ESET Secure Authentication, bastando localizar o utilizador da AD que queremos configurar. É necessário assegurar que os utilizadores da AD possuem um número de telemóvel configurado na sua conta. De seguida, devemos escolher na consola ESA (ESET Secure Authentication) qual o modo de receção das notificações de autorização quando for feito o acesso RDP.

Neste caso, voltamos a escolher via OTP, podendo ter escolhido ainda opções como SMS, Push Notifications, email, entre outras. Quando salvamos, temos a opção de enviar para o telemóvel do utilizador um link para descarregar a aplicação ESA com a configuração de aprovisionamento. No menu COMPONENTS é possível verificar que temos o nome do servidor que estamos a proteger para acessos com dupla autenticação. Depois de feita esta breve configuração fomos testar de modo a verificar a presença da janela do ESA para a introdução do código OTP.

Para testar, abrimos a aplicação ESA no smartphone e geramos um código OTP que usámos como password da AD, juntamente com o nosso nome de utilizador. Neste exemplo, poderíamos também ter autenticado com as credenciais normais e aprovar a autenticação mediante uma confirmação numa notificação push no nosso telemóvel.

Reforço da autenticação: Outlook Web Access

Para testar, fizemos um acesso ao Outlook Web Access para verificar a interação com a solução da ESET. O processo de autenticação foi semelhante ao de RDP, autenticando-nos com sucesso através do nome de utilizador e código OTP. Um fator de segurança muito importante neste tipo de aplicações já que estas contêm dados de negócio sensíveis das empresas.

Conclusão

Esta solução destaca-se pela simplicidade de instalação e configuração tanto ao nível da administração como do utilizador final. A solução garantiu máxima eficácia em todos os cenários que testámos e acrescentou a camada de segurança adicional que gostaríamos de ver implementada.

Eis as principais vantagens que identificamos neste teste:

- Facilidade de instalação - o instalador verifica todas as dependências necessárias e instala todos os componentes, incluindo o serviço RADIUS;

- Utiliza a sua própria consola de gestão web;

- Múltiplas formas de autenticação (OTP via SMS, aplicação mobile ou email, Push Authentication, FIDO, Hard Token, entre outras);

- Funciona com smartphones iOS e Android;

- Reforça a autenticação em serviços de ligação remota, como VPN e ambientes de trabalho locais (acesso ao PC físico) e ambientes de trabalho remotos (ex.: RDP);

- Reforça a autenticação em aplicações empresariais nativas Microsoft;

- Integração com Office 365, Google Apps, Dropbox e outros, através de ADFS 3.0 ou SAML;

- Disponibilidade de API/SDK;

- Documentação e suporte telefónico técnico em português.

Ficámos surpreendidos com a simplicidade de todos os processos envolvidos neste teste. Desde a instalação do servidor, configuração e distribuição de aplicações. Gostaríamos de ver esta solução com gestão totalmente baseada na cloud (as a service).

Contudo, verificámos que a solução não requer muitos recursos ou conhecimentos para implementar e manter on-premises.

Consideramos essencial a implementação de uma solução de 2FA em qualquer organização que compreenda os riscos de utilização de passwords fracas, falta de gestão das mesmas ou o risco de roubo de credenciais.

Caso pretendam testar esta solução empresarial podem solicitar uma versão de teste à ESET Portugal através do seu website.

Este artigo tem mais de um ano

Em casa de ferreiro, espeto de pau. A ESET comercializa software 2FA, mas no portal My ESET não tem essa opção de segurança adicional para os seus clientes.

No OWA do Exchange, on-premises ou cloud?

Who cares? Com Microsoft Authenticator gratuito para que serve isto?

Ainda se fosse para usar algo como o duo..

I care, a lot.

Preferes usar esta porcaria a usar authenticator ou MFA?

Not me.

Isto é uma implementação de MFA em sistemas que não o dispõe nativamente.

Falas do “Microsoft Authenticator gratuito” mas isso é apenas a aplicação cliente, não é a infraestrutura que está por trás que aceita os códigos gerados pela autenticator, seja ele qual for.

Perguntei ao autor do artigo se me confirma se é Exchange On-Prem, pareceu-me que sim… O que me leva a uma pergunta adicional que é se para além do OWA o ESET tb suporta os restantes protocolos pelo menos o MAPI, EWS e EAS pois duvido que cubra os tradicionais POP/IMAP/SMTP, ficaria surpreendido se o fizesse.

Só precisas de ADFS para usares o microsoft authenticator on-prem, a grande infraestrutura são 2 VMs adfs + 2 WAP + 1 AADC? Em 4 horas levantas isso.

Em 30 minutos instalas e fazes o deploy de ESET Secure Authentication em qualquer micro ou PME portuguesa…. 😉

Uau, e segurança ?

Qual é a dúvida acerca da segurança? Tentar ser mais objetivo…

Esta é uma aplicação muito interessante para âmbito empresarial, com uma consola para gerir os endpoints e com muitas outras funcionalidades que outras soluções de consumo não permitem fazer. Vou pedir um trial para experimentar na minha empresa.

duo.com, é o que empresas a sério usam.

Já usei e não gostei. Obrigado pela sugestão.

Cisco Duo e Okta são os melhores do mercado, estão a anos luz da concorrência em segurança, funcionalidades e integrações, se não gostas mais nenhum vai sequer chegar aos calcanhares, mais vale assumires que não percebes muito disto e pedires ajuda a alguém que perceba em vez de enfiares a tua empresa num cancro da ESET.

YATH (Yet Another Troll Hater) … pode ser que surja uma vacina 😀

Logico, não sou a favor de se brincar com segurança, abomino tudo o que venha destes fabricantes, ESETs, KAS, Pandas, vai tudo dar ao mesmo. Até me dou ao luxo de recusar mcafee, por isso imagina..

Zé Fonseca, já vi que dominas a cena da cyber-security. Boa sorte para os clientes que possas aconselhar ou empresas que possas gerir em termos de

… de ciber-segurança. 🙂