Sabe se o seu dispositivo está vulnerável ao BlueBorne?

A descoberta do BlueBorne veio tornar pública uma das falhas de segurança mais graves dos últimos meses. Ao todo são perto de 8 mil milhões os dispositivos que estão vulneráveis, com muitos a não terem a possibilidade de serem atualizados.

Apesar de estarem já a ser disponibilizadas atualizações para corrigir esta falha, é importante haver uma validação de que o problema poderá ainda estar presente. É aqui que entra o BlueBorne Vulnerability Scanner, que vos pode ajudar.

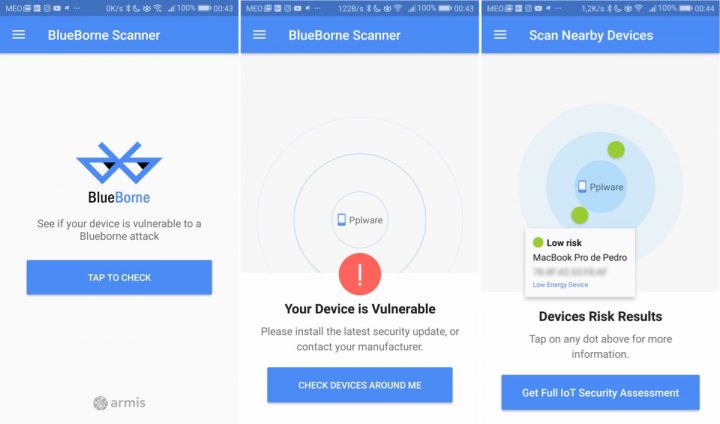

Esta aplicação, que tem uma interface minimalista e muito simples, foi desenvolvida pela armis, a empresa que descobriu a falha, e consegue ter um papel duplo no meio do despiste deste problema.

O que lhe oferece o BlueBorne Vulnerability Scanner

Em primeiro lugar permite detetar se o BlueBorne está presente no dispositivo Android onde está a correr e em segundo lugar permite detetar dispositivos vizinhos onde a falha está presente.

A primeira validação aparenta ser feita apenas com a verificação da versão do Android e da atualização de segurança. Não parece existir qualquer teste ao Bluetooth, uma vez que o teste pode ser feito com este componente desligado.

A segunda é mais precisa e mais informativa, e usa o Bluetooth para testar dispositivos nas proximidades. O "radar" mostra os dispositivos com uma escala de cores, para mostrar o grau de severidade da falha. Para além do tipo de dispositivo, é também mostrado o endereço do hardware, para uma mais fácil identificação.

O que é o BlueBorne

Este ataque funciona pela da exploração de falhas no protocolo de comunicação usado no Bluetooth e permite a injeção de código malicioso nos dispositivos, graças às elevadas permissões que estes dão ao Bluetooth nos seus sistemas. É um ataque que decorre de forma completamente silenciosa, permitindo depois o controlo da máquina.

O pior do BlueBorne é que se propaga entre equipamentos apenas por proximidade e de forma silenciosa e sem controlo dos utilizadores. Estes nem se chegam aperceber de que estão infetados e que estão a atacar outros dispositivos.

A única forma de conseguir mitigar a falha e de garantir proteção é desabilitar o Bluetooth e aplicar todas as atualizações já disponíveis para os diferentes sistemas operativos.

Saiba mais sobre o BlueBorne

BlueBorne Vulnerability Scanner

Este artigo tem mais de um ano

Uma questão: em um módulo arduino de bluetooth o problema pode ser corrigido? Basta atualizar a biblioteca no arduino? Por exemplo o módulo HC-06 é confiável ou o problema poderá persistir até à produção dos novos módulos?

Segundo o que li, é apenas uma questão de software. Nao tem nada relacionado com hardware. Portanto, basta atualizar o código ou aplicação que usa o bluetooth, para uma versao que tenha isso corrigido. Nao sei como funciona o arduino em questoes de software e updates mas nada que talvez um pouco de pesquisa em foruns relacionados com o tema, nao consigam resolver essa questao.

Isso não vale de muito, a única coisa que essa app avalia é a variável ro.build.version.security_patch em /system/build.prop que tem a indicação do security patch, o problema é que esta variavel é facilmente alterada por qualquer ROM dev inclusive algumas OEMs fazem-nos sem aplicar os security patches.

Para comprovar basta alterarem esse valor para 2017-09-01 e correr a aplicação… Resumindo, vão haver muitos equipamentos com essa falha e a aplicação a dizer que estão seguros.

Tens a parte principal em que avalias os dispositivos que estão ao teu redor.

Que é o mesmo que ligar o Bluetooth e procurar dispositivos, mas sim com a aplicação tens uma UI toda bonita, depois vais até aquele documento que ninguém lê, com o nome “Terms & Conditions”

– Third-party disclosure: Do we disclose the information we collect to Third-Parties? We sell, trade, or otherwise transfer to outside parties your name, any form or online contact identifier email, name of chat account etc., phone number.

Oh pa, vou entao manter-me bem longe dessa app.

Está tudo vulnerável. A entidade europeia da saúde deveria mandar abater imediatamente todos os equipamentos contaminados ou passiveis de serem contaminados. Isto é epidemia, é pior que a gripe das aves. A Europa te quem tomar uma titude.

* e subsidiar entidades que fiscalizem tanta a população como as entidades competentes de abater os equipamentos. E já agora também uma entidade que fiscalize as entidades que fiscalizam!

O meu Arch Linux já actualizou o BlueZ eliminando esta vulnerabilidade! (verifiquei instalando esta app no meu One Plus)

Fizeste bem instalar a app

IOS de 10 pra cima também não é vulnerável

so ataca androids ?

Não. Ataca tudo o que tenha BT e não tenha sido corrigido. Por acaso no iOS já foi corrigido.

Já agora fica aqui o link:

https://www.bleepingcomputer.com/news/security/blueborne-vulnerabilities-impact-over-5-billion-bluetooth-enabled-devices/

Instalei esta App no dia que o Pplware noticiou, e até ao dia de hoje (19 às 19h15) atualizou 2 vezes.

O meu dispositivo (BQ U Plus security patch 1 de agosto 2017) após check esteve vulnerável, mas na ultima atualização na hora mencionada anteriormente, dá como o dispositivo está seguro.

Será que é confiável o resultado?

Atualizada a APP hoje às 12h05, e depois de fazer check, o meu tlm já se encontra de novo vulnerável