Companhia aérea não atualiza o Windows há 32 anos e “safou-se” do bug da CrowdStrike

Os especialistas em segurança dizem que os dispositivos protegidos são os que têm as últimas atualizações do hardware e software. Foi aqui que a Southwest sorriu. A companhia aérea não atualiza o seu Windows há 32 anos e passou-lhe totalmente ao lado o catastrófico problema derivado da ação do software CrowdStrike no sistema operativo da Microsoft.

Se está a funcionar bem, não mexas

O velho mantra diz-nos para atualizar para a versão mais recente do nosso sistema operativo, evitando assim quaisquer falhas de segurança. Sim, o mantra ficou seriamente comprometido após o acidente do CrowdStrike na semana passada. Praticamente todas as companhias aéreas nos EUA foram afetadas, à exceção de uma que se aguentou contra todas as probabilidades. Curiosamente, fê-lo com um sistema operativo com 32 anos.

Na passada sexta-feira, quase todos os voos nos EUA foram interrompidos depois de o sistema CrowdStrike ter caído. Tal como referimos, não foram apenas as companhias aéreas, o efeito borboleta de uma atualização causou o caos em hospitais e pequenas empresas em todo o mundo.

Seja como for, este bug acabou por desvendar e demonstrar as fragilidades dos aeroportos, mesmo que haja uma companhia nos EUA que esteja à parte deste problema, a Southwest Airlines, a quarta maior companhia aérea do país.

Windows com 32 anos sem bug do sistema CrowdStrike

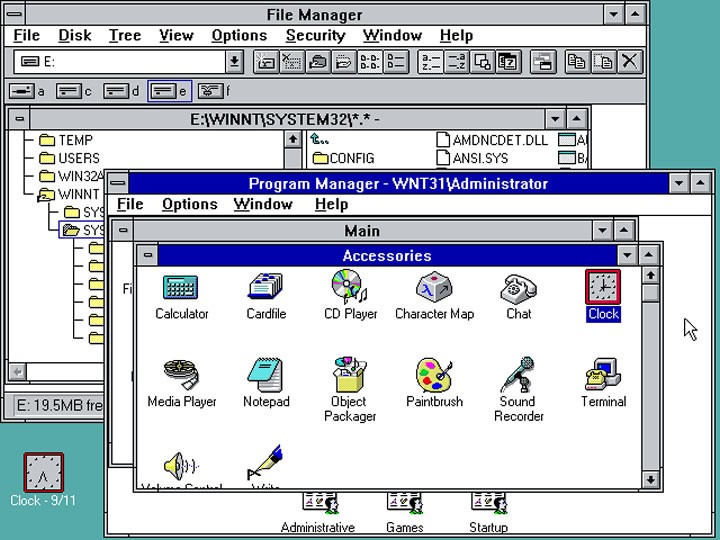

Por vezes falamos em empresas e organizações que ainda usam disquetes, em processos até críticos. Na verdade, o que vemos agora estará melhor, mas não tanto assim. Os aviões desta companhia aérea utilizam o Windows 3.1, uma versão do famoso software da Microsoft de há três décadas (há 32 anos, para ser exato). Sim, a maioria dos sistemas da empresa são baseados no Windows 95 e no Windows 3.1.

A razão que provavelmente levou à utilização segura do Windows 3.1 parece bastante clara. O sistema operativo, lançado em 1992, já não recebe quaisquer atualizações. Por isso, quando a CrowdStrike enviou a atualização defeituosa a todos os seus clientes, a Southwest não foi afetada (porque, no fundo, não recebeu qualquer atualização). É uma situação que tem tanto de cómica como de real e benéfica para a empresa.

Assim, enquanto dezenas de companhias aéreas foram afetadas e tiveram de imobilizar as suas frotas porque muitos dos seus sistemas de base se recusaram a funcionar (sistemas que incluem a programação dos pilotos e da frota, os registos de manutenção, a emissão de bilhetes...), felizmente para a Southwest, a “não atualização” não afetou os seus sistemas, garantindo que tudo no ar permanecesse seguro e sob o controlo dos seus pilotos.

Não, esta não é a única, há mais a utilizar Windows 3.1

É verdade que a Southwest não é a única que não está a utilizar o Windows há “algum tempo”. Outras empresas, como a UPS e a FedEx, também não tiveram problemas com a interrupção do CrowdStrike porque estavam a executar partes essenciais do Windows 3.1.

Não foi só o Windows 3.1 que ficou ao largo dos problemas. Outro exemplo, também dentro da mesma empresa, diz-nos que o Windows 95 também não teve qualquer bug e continuou a suportar o sistema de planeamento de pessoal da Southwest.

Para os mais velhos, seguramente saberão que o Windows 95 é um sistema operativo “mais recente” (cerca de três anos mais velho do que o Windows 3.1), mas antigo em comparação com a tecnologia atual. De facto, muitos funcionários da companhia aérea já se tinham queixado desta situação.

Já foi resolvido o problema do CrowdStrike nos Windows mais recentes?

Segundo reportou a Microsoft, a causa principal do problema foi corrigida. No entanto, pode levar dias até que tudo seja reposto.

O CEO Satya Nadella comentou sobre o problema de rede:

Estamos cientes deste problema e estamos a trabalhar em estreita colaboração com a CrowdStrike e com toda a indústria para fornecer aos clientes orientação técnica e suporte para que os seus sistemas voltem a ficar online com segurança.

Uma coisa parece certa, se a Southwest pensava em atualizar finalmente os seus sistemas para um Windows atual, poderá não ser já. Isto porque a velha e sábia frase "se funciona, não mexas", parece estar ainda em dia!

Leia também:

Este artigo tem mais de um ano

Bem, lembrem-me para nunca viajar nessa companhia…um sistema sem actualizações de segurança há tantos anos é um risco de segurança, tudo bem que funciona mas…

😀 atenção que não é a única 😉

Ou não…

Se for intranet sem qualquer ligação ao mundo exterior diria que está tudo bem.

Risco de segurança como? nos “(sistemas que incluem a programação dos pilotos e da frota, os registos de manutenção, a emissão de bilhetes…)??

Uma coisa é viajar e outra é gerir.

Isso é mesmo falar sem conhecimento de causa, se soubesse, a quantidade de coisas que usa e o backgroud é softwares de há mais de 30 anos a funcionar então nem saia de casa…

Nem sempre o ultimo grito quer dizer que está seguro… e agora esta ultima aventura mostrou isso mesmo, o caos que fez uma mera actualização.

Ok, por um lado, em equipa que ganha, não se mexe. Mas sistemas destes não deveriam “saltar” de uma geração para outra. Deveriam ter evolução contínua. Custa-me a acreditar que façam “tudo” no windows 3.1. Devem ter 2 máquinas para cada pessoa ou andar com desktops virtuais a correr no windows 10. Já ví isso tantas vezes. Mas fico de pé atrás. Sistemas com 30 anos ligados numa rede não deve ser assim tão difícil de “mexer”. Deve ir correndo bem porque os hackers estão na frente da tecnologia e não na retaguarda, mas mesmo assim…

Então o que hão-de dizer as companhias de seguros, bancos e demais empresas que em Portugal e no mundo ainda usam AS400.

Não há melhor segurança que a ignorância

Vais dizer que é mentira não é?

Provas?

Se funciona e cumpre com os requisitos do negócio, se se conhece todas as limitações de usar este sistema operativo e o negócio funciona na mesma, para quê mudar? Quanto custa a mudança? Qual o ganho?

+1

Se funciona perfeitamente, não vale a pena mudar.

Esses sistemas antigos são utilizados praticamente dentro dos aviões que foram construídos nessa época e as disquetes são para fazer atualizações importantes ao controlo do hardware e informações de voos. Os sistemas só não foram atualizados porque seria demasiado caro trocar e atualizar o hardware dos aviões e reprogramar tudo com sistemas novos. Se funcionam e raramente falham, mais vale não mexer!

Isto não tem nada ver com os sistemas usados nos aviões. Mas sim nos “sistemas que incluem a programação dos pilotos e da frota, os registos de manutenção, a emissão de bilhetes…”

Há algum tempo vi que os aviões são atualizados ou realizadas manutenções a mesma, mas com suportes antigos. Não há cá nada de atualizar via USB, Wifi, etc. É a velha disquete, tornando-os seguros, ainda que pareça ser estranho.

Safou-se por agora é uma vez que foi notícia, vai se tornar num próximo alvo.

E até conseguem jogar ao Prince of Persia versão disquete arj.

Não foi por utilizarem o windows 3.1 que ficaram imunes… se tivessem o windows 10 mas não utilizassem o CrowdStrike também não seriam impactados

+1

Para além de ser assustador ver o pessoal a dizer “se funciona não mexe” (que de certeza que não estão na área do IT ou ciberseguranca), todo o artigo dá a entender que este foi um problema da Microsoft. Não foi… @Vitor M. Esta atualização, ao contrário da insinuação acima, não foi de todo entregue pela Microsoft, foi uma atualização do próprio produto pela CrowdStrike.

Está errado. Foi um problema da Microsoft na forma como o Windows funciona. No macOS, por exemplo, isso não acontecia, pelas questões de proteções implementadas.

Aliás, a Microsoft alega que não pode implementar legalmente as mesmas proteções que a Apple.

“Windows com 32 anos sem bug do sistema CrowdStrike” – Não é um bug do Windows.

“Windows 95 também não teve qualquer bug” – Não é um bug do Windows.

“Já foi resolvido o problema do CrowdStrike nos Windows mais recentes?” – Again… Não é um problema do Windows.

O macOS não é um exemplo, até porque não é usado a nivel empresarial a larga escala. Aquilo que se chama “proteções”, também pode ser chamado de “limitações” que trazem os seus próprios dilemas.

O mesmo cenário em Linux também acontece, aliás como se pode constatar pelas noticias mais recentes, até aconteceu.

Portanto, não é um problema do Windows… A comunicação social portuguesa, talvez pela sua falta de professionalismo está a passar uma imagem incorreta.

A própria Microsoft fez mea culpa, mas tu, com notório desconhecimento sobre o funcionamento dos sistemas, chamas limitação a uma das preponderantes funcionalidades de segurança do macOS. Falas de falta de profissionalismo quando tens limitações sobre o assunto abordado. Òh.

https://www.youtube.com/watch?v=wAzEJxOo1ts

Parece que não percebeste, eu não queres entender. Aliás, nesse vídeo é mostrado como a Microsoft permite este tipo de atuação profunda no Windows. O que não acontece no Mac, logo, quem permite tal ação, é obviamente também culpada do incidente e por isso é que a Microsoft logo se colocou em campo.

Neste bug, o problema está na ação das ferramentas do CrowdStrike, que atuam em níveis muito profundos no Windows (como podes ver na explicação desse vídeo). No Mac, elas não podem atuar nestes níveis. O Endpoint Security Framework da Apple é um kit de ferramentas de API moderno projetado para ajudar fornecedores de segurança a criar soluções de segurança para o Mac. Este mecanismo foi introduzido no macOS 10.15 Catalina e fornece um conjunto abrangente de ferramentas e serviços para monitorizar e proteger endpoints.

A estrutura permite que os programadores monitorizem vários eventos relacionados à segurança, como acesso ao sistema de ficheiros, criação de processos e ligações de rede. Isso permite a monitorização em tempo real de atividades num Mac. Tudo isto é executado de forma a protege a privacidade do utilizador e também limita o nível baixo em que pode ser executado.

E o que disse a Microsoft?

We experienced a Storage incident in Central US which had downstream impact to a number of Azure services. This is currently mitigated, however we are still in the process of validating recovery to a small percentage of those downstream services. This was communicated to affected customers via the Service Health dashboard in the Azure portal. We are also aware of an issue impacting Virtual Machines running Windows, running the CrowdStrike Falcon agent, which may encounter a bug check (BSOD) and get stuck in a restarting state. While this is an external dependency, we are currently investigating potential options for Azure customers to mitigate and will be providing updates via the status page here: https://azure.status.microsoft/en-gb/status/ as well as our Azure portal, where possible.

A mea culpa da Microsoft percebe-se perfeitamente. Sabe-se da origem do problema, mas obviamente só teve impacto porque o mecanismo do Windows assim o permitiu.

Aliás, isto que referi é tão verdade que agora a Microsoft ataca as posições da UE 😉 para não ficar com as culpas. 😉

O Vitor também não é propriamente especialista, portanto vamos com calma. Tanto as duas empresas como os administradores de IT responsáveis por definir as políticas de grupos nos sistemas das organizações a que pertencem estiveram mal.

Mas ninguém disse que a culpa é só da Microsoft, vamos com calma. O problema está bem localizado e sabe-se agora mais sobre como conseguiu afetar dezenas de milhares de máquinas com processos críticos ao redor do planeta. Tal como diz o adágio popular, tanto é culpado quem faz, como quem deixa fazer. E estranho alguns dizerem que a Microsoft não teve culpa quando a empresa se apressou de imediato a lançar uma Microsoft Recovery Tool. Que veio corrigir da parte da Microsoft (neste caso, no Windows) o bug 😉

@Vitor M. “While this is an external dependency, we are currently investigating potential options for Azure customers to mitigate”.

https://aka.ms/CSfalcon-VMRecoveryOptions

Aqui a Microsoft diz que está a ajudar os clientes a recuperar o acesso a máquinas que estão a correr em Azure. Em Azure o acesso à consola é limitado. Perante este cenário a Microsoft teve de intervir e guiar clientes para recuperar as máquinas. Contudo, continua a não ser um problema da Microsoft.

Sim sim é, aliás, a própria Microsoft diz agora que a culpa é da União Europeia porque limitou a empresa na defesa do seu sistema, perante este tipo de ações de terceiros. Não culpou a empresa que falhou, porque sabia que estava implicada. E a empresa sabe que falhou, pois não conseguiu proteger os seus clientes deste tipo de falhas, que é da responsabilidade da Microsoft o fazer.

Volto novamente a referir que a Apple tomou uma decisão para combater este problema. Se a Microsoft também o fizesse, nada disto teria acontecido.

A Microsoft já tentou implementar uma funcionalidade, PatchGuard, no Windows Vista em 2006 para restringir o acesso de terceiros ao kernel, mas esta medida foi criticada por fornecedores de cibersegurança e dos reguladores da UE, onde inclusive a Symantec denunciou à Comissão Europeia, o que levou a Microsoft a recuar na medida.

Do mesmo modo, apenas em 2020 a Apple tomou medidas para impedir os programadores de aceder ao kernel do MacOS, que continua a não ser livre de falhas e vulnerabilidades (apesar do seu discurso induzir erroneamente que o problema fica resolvido). Além disso, a Microsoft continua impedida de tomar medidas semelhantes, em 2009 chegou a um acordo de interoperabilidade com a Comissão Europeia para permitir aos fornecedores de cibersegurança o mesmo nível de acesso que tem a Microsoft sobre o Windows.

A narrativa do Vítor (provavelmente por desconhecimento) parece ignorar toda a limitação que tornaram até ao momento inviável à Microsoft adotar qualquer outra abordagem.

É curiosa a “agenda” que dois ou três querem fazer passar, de forma oculta 😉 para desculpar o que está à vista de todos. O Bruno queria à força que a comunicação atribuísse a culpa exclusiva ao serviço CrowdStrike. Com esquemas e vídeos que, em nada, aliviam o problema estrutural. Ele existe há anos.

Depois, com a própria assunção da culpa, por parte da empresa, ao querer imputar culpas (que até podem ser legítimas) à UE, aparece o André, que traz uma retórica agora virada para a Europa e as suas políticas antimonopólio.

Mas está errado André. A lei dos mercados digitais tem poucos meses e antes disse, décadas, já o Windows tinha e tem esse problema. E não escondam para baixo do tapete 😉

A Apple resolveu, pelo menos, este tipo de problema, salvaguardando os utilizadores. A Microsoft, porque é muito caro fazer isso, não o fez.

Aliás, o André fala, mas traz uma mão cheia de nada, porque a própria Microsoft criou uma solução de segurança que é só por ela uma concorrência aos produtos de segurança de terceiros. Aliás, no passado criou a sua própria Firewall, o seu próprio antimalware e não se preocupou com a UE 😉

A sua conversa não traz nada de verdadeiro ao assunto. Apenas quer tentar esconder o problema. Shame on you 😉

O Windows, não sendo o único, funciona assim há décadas. A CrowdStrike lançou uma atualização que causou a falha súbita de milhões de comptadores, mas o Vítor considera sensato apelidar de “bug no Windows”.

Não fui eu que apelidei, na origem do problema está uma fragilidade do Windows, quem o diz é a Microsoft. Que atira (legitimidade ou não) agora a culpa para cima da UE.

Não confunda as coisas. A MS sabe que tem esta fragilidade desde sempre.

Vitor, é ok assumir erros e aprender com os outros. A tua atitude demonstra que achas ser o suprasumo da batata e por teres um blog percebes mais de informatica que qualquer outra pessoa.

Recorda-te que alguns dos teus leitores não são amadores e se calhar percebem um bodinho mais que tu. Ninguem sabe tudo, it’s ok

Quê? Estás a divagar jovem. Nunca sabemos tudo, mas quem gosta de obter conhecimento procura a melhor informação e usa-a para suportar as suas ideias, sem nunca as impor. Não queres que só porque dizes uma asneira, muitas vezes, que diga amém. Nem penses nisso.

Os leitores têm sempre a oportunidade de contrapor, educadamente, com elevação e, sobretudo, com factos. Tu estás no achismo. Para lá com isto.

O bom é partilhar conhecimento, o ótimo é discutir sobre a boa informação.

Não sei em que momento a Microsoft fez mea culpa. Foi apenas por tentar assistir na falha da CrowdStrike? Se vir alguém a ser mal tratado na rua e se eu tentar ajudar, automaticamente estou a afirmar que a culpa da injúria é minha. Lógica para que te quero. Apenas porque a Microsoft tem competência e boa intenção de ajudar não significa que se esteja a culpabilizar, mas o Vítor lá sabe.

O André acabou por dizer em cima que é o Windows que tem um problema. Agora diz que não tem um problema. Em que ficamos?

Acontecia sim, Vítor!

Todos os Sistemas Operativos, onde a CrowdStrike está instalado, necessita de estar a correr em kernel-mode. Daí qualquer erro ou bug bloqueia o sistema.

TUDO o que é executado em kernel-mode não pode ter bugs senão bloqueia o sistema. Se for em user-mode, que é o mais comum, apenas tenta fechar a aplicação.

Não. Eu explico de forma simples por que não acontecia.

Neste bug, o problema está na ação das ferramentas do CrowdStrike, que atuam em níveis muito profundos no Windows. No Mac, elas não podem atuar nestes níveis. O Endpoint Security Framework da Apple é um kit de ferramentas de API moderno projetado para ajudar fornecedores de segurança a criar soluções de segurança para o Mac. Ele foi introduzido no macOS 10.15 Catalina e fornece um conjunto abrangente de ferramentas e serviços para monitorizar e proteger endpoints.

A estrutura permite que os programadores monitorizem vários eventos relacionados à segurança, como acesso ao sistema de ficheiros, criação de processos e ligações de rede. Isso permite a monitorização em tempo real de atividades num Mac. Tudo isto é executado de forma a protege a privacidade do utilizador e também limita o nível baixo em que pode ser executado.

Portanto, num Mac este bug não seria possível.

Sim, tens razão.

https://www.crowdstrike.com/blog/crowdstrike-supports-new-macos-big-sur/

Certo mas estás a falar da génese de um SO, e a comparar um SO para desktop de um SO usado para servidores, se a Microsoft não permitisse alterações ao nível do kernel não conseguiria sequer ter 10% da flexibilidade que tem hoje em dia para servidores. São contextos diferentes e necessidades diferentes.

A Microsoft não pode ser imputável, os seu SOs funcionam assim há décadas, e não vão ser alterados porque é preciso, aqui o problema é exclusivo dos pipelines CICD da Crowdstrike e da sua gestão danosa dos OOB updates que fazem updates OOB até a grupos de produção configurados para deferred updates.

A Microsoft emitir tools de correção ou scripts é algo recorrente até para vulnerabilidades de hardware como o caso dos cpus, faz parte da responsabilidade deles ajudar os clientes a não serem afectados seja porque motivo for

Isso já extrapola o assunto, até porque foram afetadas máquinas que não são servidores. E estamos a falar na arquitetura dos sistemas.

Aliás, a Microsoft reconhece que não tem o que a Apple tem, e culpou a UE por isto 😉

Isso simplesmente não é verdade, não existe só Windows e MacOS, existem mais sistemas operativos, aliás este problema do CrowdStrike também já aconteceu de certa forma, embora mais limitada, no Linux RedHat e RockyLinux que são bastante usados em servidores, mas as implementações de segurança do Kernel limitaram o estrago, actualmente esse problema já se encontra ultrapassado em Linux em que este tipo de programas de segurança tem uma sandbox a nivel de kernel.

É como o Windows phone , já está imune ataques desde há uns anos a esta parte.

Pois está….se ainda fosse usado é que era…LOL

Eu uso. 😛

Dá para usar…mas é como pisa papeis:)

Cada um usa o q pode e tb não é assim tão pesado.

São pontos de vista, mas se esta bem não mexe, pois a evolução é boa mas também tem os seus quês. Não existe o certo nem o errado. São modelos que se aplicam e adaptam-se ou fica-se estagnado.

Não vejo mal nas duas vertentes, mas lá está são pontos de vista.

Na China o impacto disto nem se sentiu. Afinal até compensa estar sob sanções dos imperialistas.

Estamos a falar da mesma empresa que em 2022 andava a cancelar cerca de 2500 voos POR DIA muito por causa do seu sistema informático.

Este é aquele tipo de noticia apenas para publicidade a uma empresa.

Senão, vejamos:

– o Windows 3.1 não é um SO como os atuais Windows, é uma aplicação que corre em cima do SO MS Dos

– O Windows 3.1 nem se pode ligar a uma rede (Internet ou outra) , só a partir do Windows 3.11 foi possível e com muitas limitações. O que significa que mesmo que tivesse crowdstrike instalado o mesmo nunca atualizava uma máquina desligada da rede.

– o crowdstrike não é suportado no Windows 3.1, de certeza.

– no “tempo” do windows 3.1 não existiam AV a correr em tempo real, era necessário executar o AV para procurar e eliminar vírus, o conceito malware e afins só nasceu muito mais tarde.

Só para reforçar, isto só para dizer que este é aquele tipo de notícias que é só para show off e a maior parte das pessoas que o lêem fica espantada e nem vêm o “truque de magia por trás”

🙂

Só conseguiste retirar isso do artigo? É poucochinho, faltou aí mais imaginação.

Até porque o artigo, para além de falar nas consequência do bug, serve para mostrar como várias empresas, dos mais variados segmentos de mercado, ainda usam produtos obsoletos. Ironicamente passaram ao lado de um bug “moderno”. Simples a mensagem que não tiveste a capacidade de interpretar. E escrito de forma simples.

E se nao existisse a CrowdStrike, estaria tudo na realidade em risco? certamente que nao!!! A segurança de IT dá muito muito muito dinheiro!!!! Claro que existem problemas, mas estao a atingir um ponto louco, tudo em nome do dinheiro que dá e não essencialmente da dita segurança! O ideal é que todos anos se possa mudar de SO e de hardware, isso é o ideal. $$$$ para termos todos SEGURANÇA.

Esse história já foi desmentida e não passou de uma trollagem de um perfil no Twitter. A Southwest saiu ilesa porque eles são a única das grandes empresas que não usam o CrowdStrike. De facto os softwares usados pela SouthWest são antigos, porque eles simplesmente funcionam, mas os Windows são atualizados.

Sou leigo no assunto, mas tenho muito gosto pela informática, uso Windows 8.1 Embedded Industry Pro e também Linux Slackware. Confesso, sinto um prazer enorme em usar o dd if=/dev/zero of=/dev/sdx para formatar um HD com Windows, mas sempre que penso nesse incidente, me vem a pergunta: como um sistema operacional proprietário abre caminhos para uma ferramenta de terceiros tirar o controle da máquina de forma tão abrupta ao ponto de interromper serviços e derrubar todo o sistema? Não entendi e talvez nunca entenda, afinal sou leigo no assunto.