Bug com 20 anos volta a assombrar o Windows e está activo

Os problemas de segurança no Windows são recorrentes e com frequência surgem novas descobertas que revelam algumas fragilidades deste sistema. Por norma sempre que um novo bug é descoberto a Microsoft trata de o resolver e o problema fica resolvido de vez.

Mas a verdade é que foi agora redescoberta uma falha de segurança no Windows que tinha já sido revelada há 18 anos e que se julgava resolvida. O "Redirect to SMB" traz de volta uma falha que tinha sido descoberta nos finais dos anos 90.

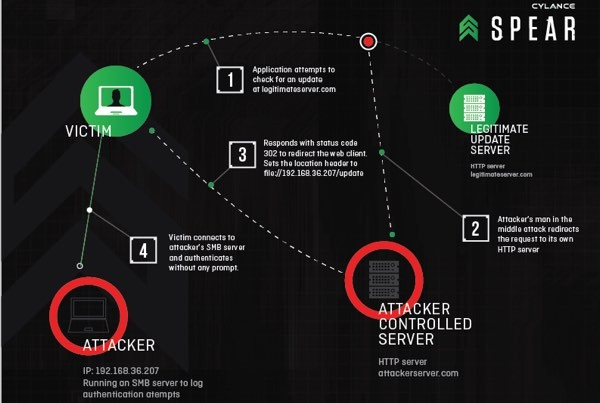

O "Redirect to SMB" é uma variante de uma falha descoberta há quase 20 anos no Windows e que permitia, através da exploração de uma vulnerabilidade do Internet Explorer e do próprio sistema operativo, recolher as palavras-passe de acesso da máquina.

Esta nova variante foi descoberta pela Cylance e faz uso da mesma falha que já antes era explorada, mas adaptada aos novos sistemas operativos da Microsoft.

Segundo a Cylance esta falha está a afectar todas as versões do Windows, desde as mais antigas até às mais recentes, incluindo o Windows 10, que ainda não foi lançado.

Para explorar a falha descoberta é necessário que o utilizador aceda a um link específico, recebido por email, o que fará depois com que o utilizador se autentique num servidor do atacante.

A partir dai o atacante tem acesso aos dados de login do utilizador, conseguindo desta forma esses dados de qualquer máquina de um utilizador que siga este processo.

Há inclusive relatos de versões que conseguem realizar este ataque sem que o utilizador clique em qualquer link, simplesmente desviando o tráfego de autenticação.

Segundo a Cylance o problema está no Windows Server Message Block, também conhecido por SMB, que tem algumas funcionalidades que ainda permitem este tipo de ataques.

Por agora esta nova variante do ataque foi apenas recriada em laboratório e não existem casos conhecidos de utilização real, o que não impede que num futuro próximo não seja explorada.

A Microsoft para já está a dar pouca importância ao problema, reconhecendo que ele existe, mas fazendo ver que existem demasiados factores a serem usados para que o mesmo possa ser explorado.

Existem já algumas soluções para o problema, mas nenhuma foi ainda lançada de forma oficial e pela própria Microsoft.

Este artigo tem mais de um ano

Então se bem percebi, isto não é bem um bug. O próprio utilizador é que pode ser o bug pois tem que aceder ao link e dar os dados.

pior ainda é se ele postar as passes todas no Face….isso sim é que é um BIG BUG!!! 🙂

+1

é um bug porque não inseres os teus dados. são automaticamente enviados pelo sistema devido ao redirect que o servidor do link manda….

Há inclusive relatos de versões que conseguem realizar este ataque sem que o utilizador clique em qualquer link, simplesmente desviando o tráfego de autenticação.

BUG? oO

Por mais que se automatize um aplicação, por mais bugs que se corrijam…há que nunca fica corrigido. E esse problema entre a cadeira e o teclado…tenho dito LOOL

80% deles estão.

80-20. Nunca falha.

isto não é akela cena do ataque através do windows update?

Um bug é um erro de codificação…. Aceder a um link, recebido por email, para que nos roubem dados (pare além de estupidez) é um ataque informático, um virus, um trojan ou qq coisa desse género, menos um bug.

Uma vulnerabilidade de sistema, não é um bug…

“Uma vulnerabilidade de sistema, não é um bug…”

ta certu.

“Uma vulnerabilidade de sistema, não é um bug…”…não faz muito sentido, digo eu

Referem que já existe soluções para o problema.

Podem pf partilhar as mesmas?

Em resposta a vários comentários, depois de a vítima clicar no link não é necessário introduzir os dados de autenticação. Conforme podem ler no esquema apresentado nesta notícia, os dados de autenticação são enviados para o atacante sem que a vítima tenha qualquer prompt.

+1

isto faz-me lembrar do “kiss of death” KoD 😀

A meu ver isto é apenas um ataque de man in the middle… Não vejo bug, nem vulnerabilidade.

é MITM…

*faz com que o sistema da vitima mande os dados sem que se ela apreceba

Se no meio da rua me pedirem pessoalmente para eu dar o cartão matriz da conta bancária, nib e mais alguns dados e eu der….é bug do banco?

Então basta aceder ao server SMB que o user fica autenticado?

E quem tem na firewall para bloquear requests SMB/RPC?

Ah é a cena do samba?

http://pt.wikipedia.org/wiki/Server_Message_Block

Já há uns tempos andei a brincar com isso para trocar ficheiros entre windows e linux.