Raspberry Pi em casa? Como aceder ao equipamento do exterior

Comprou um Raspberry PI, ligou-o à rede da sua casa, mas agora quer aceder-lhe do exterior e não sabe muito bem o que fazer? Nós ajudámos! Atualmente, existem várias formas que vão desde um simples redirecionamento de portos lógicos, instalação de serviços, como o TeamViewer, ou simplesmente associando o Raspberry PI ao endereço público do router MEO.

Hoje ensinamos como podem associar o endereço público do router MEO (FiberGateway) ao Raspberry PI em menos de 5 segundos.

Antes de passarmos à configuração propriamente dita, só lembrar a diferença entre um IP público e um IP privado.

IP público vs IP privado

Basicamente, as máquina, quando estão ligadas em rede, possuem um endereço IP configurado (seja ele IPv4, normalmente, ou IPv6), de forma a poderem ser alcançadas por outras máquinas.

Relativamente a endereços IP, existem os endereços públicos e os endereços privados. A maioria dos endereços IP são públicos, permitindo assim que as nossas redes (ou pelo menos o nosso router que faz fronteira entre a nossa rede e a Internet) estejam acessíveis publicamente através da Internet, a partir de qualquer lado.

Quanto a endereços privados, estes não nos permitem acesso direto à Internet, no entanto, esse acesso é possível, mas é necessário recorrer a mecanismos de NAT (Network Address Translation) que traduzem o nosso endereço privado num endereço público. Saber mais aqui.

Porquê atribuir um IP público a um dispositivo?

A resposta a esta questão depende daquilo que pretendemos. Basicamente, ao associar o endereço público da FiberGateway da MEO a um dispositivo (ex. PC, smartphone, tablet), esse dispositivo passa a ficar alcançável “diretamente” a partir de qualquer lugar da Internet. São muitas as vantagens de tal configuração, mas também devemos ter em conta que a partir desse momento o dispositivo fica exposto para além da nossa rede privada. Tenha atenção às credenciais configuradas no mini PC.

Como associar o endereço público do router ao Raspberry Pi?

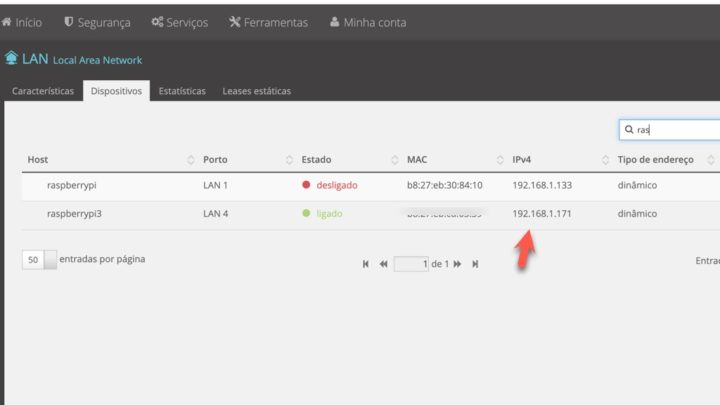

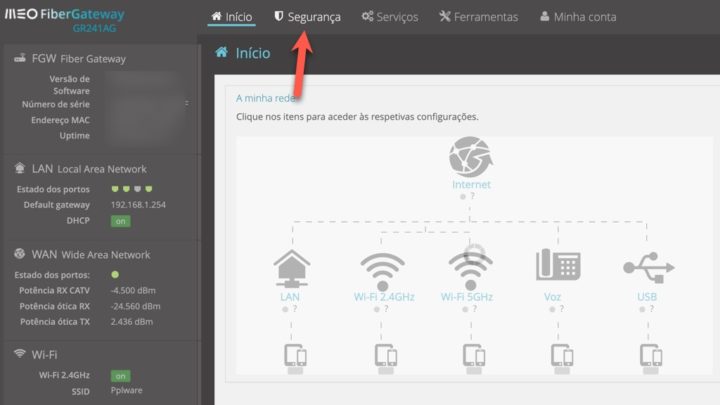

Para acederem à página de administração da FiberGateway devem, a partir de um PC ligado a rede MEO, abrir um browser e colocar o endereço IP: 192.168.1.254 (por norma). Para começar devem saber o endereço IP atribuído ao Raspberry PI. Para tal carregar em LAN.

Em seguida Dispositivos e registem o endereço IP do Raspberry PI.

Depois de saberem o endereço IP do Raspberry PI, carreguem em Segurança.

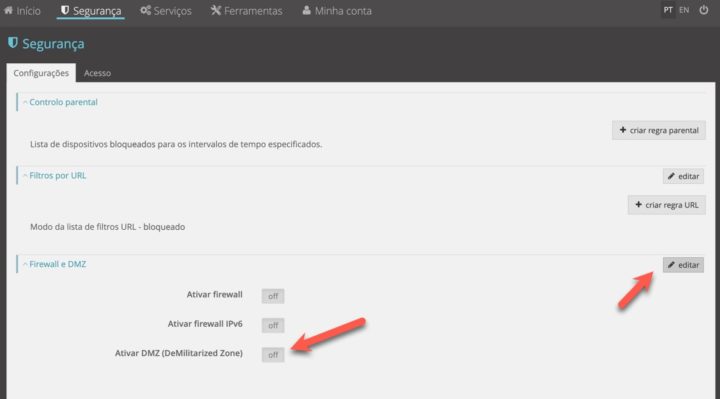

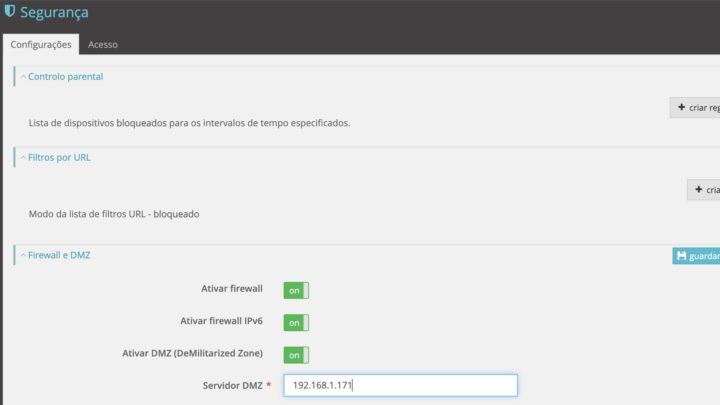

E em seguida carregar em editar na secção Firewall e DMZ e carregar em ativar DMZ.

Por fim, indiquem o endereço IP do Raspberry PI. E está feito.

Como testar?

Para testar se está tudo operacional, podemos, aceder ao site o meu ip para saber o IP publico associado à nossa ligação e depois testar (através de um ping ou então se tiver um site no equipamento também pode testar).

E está feito. Como viram o processo é muito simples e rápido de configurar. Não se esqueçam de mudar as credenciais que vêm por omissão no Raspberry PI. De referir que ao configurarem a funcionalidade de DMZ para um dispositivo, este fica exposto na internet.

Todos os serviços que estejam em execução (tendo a eles associados portos lógicos de comunicação) no equipamento ficam expostos publicamente. Para quem pretendem apenas permitir a comunicação para determinados portos de comunicação devem usar a funcionalidade de Port Forwarding. Há, obviamente outras soluções, como, por exemplo, VPN, mas que não é suportada nativamente no equipamento da operadora. Podem, no entanto, transformar o Raspberry PI num servidor de VPN - ver aqui.

Este artigo tem mais de um ano

Existe várias formas de acedermos a RPI fora de casa e essa é a pior delas por ser a menos segura.

Simples mas inseguro. Instalem antes wireguard.

Deixar o equipamento exposto a internet é sempre um risco. Como forma de garantirem a segurança do vosso equipamento e de forma a complementar este post, sigam estas dicas:

https://raspberrytips.com/security-tips-raspberry-pi/

Olá.

1- A maior parte das pessoas com acessos “normais” em casa, não tem IP fixo, logo o mesmo endereço IP pode variar, pelo que terão de estar constantemente a verificar o seu endereço IP público atribuído pelo ISP… um serviço de DNS dinâmico como o no-ip.com. ou dynu.com tornaria o dispositivo sempre acessível através do mesmo endereço.

2- Activar a DMZ e apontar para um dispositivo sem qualquer tipo de protecção não me parece boa política pois a DMZ abre todas as portas publicamente, do IP que estamos a redirecionar, ou seja, esse dispositivo (Raspberry) fica vulnerável a ataques vindos do exterior.

3- Na vossa penúltima imagem onde mostram a opção “Activar DMZ”, têm a opção “Activar Firewall” desactivada… foi lapso? Ao deixarem essa opção desactivada, toda a rede doméstica fica novamente vulnerável a ataques. Cuidado!

Boas Richards

1 – O lease time é elevado, pelo menos na MEO. Temos aqui solução para o que falas: https://pplware.sapo.pt/tutoriais/dynip-da-meo-alternativa-ao-servico-no-ip/

2 – “Abre” os portos lógicos se eles estiverem abertos no dispositivo.

3 – O Router MEO Fibergateway disponibiliza uma Firewall que controla todos os acessos de entrada e de saída aos portos de comunicação dos protocolos de transporte TCP e UDP. Assim é possível bloquear ou desbloquear estes portos para qualquer um dos protocolos. Se não estiverem abertos é o que referi no ponto 2.

É por estas e por outras que depois há DDoS… pudera, a maioria dos equipamentos estão expostos. Só falta utilizarem o user pi e a password qwerty para acesso ssh.

Explica-te melhor, assim viras alarmista 😀

VPN zero config é instalar o Tailscale, é o melhor que há, não é preciso mapeamento de ports ou outra invenção. É um serviço que funciona com o wireguard. Aceder à internet a partir de um hotspot público e fazer sair o tráfego pelo router de casa é peanuts. há cliente para raspberry e outras plataformas. é o futuro (para quem não é informático ou quer uma solução na hora)

Não posso deixar de concordar com a malta, de todas as maneiras que há para aceder remotamente a um RPi esta é sem dúvida alguma, na minha opinião, das piores. Expor por completo todas as portas de um equipamento para fora é um risco bastante grande. É um método de se aceder, correcto, mas não é nada seguro. Isto de quem tem só 1 porta aberta, conto com mais de 1400 IP diferentes banidos (fail2ban). Port forwarding / NAT é o mais correcto para um cenário simples como este (e mesmo assim carece de segurança adicional). Como a malta já sugeriu, VPN também é uma boa solução. Sem qualquer tipo de malícia no que estou a dizer mas esta solução não é de todo indicada numa situação dita normal.

Vamos por partes:

1) Só expões os portos lógicos que estão abertos no dispositivo.

2) Não são portas, são portos lógicos

3) Port forwarding é boa opção, mas como te digo, a segurança pode ser feita aa vários níveis. Se apenas tens o porto 80 aberto no dispositivo, só esse está exposto. Pode ver aqui: https://pplware.sapo.pt/linux/aceda-ao-seu-raspberry-pi-a-partir-de-qualquer-lugar/

4) VPN é sempre uma boa solução. Mas o router da MEO e de outras operadoras não tem. Só tendo um servidor no proprio RPI. Já ensinamos a fazer isso aqui: https://pplware.sapo.pt/linux/pivpn-fcil-transformar-o-raspberry-pi-num-servidor-de-vpns/

5) A solução faz parte do mundo das redes, é preciso é saber usar.

Usar DMZ para dar acesso a qualquer dispositivo da nossa rede é só a pior prática possível!

Sem complicar muito, mais valia abrir portas específicas com os serviços de acesso remoto utilizados.

Ou nem é preciso isso, usem Anydesk ou outro sistema com 2FA e já está…

Boas plim. O que dizes não é correto. A proteção pode ser realizada em diferentes níveis, se assim não fosse não se usava DMZ para nada. É verdade que podes fazer port forwarding para portos específicos, mas se não os tiveres abertos no dispositivo o risco é o mesmo.

Anydesk? Software de terceiros? 2FA para que cenário? Obrigado pelo contributo.

Pedro, agradeço o comentário mas gostaria de argumentar que não serei o único a pensar da mesma maneira.

O DMZ só deverá ser utilizado quando não há nenhuma outra maneira mais segura de expor dispositivos na “web”. Sempre fui ensinado a pensar assim.

Não precisamos ir mais longe. Num RPI, que é o caso exemplificado, o acesso default por SSH é feito pelo porto 22. Não é preciso conceder mais nenhum acesso a menos que outros serviços necessitem.

Entre ir e recomendar deixar o DMZ ativado a uma pessoa leiga na matéria, sujeitando a que haja fragilidades completamente expostas do dispositivo partilhado, ou usar um sistema de acesso remoto “fechado” com 2FA ativado (dei o exemplo do Anydesk por permitir isso) através, por exemplo, de Google Authentication, penso que se torne óbvio para qual opção pende mais a minha opinião.

Contudo não sou expert na matéria e pelos comentários aqui divulgados até aprendi outras maneiras de contornar a situação.

Plim, eu percebo o que escreves, mas também é preciso desmistificar as coisas. Vamos ao SSH, porto lógico 22. Se tiveres o serviço ativo com o porto por omissão, estará “exposto” na internet. Se fizeres Port Forwarding, estará igualmente exposto. Podes sempre mudar para um outro porto (ex. 4444), no entanto, com ferramentas como o NMAP podes facilmente descobrir em que porto está. Por isso, o que eu digo, é que quando se expõe publicamente um equipamento estamos a correr riscos. Mas isso também acontece quando está exposto localmente. É preciso arranjar mecanismos complementares à segurança. Ainda sobre o SSH… https://pplware.sapo.pt/linux/instalou-o-openssh-estas-configuracoes-sao-obrigatorias/

e https://pplware.sapo.pt/linux/denyhosts-proteja-o-seu-servidor-de-ataques-via-ssh/

Só vim aqui para parabenizar os vossos comentários. Foram úteis e sem faltas de respeito habituais por aqui, quando se têm opiniões diferentes.

*clap*

Sim, e gera-se conhecimento.

Pedro agradecido pelo bocadinho de conversa, acho que também já aprendi contigo.

Obrigado Opah.

Não quero entrar em nenhuma discussão acesa, até porque os meus conhecimentos nesta matéria certamente hão de esgotar-se antes que os dos outros! 🙂

Boa logica.

Por um lado critica um standard de networking e seguranca que todas as empresas usam, por outro defende usar uma solucao da qual nao tem controlo

ahahahahaha

onde posso comprar rpi zero ?

Na Worten

Robert Mauser , e dos melhores sítios para estes tipo de equipamento

Sem dúvida a Mauser. Se forem à página da Raspberrypi.com é o único importador 100% português apontado.

Vá, 99% porque a família Mauser é alemã 😛

A segurança mais que uma questão de firewalls e políticas de segurança, é uma questão de “fé”! Ter alguns ports expostos na internet não é tão dramático assim, a maioria dos ataques são despoletados de dentro para fora, não ao contrário. Ter ports de protocolos bem conhecidos e escrutinados aumenta a segurança de quem os expõe. O port do SSH aberto, os do Wireguard ou Openvpn são mais que seguros, pelo menos à luz do conhecimento actual. Digam-me, se conseguirem, quantos ataques directos, i.é,, de fora para dentro são conhecidos a estes ports/protocolos??? O grande perigo está nas páginas que acedemos e no software que instalamos nas nossas máquinas, esses é que provocam o vazamento e posteriores ataques de fora para dentro, não são os ports TCP/UDP abertos e os ataques directos.

Openvpn

Boas ! Para quando uma atualização para aceder a rede meo pelo exterior?

Por exemplo para aceder ao MEO GO noutro operador que não a meo. Numa casa sou meo noutra Vodafone era fixe levar a Apple TV e aceder aos canais premium da meo

Boas.

Podes, pagas é 4,99€ mês pelo serviço meo go fora de casa.

depois consegues ter os canais premium todos, apenas não consegues ter a sporttv, quer dizer, consegues, mas tens de ativar a versão multiscreen.

se não quiseres pagar os 4,99€ podes sempre tentar renegociar esse serviço como oferta.

Abraço

Esta “ideia” de como aceder aceder externamente a um nosso dispositivo em casa está muito mal concebida… e para piorar, dão o exemplo da Meo. Ora a Meo, felizmente, permite o modo bridge nos routers… o melhor mesmo é activar este funcionalidade, na porta 4 do router ligar um router capaz de funcionar com OpenVPN! Depois e só meter o config no telemóvel, que tenha a app OpenVPN instalada, e estamos em casa para todos eo efeitos em termos de rede. É assim que acedo aos meus equipamentos…

KikoFHM é por ter esta configuração que o Meo Go grátis (o que se acede em casa) funciona no meu telemóvel… mas não o uso, tenho outra “coisa” bem melhor que também depende da configuração OpenVPN…

@zeberil pode indicar exemplo de um router compativel com OpenVPN sem precisar vender um RIM para o adquirir. Porque realmente, é mais simples… é “apenas” Plug in

Não sei a que preço está um rim ou mesmo o par deste órgão… Como exemplo, o Asus RT-AC51U… não é gigabyte. Encontra, neste momento, entre os €40-€50. Engraçado tenho aqui um “encostado” (não está avariado, meti um RT-N18U) que adquiri novo por €30 há cerca de 4-5 anos. Mas pode encontrar várias gamas/modelos desta marca com OpenVPN. Também se fazem bons negócios no OLX…

O título está mal, devia ser “Como aceder às prateleiras digitais das lojas para comprar um Raspberry Pi 4″… Há meses esgotado e sem previsão de novo stock

No limite a Mauser tem dois kits disponíveis com uma versão de 4GB e outra de 8GB.

Não estão é muito acessíveis!

Pelo que estive a ver agora afinal traz mais uns extras que podem compensar o preço mais alto

https://mauser.pt/catalog/product_info.php?cPath=1667_2620_1672&products_id=096-9419

O kit Raspberry Pi 4 Desktop é fornecido com:

– Raspberry Pi 4 Modelo B, 8GB

– Teclado PT e Mouse Raspberry Pi

– 2x cabos micro HDMI para HDMI padrão 1m

– Caixa oficial branca/vermelha

– Fonte de alimentação Raspberry Pi 15.3W USB-C

– Guia oficial para iniciantes do Raspberry Pi (idioma português)

– Cartão 16GB microSD com NOOBS Raspbian

Este bundle tem um bom preço.

https://mauser.pt/catalog/product_info.php?cPath=1667_2620_1672&products_id=096-8229

Esse referido tem o problema de o rpi estar dentro do teclado que e chato para quem quer fazer só um server