Alerta: Falha com 7 anos no Linux permite invasores fazer tudo

Os problemas de segurança nas distribuições GNU/Linux não são muito frequentes. No entanto, quando é detetada uma vulnerabilidade, esta afeta normalmente várias distribuições.

Uma falha no componente polkit, que existe há mais de sete anos, permite acesso total a invasores. Problema tem solução.

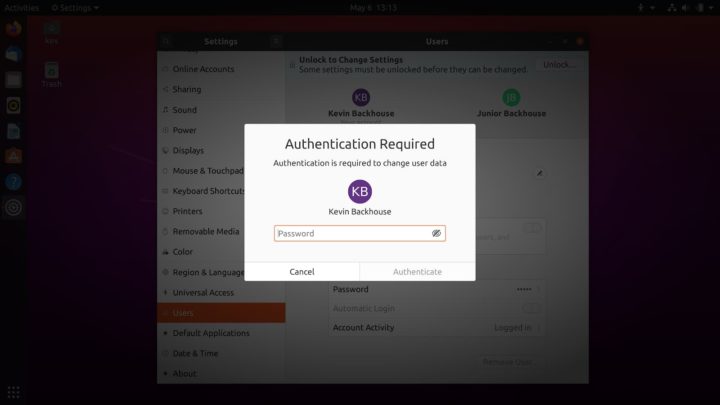

Kevin Backhouse, especialista em segurança do GitHub Security Lab, descobriu recentemente que o componente polkit (anteriormente designado de PolicyKit) tem uma falha crítica. Este componente do sistema é responsável por controlar os privilégios no sistema operativo, no que diz respeito a processos.

Na prática, quando o comando pk (polkit) é executado e posteriormente anulado a meio da solicitação é gerado um erro. No entanto, em vez do polkit rejeitar a solicitação, essa é autorizada por considerar que a requisição tem como origem um processo raiz. O polkit é um serviço do sistema que funciona de forma idêntica ao sudo. Este serviço é usado pelo systemd.

O analista considera e alerta também que “a maior ameaça dessa vulnerabilidade é ao nível da confidencialidade e integridade dos dados, bem como a disponibilidade do sistema”.

Falha no Linux ao nível do polkit...

De acordo com a explicação, a comunicação entre o componente polkit e dbus-daemon acontece em codepaths diferentes. No entanto, apenas um deles está suscetível à falha. Tal transforma a vulnerabilidade em algo complexo de resolução.

Veja como funciona...

O bug foi identificado como CVE-2021-3560 e a solução consiste em verificar se a sua distribuição Linux tem o polkit na versão 0.113 (ou superior). Distribuições como o RHEL 8 e Ubuntu 20.04 têm este problema. Veja se o seu sistema está na lista aqui e aplique-lhe a respetiva correção.

Este artigo tem mais de um ano

Normal… Todos os sistemas têm falhas graves.

Prova, que apesar de ser um open source e com milhares de especialistas analisar o código, existe sempre alguma coisa que escapa.

Uiiiii agora é que os maluquinhos da linha de comandos se vão passar ehehehehehe

Eles vão todos dizer que é mentira. Ou então enquanto iam escrever esses comentários foram afectados por esta falha e ficaram “sem acesso”.

Os maluquinhos da linha de comandos vão simplesmente usar um comando que custa 2 segundos a escrever e actualizar o sistema operativo. Simples.

os maluquinhos da linha de comandos vao fazer:

sudo apt-get update && sudo apt-get upgrade

Instalei o ubuntu há uns dias e estou a adorar. Pode parecer estranho, mas o principal motivo de trocar o windows (apesar de ainda o ter em dualboot) é pela expriência em si. A fluidez do UI. No windows a interface tem muitos saltos e cortes. Não é fluida. E é tudo muito quadrado. Além disso, é altamente o software livre, à partida náo está sempre a telefonar para casa e a mandar informações.. dá a sensação que tenho mais controlo..

Comando update e upgrade feito 🙂

Vai ver o gnome 40, está ainda melhor.

Problema detectado, divulgado e corrigido, esta é a diferença de um sistema aberto.

Desculpe, mas isso passa-se com sistemas fechados como o Windows, macOS, Android, etc…

Nada e novo aqui.

De estranhar é que se existe há 7 anos as versões de 2018 não eram afectadas , apenas as mais recentes….

E 7 anos para tapar um buraco de segurança é muito seja Linux, Windows, macOS ou outro…

Não demorou 7 anos a tapar mas demorou a descobrir a falha que tem 7 anos!!

Pena foi ter demorado 7 anos a resolver…

Pelo que entendi da matéria, existe a falha há 7 anos, mas foi descoberta agora. Além disso, já está corrigida nas versões mais novas das distribuições.

A diferença neste caso é a análise detalhada ao “buraco” causado para assim se aprender e evitar no futuro.

Onde está o comando?

Se tiver o polkit na versão 0.105 estou safo certo?

Estou safo Policykit 0.105-26ubuntu 🙂

O problema deriva de se ter cão ou não ter. Neste caso o comentário será que demorou 7 anos a descobrir, devido a não ter utilizadores. Ou seja não tem grande relação com a qualidade do sistema. No sentido contrário têm o seguinte tema: https://pplware.sapo.pt/microsoft/windows/windows-11-ou-sun-valley-afinal-o-que-esta-a-preparar-a-microsoft-para-o-seu-evento/ , e os seus comentários.

tem utilizadores tem, e a maioria dos que tem sao pagos para descobrir estas coisas

Estás errado ninguém é pago para descobrir isto ao contrario da Apple, da Microsoft e da Google 🙂 Estas empresas pagam para se descobrir estas falhas!! A falha tem 7 mas não demorou 7 anos a descobrir!! Se fosse no Windows demorava 15 a ser descoberta!!

Se considerarmos que praticamente todos os serviços que usamos no celular envolve operações em servidores da internet, podemos dizer que o Linux tem a quase totalidade dos usuários conectados.

Não dá para considerar o Linux como apenas um sistema desktop que será instalado em um pc. O Android usa Linux, o roteador da sua casa usa Linux, talvez sua TV use o Linux, o servidor do seu banco usa Linux, os roteadores pelos quais o seu e-mail é transferido até chegar ao destino usam Linux, … apesar de eu usar um MacBook, eu uso Linux e às vezes não me dou conta disso. E isso também acontece com quem usa Windows.

Aliás, já passou da hora acabar com essa discussão sobre qual sistema é melhor. Até a Microsoft já reconheceu a importância do Linux.

Esqueceste de falar nos smartphones com Linux e não android 🙁

Afinal, só afecta quem está a usar as versões mais recentes e “instáveis” (bleeding-edge) das distribuições.

Nenhuma versão estável do Debian foi afetada, por exemplo. Nada de mais, portanto 🙂

Sim, só algumas versões.

Sem comparacao. Linux e linux, a rapidez com que as falhas sao corrigidas e notavel. Disso ninguem pode negar.

Esta notícia é para os nabos que dizem que o Linux é 100% seguro.

Ora toma e embrulha.

Todos os OS têm falhas.

Quer dizer que não afecta o Linux Mint ?

Atualize o sistema e a falha será corrigida.

Falha que nunca foi explorada, sem dúvida Linux é mais seguro que Windows.

Isso não se sabe. O facto de passar a ser conhecida agora, não significa que alguém não a tenha conhecido anteriormente, e tê-la usado indevidamente.

Muito improvável (e difícil isso acontecer), até porque isso implica ter uma sessão aberta na shell, o que, para quem não está fisicamente junto à máquina, é praticamente impossível.

Por outro lado, se estamos fisicamente próximos da máquina, torna-se muito mais fácil reiniciar a máquina e iniciar uma sessão como single-user 🙂