WastedLocker: Como funciona o novo ransomware Evil Corp que atacou a Garmin

A Garmin está desde a passada quinta-feira com os seus serviços afetados depois de ter sido atacada por ransomware. Conforme foi confirmado por fontes próximas ao ataque e aos funcionários da Bleeping Computer, por trás deste cibercrime está o ransomware WastedLocker. Os serviços Garmin Connect foram obrigados a parar, os funcionários desligaram-se da rede da empresa e há já um dano grave na atividade da empresa.

WastedLocker tem assinatura da Evil Corp, uma organização russa ligada ao cibercrime e que já pediu o resgate dos dados da empresa.

10 milhões de dólares é o preço do resgate

Na passada semana, a Garmin viu os seus serviços serem atacados com um perigoso e danoso malware. O serviço Garmin Connect está inoperante, mas o ataque cibernético na infraestrutura do fabricante de dispositivos portáteis e de GPS também os deixou sem serviço técnico ou suporte para as suas aplicações de navegação. Na ausência de controlo sobre a rede, todos os funcionários foram solicitados a desligar qualquer computador que tivesse acesso aos seus sistemas.

Os ataques de ransomware são uma ameaça para as empresas, dado que os seus dados são cifrados e o preço do resgate, além de ser sempre algo impensável, não garante que os criminosos devolvam o que roubaram.

Conforme temos visto nos últimos anos, muitas empresas foram vítimas com danos significativos. Contudo, conforme referem as autoridades, a vítima nunca deve pagar o resgate, pagar só fomenta o negócio. No caso da Garmin, os invasores solicitaram um resgate de 10 milhões de dólares pela libertação dos seus dados.

WastedLocker, um ransomware costumizado para cada empresa

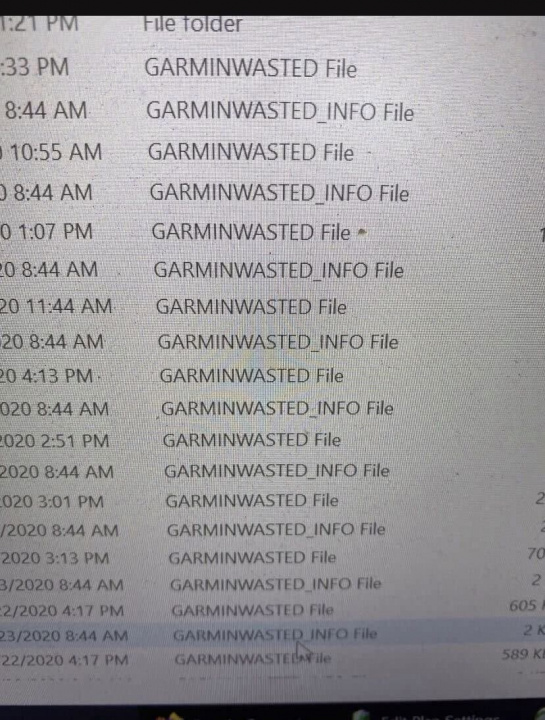

O crime com este tipo de ferramenta já foi mais grave. Atualmente, o que se vê são casos muito particulares que atingem empresas e de forma personalizada. Segundo o que foi reportado, o ataque à Garmin envolveu o WastedLocker, conforme antecipado pela IThome, e foi confirmado por várias fontes. Uma dessas fontes deixou mesmo uma imagem do que é apresentado no computador Garmin. Todos os ficheiros mostram uma extensão .garminwasted.

Assim, facilmente se percebe que este ataque foi planeado com tempo, pensado à medida e executado com o alvo já bem estudado.

O ataque tem várias fases, onde a onda de impacto se faz sentir por toda a estrutura. Primeiro são os serviços que deixam de funcionar, depois é detetado o problema específico que para o serviço. O medo espalha-se a toda a estrutura que começa a desativar os recursos com receio de contágio.

Isso faz com que a empresa precise de interromper o serviço de todos os seus sistemas ligados, para impedir a propagação do malware. Inicialmente a empresa comunica que é um vírus, mas outras fontes ligadas à Garmin vão mais longe e falam num ataque muito maior.

Oficialmente, numa página FAQ criada para responder a perguntas sobre o ataque, a empresa comunicou que:

A Garmin não têm registo de que a informação foi corrompida, incluindo as atividades, pagamentos e informação pessoal.

Portanto, a esta altura a empresa não sabe se o ataque apenas encriptou os ficheiros ou se também os roubou para mãos de terceiros.

O que é o WastedLocker?

O WastedLocker é um novo ransomware operado por uma organização criminosa conhecida como gangue Evil Corp. A mesma organização associada ao Dridex e ao BitPaymer. Este malware tem variantes, dado que o WastedLocker é muito diferente do BitPaymer. Em comum mantêm apenas a característica de adicionar módulos específicos para diferentes destinos.

Os ataques realizados recorrendo ao WastedLocker são altamente direcionados a organizações muito específicas. Suspeita-se que, durante uma primeira tentativa de penetração, é feita uma avaliação das defesas ativas e a próxima tentativa é especificamente projetada para contornar o software de segurança ativo e outras proteções de perímetro.

Como funcionam os ataques?

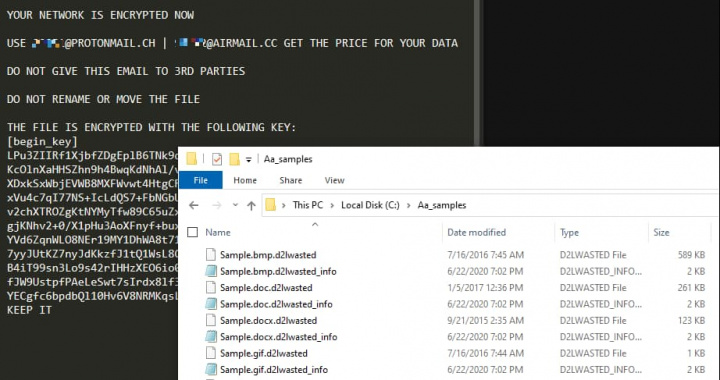

O nome do ransomware é derivado do nome do ficheiro criado, que inclui uma abreviação do nome da vítima e a sequência "desperdiçada" (ex. garminwasted).

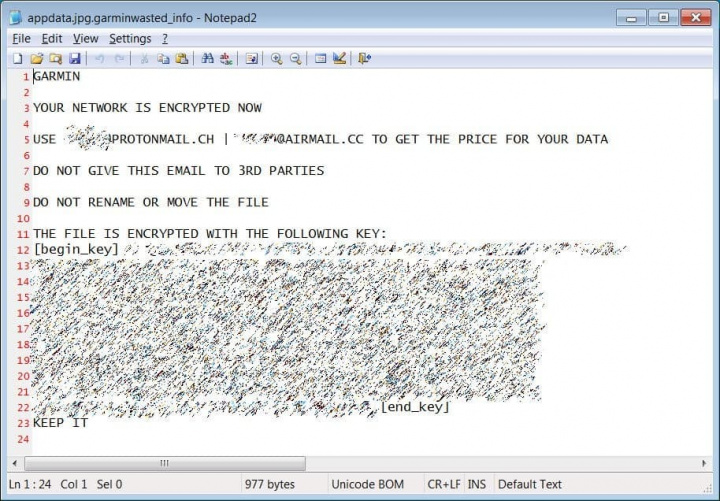

Para cada ficheiro criptografado, os atacantes criam um ficheiro separado que contém a nota de ransomware. A nota de resgate tem o mesmo nome que o ficheiro associado à adição de “_info”.

Conforme temos visto, os pedidos de resgate são exorbitantes, variando de 500.000 dólares a mais de 10 milhões de dólares em Bitcoin.

Segundo os investigadores do NCC Group, este é o método de funcionamento do WastedLocker:

Primeiro, o Wastedlocker descriptografa as sequências armazenadas na secção .bss e, em seguida, calcula um valor DWORD que é usado posteriormente para localizar sequências descriptografadas relacionadas ao processo de criptografia. Isso é descrito em mais detalhe na secção Criptografia de cadeia. Além disso, o ransomware cria um ficheiro de log lck.log e, em seguida, define um manipulador de exceções que cria um ficheiro de descarga de memória na pasta temp do Windows com o nome do ficheiro como o nome do ficheiro binário do ransomware.

Se o ransomware não for executado com direitos de administrador ou se o host infetado estiver a executar o Windows Vista ou posterior, ele tentará aumentar os seus privilégios. Em resumo, o WastedLocker usa um método de desvio de UAC bem documentado. Escolhe um ficheiro aleatório (EXE / DLL) na pasta Windows system32 e copia-a para o local% APPDATA% com um nome de ficheiro oculto diferente, cria um Alternate Data Streams (ADS) no ficheiro bin, copia o ransomware para o WastedLocker, copia o winsat.exe e winmm.dll para uma pasta recém-criada, localizada na pasta temporária do Windows. Uma vez carregada, a DLL sequestrada (winmm.dll) é corrigida para executar os ADSs mencionados acima.

Empresa americana atacada por organização russa

Estes ataques, que também já fizeram vítimas em Portugal, parecem estar a afetar vários tipos de empresa. Aliás, há alguns meses, as vítimas foram organizações de saúde, um pouco por todo o mundo, e mais recentemente, algumas acusações apontaram a Rússia local onde organizações atentaram ataques a laboratórios para roubar informações sobre o desenvolvimento de vacinas.

Leia também:

Este artigo tem mais de um ano

Cabeca fora para esta gente.

Mandato internacional e fogo para cima deles

Isso.

Talvez seja melhor pensares em utilizar um SO alternativo…

O impacto deste ataque no setor aeronáutico, por ex, poderá ser gigante. Muitas aeronaves com sistemas GPS Garmin ficarão no chão, dado que, por enquanto, não têm acesso aos updates mais recentes de navegação. A Garmin atua sobretudo no setor da aviação geral, mas também na aviação executiva.

Sem dúvida. Agora vamos imaginar que isto era num tempo “normal” sem pandemia e com milhares de aeronaves a precisar desta tecnologia.

Se calhar a Garmin não foi por acaso. O que terá a Garmin que possa fazer jeito a Rússia?

Por o grupo ser russo não quer dizer que tenha ligações ao governo da russia, além disso, ransomware não rouba dados, apenas os encripta e deixa-os sobre resgate.

O que a Garmin pode ter que interessa a este grupo? 10M pagos de forma facil uma vez que os os voos que usam o Garmin Pilot estão castigados e se assim continuar o prejuízo facilmente supera o valor do ransom.

Só acontece em organizações mal preparadas, está bem documentado como impedir o dito desvio do UAC impedindo executaveis de correr a partir de pastas temporárias, por onde ando já o fazemos desde 2014 desde que começou a moda dos ransomwares.

Tem mais informações sobre o que diz ?

Uma fonte onde se possa estudar ou algo do género ?

Não é bem assim. Claro que é mais fácil em organizações mal equipadas mas acontece em qualquer uma, basta haver ali ponta que cheire a dinheiro.

Os russos, chineses e americanos, estão muito fortes. A ideia era criar em mercúrio uma fatia do planeta para cada um no lado moreno da bola.

Tenho um Garmin Fenix… que uso para registar corrida, ciclismo e natação. Fez-me evoluir bastante e incentivou-me sempre a ultrapassar os meu limites (outras marcas fazem o mesmo, bem sei) e não me importava nada deita-lo ao lixo do que ver a Garmin pagar o resgate. E custou-me pagar o dito cujo… mas há princípios…

‘depois é detetado o problema específico que para o serviço’… Marawilha de akordu ortográfico

Esta gente anda a ver a mais o mr. robot, já agora é o elliot que esta por de trás do ataque.

Agora uma pergunta, assim para o ar… porque razão estas empresas grandes, pelo mundo fora, não têm no seu portfólio como empregados, um ou dois hackers a verificar se ta tudo bem com as defesas e protegerem-se para isso?

Eu se tivesse uma empresa grande, desse género, contratava um hacker…

Queres realmente saber a resposta?

É a seguinte: não importa o tamanho da empresa, todas querem maximizar lucro e encurtar ao mínimo a despesa.

Contratar uma equipa que esteja full time má empresa por questões de segurança custa dinheiro, como não faz parte do “Core” do negócio, para um gestor (burro claro) é uma despesa difícil de explicar.

Vai daí que se vêem empresas, algumas que as pessoas julgam ser grandes e com departamentos de tudo, a cair em vergonhas destas e até bem piores. Isto é transversal a qualquer empresa e país.

E estamos a falar de empresas privadas, nem te passa pela cabeça como é o estado, o português então é de ir às lágrimas.

Agora vão contratar uma dúzia deles, se forem russos melhor!

É apenas uma questão de tempo.

Provavelmente já devem ter empresas de segurança a trabalhar na engenharia reversa do malware.

Já está tudo a funcionar e ninguém pagou nada. PQO russos de mer#d@

Supostamente pagaram… mas nunca irão admitir por questões legais

Vai ser sempre a mesma coisa. É possível minimizar mas nunca será possível acabar com isto. Quem sabe quando existir total controlo de código e redes por parte da IA. Até lá vai sempre existir criatividade seja dos bandidos seja de quem os combate.

Mudar de sistemas e afins em nada vale. Os sistemas menos falíveis são assim porque são muito menos usados pelos utilizadores. No dia em que passem a ser mais, o foco passa logo para eles. Temos o exemplo do android, já existiam milhares de vírus para Windows, o android virou moda, hoje deve ter tanto ou mais viroses que Windows.

Pagamento em Bitcoin… Pq ainda deixam essa pseudo moeda operar?

Porque ainda deixam? Ninguém tem controlo sobre as criptomoedas, e é mesmo esse o objetivo delas existirem.