Vault 7: A WikiLeaks revelou as armas de espionagem da CIA

As revelações que Edward Snowden fez, e que expuseram as formas de atuação e as ferramentas da NSA, mostraram ao mundo que as agências governamentais nem sempre são o que transparecem.

Depois deste caso ter ficado conhecido e de ter abalado o mundo, surge agora um novo, trazido pelas mãos da WikiLeaks e que revela as ferramentas que a CIA usa para espiar smartphones, computadores e até televisões.

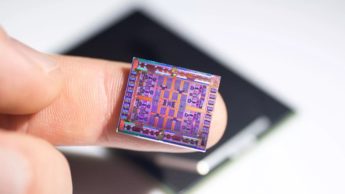

A WikiLeaks revelou o Vault 7, um conjunto de ficheiros composto por um total de 8,761 documentos da CIA, a Agência de Inteligência dos Estados Unidos da América. Estes documentos contém linhas de código que permitem, a quem as possuir, ter a capacidade da CIA de hackear um sistema iOS, Android e muitos outros. A WikiLeaks considera estes documentos uma espécie de arsenal de hacking, com vírus, trojans e malwares que permitem atacar dispositivos móveis do dia para a noite.

Este lançamento é o primeiro de uma série sobre a CIA que a WikiLeaks pretende lançar para mostrar as capacidades e meios da Agência. Com recurso a estas técnicas reveladas, a CIA pode transformar equipamentos da Google, da Apple, da Microsoft e da Samsung, quer seja um telefone ou uma TV, num microfone disfarçado!

CIA negligence sees it losing control of all cyber weapons arsenal sparking serious proliferation concerns #Vault7 https://t.co/mHaRNCr3Df pic.twitter.com/lwapDCKYt9

— WikiLeaks (@wikileaks) March 7, 2017

Numa análise aos documentos, a WikiLeaks reparou que tanto iPhones como iPads têm sido alvo da CIA e que certamente continuarão a sê-lo. Apesar dos equipamentos Android serem uma força dominante, a WikiLeaks argumenta que o foco da CIA no iOS deve-se à popularidade da marca.

A agência tem uma unidade especializada para criar e executar malware e, assim, conseguirem extrair informações dos produtos da Apple. Crê-se que para conseguirem esta extracção de informação existem pedaços de código, desconhecido pelos criadores do software, que contém vulnerabilidades passíveis de serem exploradas por hackers.

Para além do malware para os sistemas afetados, a Wikileaks afirma que a CIA perdeu o controlo sobre a maioria do seu material de hacking. Nestes documentos consta que é possível, através de um malware, atacar tanto um telefone Android como um com software da Apple. Os alvos vão mais longe e chegam até às contas do Twitter.

A lista completa dos documentos pode ser encontrada (aqui) e, brevemente, uma análise completa dos documentos, realizada por especialistas em segurança, fará saber o impacto desta fuga de informação.

Este artigo tem mais de um ano

Que era de nós sem o wikileaks

Ouvi dizer que foram os Russos… confirma-se???

Julian Assange & Edward Snowden sao os herois do sec XXI.

Entao eram teorias da conspiração ?

Que esperavam, se até nós por cá fazemos umas “brincadeiras”, e mais somos uns amadores de 3ª, e ATENÇAO, para isto vir a publico, significa que a realidade é muito pior, pois nestas coisas da defesa, andam SEMPRE 10\15 anos a frente do que é publico.

Razao tenho eu e muitos mais para desconfiar de tudo o que é tecnologia, pese embora seja por vezes util, mas NUNCA de confiança.

Desde que soube ser possível ter acesso a um computador (disco rigido), mesmo com o pc desligado e sem ter acesso fisico ao mesmo pc, basta estar num raio de 3 metro salvo erro, e que as grandes empresas obrigam a deixar os telefones fora das salas de reuniao e dentro de uma caixa metalica (podem ser ligados a distancia),NUNCA mais vou confiar em nada que me impingem ser SEGURO, seja aqui ou noutro sitio.

Se o computador nao tiver comunicação com o exterior estará seguro. O problema não é a tecnologia mas o quão inseguros os aparelhos conectados estão.

Ó major tb não é preciso estares a usar a rede do vizinho pra ver o pplware !!

LOL

Isso. E existe um homem invísivel no céu que te julga. Continua.

Um homem todo poderoso no céu que ninguém consegue ver e tem uma lista de 10 coisas que não quer que faças .

É o super-homem ou um drone?

Isto é a ponta do que ainda está para vir.

Pronto agora começa a velha discussão do: “A minha minha Maçã não tem bicho” vs “O meu Robô não tem a tampa a cair” vs “As minhas Janelas não têm os vidros partidos” vs “Outra coisa qualquer que se lembrem”.

…não sei porque nos “preocupamos”…somos nós mesmos que fornecemos a informação através das “funcionalidades cómodas” que nos “oferecem”…num mundo cada vez mais digital, a solução será mesmo não usar…

(num mundo ainda completamente analógico…a minha falecida avó dizia…”não queres que se saiba…não faças”…

Eis o resumo: https://twitter.com/Lukewearechange/status/839360902084374529

resumo? lol. Aproveitam a notícia e alguns dos factos conhecidos para lançar teorias da conspiração sobre o Obama, a que juntam coisas que não fazem qualquer sentido, como terem transformado todos os computadores no mundo em ferramentas de spyware, etc.

Tu és livre de acreditar no que quiseres, pode é não ser por muito tempo.

neapo, se dizes que é um resumo de algo basta olhar para esse algo para saber que o dito “resumo” tem por lá uns “pós” a mais!

Em segundo lugar, um pouco de senso comum faz qualquer um desconfiar duma afirmação peremptória sobre todos os computadores no mundo estarem a ser espiados pela CIA…

“teorias da conspiração”…porque obama, santo, não pode cometer erros… possui o famoso “efeito teflon” que esquerdistas possuem… Fazem de tudo errado, mas nada “cola” em suas biografias…apesar de serem feitas, obviamente, sob seu comando.. Escândalo do patriot act: bush. NSA? Espionagem em massa? Não tinha ninguém no poder…ou ele não sabia de nada…. era incompetente, não, espera! Eu não disse isso, não sou racista, ele era competente, mas estava cercado de gente má, pobre coitado… Inocente como Lula, Mujica… todos esses políticos multiculturalistas que ‘salvaram’ a europa da intolerância… inocente Fidel….Stalin….

alan,

resumo – Recapitulação, síntese

Se um suposto “resumo” diz coisas que não aparecem nos documentos que diz resumir, se diz que os documentos provam algo que não aparece em nenhum dos documentos… Então isso é um caso típico que serve para alimentar teorias de conspiração!

Não são precisos “santos” para que haja quem goste de inventar teorias da conspiração. Nem é por alguém não ser santo que qualquer que te aparece à frente é verdade!

https://techcrunch.com/2017/03/07/apple-says-most-vulnerabilities-in-wikileaks-docs-are-already-patched/

Os cowboys fazem o que querem e ninguém lhes faz embargos

E tu achas que nenhum outro país desenvolvido tem serviços secretos com ferramentas do mesmo género? O trabalho dos serviços secretos é recolher informações… Não se pode esperar que existam estes serviços sem ferramentas.

Se quiseres discutir em que circunstâncias é devem ou não ser usados já é outra questão, separada desta notícia.

A Santa Apple?! Impossível! É impenetrável. Ámen.

Desenganam-se quem acha que a Apple é impenetrável! Agora uma coisa é certa as vulnerabilidades que ainda não estão corrigidas estam a caminho de o ser e para quase todos Apple devices, já no Android mesmo que algumas já estejam e que a Google esteja para lançar correções pode se dizer que 80% ou mais vão continuar vulneráveis na próxima década! 🙂

Casa roubada, trancas à porta! Útil… Daqui a uns anos, depois de tornadas públicas, as que estão atualmente a ser exploradas também vão ser corrigidas. Fia-te na virgem e não corras…

Isso é que é obsessão.

Oremos, irmão.

Reza à vontade. Mas sem a minha companhia em igreja nenhuma, antiga ou moderna.

Alguma novidade?? Mais do mesmo.

Gosto especialmente das várias ferramentas com o nome “putin”.

Depois há provas que foi a Russia que se intrometeu nas eleições Americanas….

Onde está o link para o download!!???