Poderá a Nokia recolher dados de navegação sem autorização?

Nesta quarta-feira passada, um expert em segurança, Gaurang Pandya, traçou um perfil preocupante da forma como a Nokia captura o tráfego de navegação na Internet nalguns dos seus telefones. Segundo este especialista, a Nokia tem acesso a dados sensíveis que são enviados através de ligações seguras (HTTPS), tais como dados bancários, onde são transmitidas informações relevantes como os nomes de utilizador e palavras-passe para acesso a esses serviços online.

No mês passado, Pandya, um expert em segurança, observou que o seu telefone Nokia (um Asha 302) estava a forçar o tráfego através de um Proxy, em vez de ir directamente ao servidor solicitado. As ligações estavam a ser redireccionadas para servidores Proxy Nokia / Ovi quando era usado o navegador da Nokia ou quando era usado o Opera/Opera Mini (ambos os Browsers usam o mesmo User-Agent).

Pandya disse que não poderia encontrar uma forma de contornar este comportamento man-in-the-middle (MITM) no Opera, a fim de permitir que o tráfego passe normalmente para o servidor de destino. Para afastar outros cenários, também testou o seu antigo telefone Nokia (um C5-03), e reparou que este não tinha o comportamento que estava a observar no novo smartphone.

Apesar de não haver indicação de que a Nokia está a realizar um ataque MITM, o comportamento poderia levar a pensar isso mesmo. Mas, mesmo não acreditando nessa possibilidade, outras questões poderiam ser levantadas: ao utilizar este tipo de desvio de tráfego nos Browsers na Nokia e Opera o que poderiam estar a fazer com os dados recolhidos nos bastidores com essa informação?

O expert em segurança iniciou uma nova investigação. Ele queria verificar se o tráfego HTTPS, no mínimo, estava a ser transferido sem qualquer host intermediário a verificá-lo.

Na investigação, Pandya, verificou se os pedidos de DNS são enviados para o site solicitado e se o certificado é enviado a partir do servidor. O primeiro, ele não o poderia provar que estava ou não a acontecer, mas provou que o último não está a acontecer.

Estas foram as conclusões que retirou:

From the tests that were preformed, it is evident that Nokia is performing Man In The Middle Attack for sensitive HTTPS traffic originated from their phone and hence they do have access to clear text information which could include user credentials to various sites such as social networking, banking, credit card information or anything that is sensitive in nature. In short, be it HTTP or HTTPS site when browsed through the phone in subject, Nokia has complete information unencrypted (in clear text format) available to them for them to use or abuse. Up on checking privacy statement in Nokia’s website following can be found.

Depois destes testes, o expert em segurança está convicto que os endereços dos sites que os utilizadores visitam com o navegador Nokia são armazenados pela Nokia. No entanto, a empresa finlandesa não irá recolher qualquer informação pessoal, identificável no contexto da prestação do serviço em causa. A navegação não está associada a nenhuma informação pessoal que o identifique ou que recolha nomes de utilizador ou palavras-passe.

Também não recolhe qualquer informação sobre as transacções feitas relacionadas sobre compras com o cartões de crédito durante essas sessões de navegação. Além disso, os parâmetros adicionais no URL não são armazenados. [via The next Web]

Este artigo tem mais de um ano

desculpem lá a pergunta…. mas agora anda tudo com a mania da perseguição? lol?

Porquê?

Não é mania da perseguição, é apenas uma pessoa que reparou que tráfego https (tais como o login no facebook ou na página de um banco), o que não é nada bom para a Nokia….

**depois dos parênteses** estão diponiveis num sitio one não deviam

eu ja tinha reparado isso ha algum tempo

no meu antigo nokia e72. ha uma opcao no opera mini para acelerar a navegacao. e so desligar essa opcao e o ‘mitm’ nao acontece… imagino q a nokia implementou esse proxy tbm para que a navegacao seja mais rapida no seu browser nativo…. de qualquer maneira isso nao e desculpa para se ver o trafego https dos outros….

Customer Experience Management. Esse é o verdadeiro motivo da análise de tráfego nos dispositivos. Praticamente todos os fabricantes e operadores o fazem.

Há várias aplicações, desde a gestão inteligente de recursos como optimização da rede para melhorar a experiência nas aplicações mais utilizadas, ou mesmo fazer com que poupes no teu precioso e caro plano de dados.

Isso tudo é perfeitamente seguro, legal e está descrito nas condições de utilização.

Este senhor deveria ter discutido o assunto com quem percebe antes de lançar sensacionalismo, a não ser que queira chamar atenção a sí mesmo…

Boas..

Concordo com parte do que disses-te, mas ao usares um proxy, não deves de forma alguma ficar exposto no proxy!!!

Ou seja o proxy não deve ser capaz de perceber a tua info!!Isso é crime!!

Lembram-se do caso do mega upload…por exemplo na América a própria lei proíbe a visualização de conteúdo!!

Não proíbe o transporte e o storage do mesmo!!Apenas proíbe a visualização e a interpretação do mesmo…sendo que para conseguires visualizar o conteúdo em ligações seguras tens que desencriptar os dados…e isso só pode(para ser legal …só deve!!) ser feito por entidades estatais(ou pela operadora a pedido) devidamente credenciadas para o efeito!!

A questão deve ser…se os diversos operadores de facto cumprem a lei???

Aqui já pode haver duvidas…quem controla??

cmps

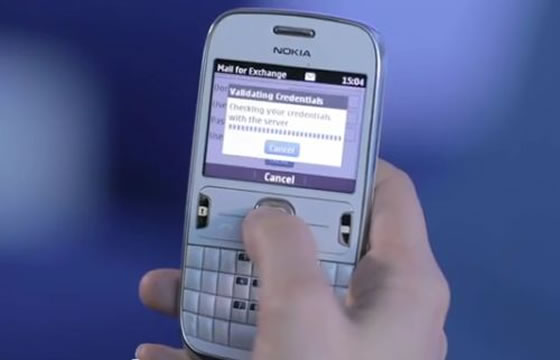

engraçado que na imagem aparece um certificado da nokia :S…mas não sei em que contexto…no entanto não gostei de o ver…

cmps

Então e quem utiliza android e serviços gmail? Qual será a informação de que a empresa dona do sistema operativo poderá recolher? E-mails e todos os nossos contactos via gmail, por onde andamos (google maps), o que pesquisamos (google), por onde navegamos (google chrome), o que escrevemos (google docs),etc… etc… Somos nós voluntariamente a dar-lhes toda a informação. Sobre isto há comentários?

A diferença é só esta: quando se acede a esses serviços já se sabe ao que se vai além do serviço ser grátis (ingenuidade é a desculpa depois?), no caso da nokia não. Mas como disseste e bem, “somos nós voluntariamente”, é um “opt-in” e não um opt-out (desactivar/inibir e vir ligado por omissão) ou opt-lado-algum (bem, se há opt-in e opt-out, há ainda os que não dá para desabilitar mesmo que queiramos). Não esquecer que a Google teve um backlash enorme aquando do google buzz e aparentemente aprendeu a lição, quando lançou o google+, mesmo sendo algo extremamente recente, tinha uma maturidade bem superior ao facebook em termos de privacidade (e continua a ter). Mas nada de novo, desde o acordo com a FTC em 2011 que se comprometeu a auditorias de x em x tempo e garantir as normas de privacidade (isto ainda por causa do problema de privacidade do google buzz).

Concordo com Rui. Devemos mais nos preocupar com as informações que o Google está a coletar sobre nós, do que com um simples Proxy de navegador de internet. Os bloqueios dos serviços do Google nos aparelhos com Windows Phone é exemplo disso. Devido a essas informações, eles encontraram uma maneira de tentar barrar o crescimento dos WP’s. Nesses últimos meses, só fala sobre a atualização do WP para a versão 7.8. Muitas pessoas entram no Google todos os dias em busca dessas informações. Então chupa Google. 😀

Declaração da Nokia e comentários do link da “via” do post.

Nokia has released the following statement

… The compression that occurs within the Nokia Xpress Browser means that users can get faster web browsing and more value out of their data plans. …

Some Guy • a day ago −

Yeah, the proxy is transforming web content to compress data before sending it down – resulting in faster web page loads and a smaller data footprint. This information has been released

Não conheço o Nokia Browser mas o Opera Míni usa o mesmo processo de compressão de dados. Também não encontrei novidade nenhuma nem nada que me parecesse especialmente preocupante.

foi o que eu pensei logo quando vi isto, como aqueles nokias que eles lançaram agora que têm 33 dias de bateria e comprimem a ligação de dados até 90%, isto é só para ajudar com os planos de internet acho eu

Também a Amazon com o kindle fire e o Amazon Silk. A diferença é que tanto o opera mini como o Amazon Silk sabe-se à priori disso, não fazem qualquer questão de deixar omisso. No Nokia não, só se ficou a saber agora e porque alguém se questionou sobre isso. Dadas as opções, se me disserem que fazem isso então é por minha livre escolha que uso, conscientemente. Se não me o dizem então é má fé. Tão simples quanto isso.

Boas…

Pois estas coisas deveriam ser todas fiscalizadas e bem…apenas deveria ser permitido fazer proxy do tráfego em ambientes moveis, mas quem o faz deveria ser constantemente fiscalizado!!

Alias melhor que isto…todo o tráfego destinado a browsers mobile, de entidades bancarias, finanças policia, tribunais…. deveriam ser obrigados a além da encriptação usarem compressão!!!…Nesta situação seria então proibido servir de proxy do tráfego de clientes, a todos os players de comunicações!!!

Se forem usadas chaves assimetrias assinadas digitalmente,e se nos browsers for verificado se a entidade que assinou os certificados é trusted(pelo menos funciona no Firefox para PC), é muito difícil ou impossível o proxy server aceder ao conteúdo…visto que nós próprios desistiríamos de continuar com a ligação

Visto que ao recebermos uma excepção do Browser a dizer que temos uma Vulnerabilidade na conexão e que não é seguro…devemos sempre recusar, sendo que sabemos a partida que uma entidade bancaria não emite certificados sem serem assinados digitalmente por um numero muito restrito de certificadores…logo existe um “Man in the midle Attack”!!

Se o nosso browser disponibilizar esse tipo de informação ao cliente…ficamos então a saber que existe alguém a tentar ler a nossa info!!Pelo que não continuaremos com o que íamos fazer…

Se as entidades de segurança quiserem fiscalizar…basta verificar se os certificados são assinados digitalmente ou não…

Qualquer entidade bancaria assina digitalmente, numa das “poucas” empresas de assinaturas digitais…

Eu próprio já criei um programita para verificar em ligações https se os certificados são certificados digitalmente ou não…não é uma coisa do outro mundo, basta querer!!

cmps

Só para acrescentar mais dados a esta situação, o Opera Browser para PC não deixa activar o Opera Turbo em ligações HTTPS.

O que torna estranho no Opera Mini, este, poder ser usado em ligações HTTPS.

No entanto é óbvio que usando esta funcionalidade, este envia o pedido através dos servidores da Opera antes de receber o site comprimido, como está explicito no próprio site deles.

E esse senhor do artigo, até é capaz de perceber de segurança, mas dizer que há uma “falha de segurança”, quando esta foi “permitida” e “aceite” pelo utilizador, já é ser estúpido.

Cada um sabe de si, mas um pedido https por um proxy desses é quase o mesmo que ser http, visto que deixa de haver a confidencialidade entre o utilizador e o servidor que quer aceder.

E é seguro apenas até alguém estar a ver toda essa informação a passar no proxy, o que é mais fácil para um atacante quebrar a segurança de um proxy do que de vários outros sites.

Quem anda mais atento ao mundo da segurança informática sabe que no mercado negro se vendem vulnerabilidades para todo o tipo de software. A questão não é se é possível atacar o servidor em causa, mas sim quem ou quando.

Só uso o Opera Mini no iPhone para navegar na internet. Tenho os sites no “Speed Dial” (está muito bem pensado, mas ultimamente anda com falhas).

Uso-o (nesta nova versão, a inicial não prestava) desde que tinha um limite bastante reduzido de tráfego mensal de dados (entretanto passei para 1GB, a compressão já não é necessária mas continuo a usá-lo).

Convém não esquecer que ainda há muita gente com o aditivo de €5 da Vodafone que lhe dá 150 MB de tráfego mensal. Para estes a compressão é excelente, senão gastam-se relativamente depressa.

Vou reproduzir o que diz o meu Opera Mini hoje em Dados Utilizados: 73% de dados poupados, Tamanho original 8.3 MB, Tamanho recebido 2.2 MB.

Passar todo o tráfego web por servidores proxy que fazem a compressão pode criar problemas adicionais de segurança ? Poder, pode … por isso concordo com um comentário mais acima do @lmx. Agora que tem benefícios para a velocidade de navegação e consumo de tráfego de dados, tem.

P.S. Os melhores browsers para iOS são Safari, iCabMobile (pelas funcionalidades) e Opera Mini (pela compressão de dados e elegância).

Boas…

@Filipe Teixeira, se na resposta do servidor web a um pedido vier apenas o certificado assinado digitalmente para a dona do site(vamos imaginar um banco)…quer dizer que a info que vais enviar é encriptada com essa chave publica…logo apenas a chave privada pode desencriptar a info…mas essa nunca é enviada pelo banco…ou seja, a info a qual acedes esta encriptada e não é possível percebe-la.

A questão que se coloca deveria ser outra…se o proxy recebe a resposta do servidor(a um pedido do cliente), guarda para si a chave publica do servidor(imaginemos um banco) e envia a sua(do proxy) chave publica para o cliente(neste caso o browser deveria dar uma excepção…visto que o certificado não está assinado digitalmente para o banco), e neste caso o cliente deve desistir da conexção, visto esta ficar a descoberto no proxy…

Este esquema é conhecido como Man in the middle attack…atenção que o dono do proxy pode de facto não estar a ler a info…mas nessa situação torna-se difícil a explicação da omissão da chave publica do banco e invez disso colocar a sua…

Ou seja…o proxy apenas deve servir na pior das hipotses(única aceitável) para fazer forwarding e compressão…mais nada!!

Não deve, ele próprio, interagir com o handshaking feito entre servidor(banco por exemplo) e cliente…

cmps

Boas..

Não é fácil implementar uma solução que não exponha os nossos dados no servidor de proxy…

cmps