Hacker divulga 100 milhões de palavras-passe! Saiba se suas credenciais foram comprometidas

Hoje em dia, toda a gente usa plataformas de e-mail, lojas online, serviços de streaming, aplicações móveis, entre muitas outras. Embora muitas vezes nos possamos sentir seguros, existe uma certa probabilidade de algumas das nossas credenciais acabarem por ser divulgadas. Pois bem, desta vez, foram mais de 100 milhões de palavras-passe partilhadas por um hacker.

De um modo geral, a partilha de palavras-passe pode acontecer devido a um incidente do nosso lado ou envolvendo as empresas em que confiamos.

Ao longo dos anos, temos assistido à circulação de milhões de palavras-passe, o que levou a Google e a Microsoft a adicionar ferramentas para verificar se as palavras-passe armazenadas no browser foram comprometidas.

Esta semana, surgiu uma nova compilação maciça de dados que circulam gratuitamente em fóruns frequentados por cibercriminosos. Trata-se de 71 milhões de endereços de correio eletrónico e 100 milhões de palavras-passe armazenadas em texto simples.

33% das palavras-passe divulgadas são completamente novas

A fuga de informação foi revelada por Troy Hunt, um analista de cibersegurança que, há alguns anos, criou o website Have I Been Pwned para ajudar a identificar dados que tenham sido divulgados. Hunt explica que recolheu amostras do enorme ficheiro de 104GB para obter alguns detalhes sobre o mesmo.

Após numerosos testes, alguns dos quais envolveram a cooperação das vítimas, concluiu que a compilação contém endereços de correio eletrónico e palavras-passe reais, mas com uma diferença: parece haver muitas palavras-passe antigas.

Hunt também descobriu que 67% dos dados já tinham sido incluídos no Have I Been Pwned, mas os restantes 33% eram completamente novos. De qualquer forma, são milhões de palavras-passe ao alcance dos cibercriminosos, um problema que pode ser agravado em alguns cenários.

Não é apenas um serviço que está em jogo...

Enquanto alguns serviços incentivam os utilizadores a alterar as suas palavras-passe após um determinado período de tempo, outros não o fazem. A este respeito, é provável que haja pessoas afetadas cujas palavras-passe tenham um bom número de anos.

A reutilização de palavras-passe também entra em cena, uma prática muito comum que pode ser explorada por agentes maliciosos. Uma vez que os endereços de e-mail também foram divulgados, a fuga de uma palavra-passe reutilizada pode abrir a porta a um compromisso de segurança noutros serviços.

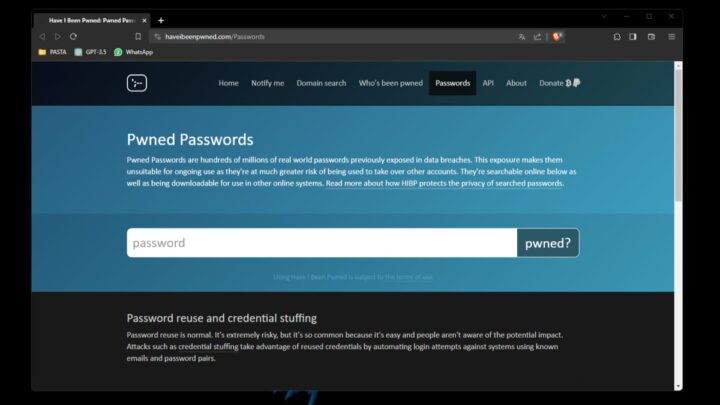

Como dissemos, todas as palavras-passe divulgadas foram adicionadas a um serviço chamado Pwned Passwords, que permite aos utilizadores verificar se foram divulgadas. Trata-se de uma ferramenta de código aberto dos criadores do Have I Been Pwned que promete proteger a privacidade.

O Pwned Passwords funciona da mesma forma que o Have I Been Pwned. Na box que aparece no website, tem de escrever a palavra-passe que pretende verificar. Depois disso, a ferramenta dir-lhe-á se a palavra-passe foi exposta. Se tiver sido, a primeira coisa que deve fazer é alterá-la.

Note: embora o Pwned Passwords tenha sido desenvolvido por pessoas bem conhecidas no mundo da cibersegurança, e os detalhes do projeto estejam disponíveis publicamente, os utilizadores devem utilizar esta ferramenta por sua conta e risco.

Leia também:

Este artigo tem mais de um ano

Eu vou já meter lá a password 🙂

Espera que eu tb já vou apanhar o autocarro e já levo a minha também

mas então não pode haver diversas pessoas com a mesma password? Para isso era preciso saber o email associado….

Claro que a ideia não é saberem se a vossa pass existe nalgum serviço e utilizada por alguém. A ideia, tal como é explicado pelos responsáveis do serviço, é verificar se essa palavra passe, que sem o user e o serviço é meramente um conjunto de carateres, está referenciada nalguma das muitas listas de serviços atacados.

Se essa passa estiver a ser usada por alguém que tem o seu user e password nessas listas, ficaremos a saber que a nossa passa não é assim tão segura.

Isso, alimentem bem os dicionários de brute force…

Podes sempre verificar pelo email.

ai está…

Quem é o parvo que coloca a pass nisto?!

Que interessa a passa sem o user, sem o serviço, sem tudo o resto? Se colocares é apenas um conjunto e carateres. Nada mais que isso. Não me digas que com esse conjunto te vão descobrir a conta do clube dos andorinhos de cima? Não sejam papistas 😉

E mais, lá diz: Note: embora o Pwned Passwords tenha sido desenvolvido por pessoas bem conhecidas no mundo da cibersegurança, e os detalhes do projeto estejam disponíveis publicamente, os utilizadores devem utilizar esta ferramenta por sua conta e risco.

Assim, se não quiserem que a vossa pass seja conhecida pelo serviço, que seguramente não faz nada com ela, não a coloquem. Se querem saber algo mais sobre esse conjunto de carateres que usam, até para saber se é forte ou já está apanhado por algum esquema… testem. Está sempre na vossa decisão. Nós informamos, vocês decidem 😉 é pior não saberem que dominarem a informação.

Alimentem a base de dados… Bora lá!! 🙂 pplware que tiro no pé!!

Que interessa a passa sem o user, sem o serviço, sem tudo o resto? Se colocares é apenas um conjunto e carateres. Nada mais que isso. Não me digas que com esse conjunto te vão descobrir a conta do clube dos andorinhos de cima? Não sejam papistas 😉

E mais, lá diz: Note: embora o Pwned Passwords tenha sido desenvolvido por pessoas bem conhecidas no mundo da cibersegurança, e os detalhes do projeto estejam disponíveis publicamente, os utilizadores devem utilizar esta ferramenta por sua conta e risco.

Assim, se não quiserem que a vossa pass seja conhecida pelo serviço, que seguramente não faz nada com ela, não a coloquem. Se querem saber algo mais sobre esse conjunto de carateres que usam, até para saber se é forte ou já está apanhado por algum esquema… testem. Está sempre na vossa decisão. Nós informamos, vocês decidem 😉 é pior não saberem que dominarem a informação.

Vitor M…. que comentário mais descabido… o que interessa a pass sem o user?! Então quer dizer que posso dar o pin do meu cartao de credito a toda a gente desde que nao dê o numero do cartao… qual é o mal?!

ahahahah logica da batata… era suposto saberem do que falam mas ja vi que este site caiu a pique… boa sorte com a vossa desinformaçao… ate um dia!

Por vezes pergunto-me que algoritmo usam algumas pessoas. Isto porque os comentários que fazem são de tal ordem descabidos… então diz lá se meteres ali num serviço desses o teu PIN de 4 fantásticos algarismos, e todos em “caixa alta”, que alguém vai saber do que se trata? Tu não me digas se meteres o 4576 do teu cartão da CGD que as pessoas do outro lado do serviço vão perceber: “aaa uolha aqui o PIN do cartão da CGD do Pedro D.”… que maravilha!!!

Nossa senhora tanta asneira nessa alma! E passas a vida a dizer que o site caiu a pique, e na verdade é o contrário, mas estás SEMPRE aqui. Sempre e dificilmente consegues fazer um comentário de jeito 🙂 não serás tu a cair a pique? 😉

Aquele abraço!

HAHAHA eu gabo-te a paciencia. Mas tb é verdade é cada exemplo burrinho que dão.

+1

Bem com estas passwords num diciionario e usando brute force e meio caminho andado para invasao.

Heheh meio caminho porquê? Achas que, usando um dicionário, esses carateres não estão já lá? Não estás a perceber a forma como acontecem os ataques. Tens um achismo da coisa 😀

https://www.troyhunt.com/ive-just-launched-pwned-passwords-version-2/#cloudflareprivacyandkanonymity

Mais vale a pena utilizar o gestor do Google, Bitwarden ou outro para saber se foram comprometidas.

Que por acaso recebem as informações do HaveIbeenpwned…

Nao te metas nisso dos gestores de passwords dos browsers. Redline Stealer papa isso tudo. Bitwardens e 1Passowords e outros por enquanto estão a salvo, mas os de browser vai tudo.

A sério ? Alimentar a base de dados de passwords de sabe-se lá de quem ? Estão loucos

Que interessa a passa sem o user, sem o serviço, sem tudo o resto? Se colocares é apenas um conjunto e carateres. Nada mais que isso. Não me digas que com esse conjunto te vão descobrir a conta do clube dos andorinhos de cima? Não sejam papistas 😉

E mais, lá diz: Note: embora o Pwned Passwords tenha sido desenvolvido por pessoas bem conhecidas no mundo da cibersegurança, e os detalhes do projeto estejam disponíveis publicamente, os utilizadores devem utilizar esta ferramenta por sua conta e risco.

Assim, se não quiserem que a vossa pass seja conhecida pelo serviço, que seguramente não faz nada com ela, não a coloquem. Se querem saber algo mais sobre esse conjunto de carateres que usam, até para saber se é forte ou já está apanhado por algum esquema… testem. Está sempre na vossa decisão. Nós informamos, vocês decidem 😉 é pior não saberem que dominarem a informação.

Interessa no sentido que é uma peça do puzle, eles lá descobrirão as outras.

Não faz sentido o que dizes. Isso é o mesmo que pegar num software e deixar a desenrolar milhões de possíveis palavras-passe. Que importa isso? Se existem milhares de serviços com milhões de possíveis combinações de nomes de utilizador, com dois passos de autenticação… um conjunto de carateres avuilsos não valem de nada. A não ser para quem tem listas desses conjunto de carateres onde existe um utilizador associado. Mas isso só quem lá coloca sabe de que serviço se trata, do outro lado não fazem a mínima ideia.

Vitor, como sabes os sistemas de IA de hoje “aprendem” com a frequência estatística de resultados/dados. Onde vão buscar essa frequência de dados ? Às base de dados existentes. Ora, o que aqui se pede não é nada mais nada menos do que informação para alimentar base de dados…e obter assim informação estatística sobre passwords e sua composição. O objectivo pode ser legítimo e altruísta, mas tambem pode não ser..

Serve então para tudo. Nesse caso basta estares logado e a “IA de certo software” apanhar o cookie 😉 Vale o que vale divagarmos sobre o assunto. O introduzir carateres “vagos” que só nós sabemos para que servem, e do outro lado só podem dizer se, nas tais listas que foram apanhadas pelos ataques hacker, existe ou não um conjunto de carateres igual. Nada mais.

Tenho um serviço que uso esta pass: _cr01s5@nt_19 que importa deixar aqui, nunca saberão qual serviço se trata 😉 agora, sei que “Good news — no pwnage found!” Ponto. É uma boa pass.

Vitor, cada um faz o que quer, não podemos é deixar de tentar de olhar para este assunto sob todos os pontos de vista possíveis e achar que só nós temos a verdade.

Claro que sim. Eu deixo um, mas sustento com realidade. Era interessante opinarem também com realidade. Mas concordo contigo.

Se o serviço for vulnerável a brute force e essas passwords que são verificadas no site caírem na mãos erradas é claro que mais cedo ou mais tarde algum utilizador vai sofrer com isso. Ninguém está a dizer que se colocares a password vão imediatamente descobrir quem foi. Mas é por isso que o meu dicionário só tem 15Gb

Isso é achismo. Nada disso resulta em realidade. Estas listas, com combinações aleatórias de caracteres valem tanto como nada. Sem o serviço, user, sistema, etc… valem zero. Quem vai fazer uma lista de ataque com meia dúzia de possíveis palavras-passe de qualquer serviço? Isso não tem lógica nenhuma.

Sabes lá de quem? Sabes quem é o Troy hunt e o vinny?

+1 base de dados

ninguem reparou nos + entre nomes?

Isso está a ser resolvido. Foi o update de toda a estrutura do site e servidor que mexeu com um plugin e estamos a validar tudo. Isso vai voltar ao normal dentro de pouco tempo.

Não faz muito sentido procurar pela password sem a mesma estar associada a um e-mail… Nem o bot mais rebuscado vai andar a tentar uma password com todas as combinações de endereços de e-mail existentes… Se nessa leak, ou noutra, existir o nosso e-mail com a password, aí sim é caso de preocupação. Ou então alguém que utilize como password o endereço de e-mail kkkkkk

Já não estamos em 2004. Com IA, bots e outras ferramentas, podem muito facilmente ir percorrendo uma lista de emails que também se encontra pela net, e ir testando passwords. E dado que estas ferramentas são inteligentes agora, te garanto que não vão faz-lo com brute force.

Alimentar Base de Dados de Brute Force é bom.

Ora bem, Vitor M., sabe que os ataques de brute force começam por algum lado, ou seja, imaginemos que eu descobria o seu email, sei lá, você tem uma empresa, eu vou ao seu website e voilá, tem lá o email de contacto.

E essa Base de dados do Pwned era minha, o que é que eu ia fazer para tentar aceder a sua conta de email?

Ia pegar no seu email que descobri e ia usar a minha base de dados de brute force para tentar aceder ao seu email.

Se por ventura você tivesse colocado a sua Pass na minha BD provavelmente iria ter acesso ao seu email.

Não parece tão descabido os comentários das pessoas acima.

Brute force com estas listas? Achas que hoje as técnicas usadas precisam destas listas? Estavam bem tramados os hackers. Aliás, hoje os brute force são muito mais sofisticados e têm como alvo estruturas muito bem identificadas no âmbito do retorno financeiro. Não pode ser ao estio aleatório, isso não funciona. E depois, pelo facto de apenas estares a dar carateres aleatórios, não ajuda em nada, é que esta lista é totalmente random. Só à pessoa que mete este conjunto de carateres poderá dizer alguma coisa. E mesmo assim, vale o que vale. Aliás, quem está atento a estes meandros dos ataques ao serviço sabe que não é por este tipo de método 😉

Tens também este site: https://search.0t.rocks/

e sim infelizmente tem 2 passwords minha em plain text.. Já as mudei

Se esta malta se dignasse a perceber como funciona o serviço, que esta excelente ferramenta fornece, em vez de mandar bitaites logo é que era de admirar!

O segredo está em usar a técnica de kanonymity.

A password é encriptada do lado do cliente (browser) e apenas os primeiros caracteres dessa chave é que são enviados para o servidor, que depois é responsável por fazer o match desse prefixo, com as possíveis keys e devolve-as novamente para o browser. Do lado do cliente é que apenas é feita a validação se com base nessas keys retornadas existe um match ou não. E não existe mais nenhuma actividade ou comunicação com o servidor.

Mais informação aqui:

https://www.troyhunt.com/ive-just-launched-pwned-passwords-version-2/#cloudflareprivacyandkanonymity

Tudo isto que é mencionado é facilmente validado através da consulta dos pedidos efectuados através do browser! Portanto, antes de falarem informem-se!

Claro que o browser que estás a usar não está a apanhar os carateres e a manda-los para outro lado qq.

Lol actualmente e tudo gente seria hehe. Eles garantem.

Um bom exemplo:

– A nova lei da Califórnia facilitará a eliminação de dados pessoais em linha

https://www.theverge.com/2023/10/11/23912548/california-delete-act-personal-data-single-request-online-data-brokers

As minhas 12.000 BTC estão seguras em cold wallet.

A imaginação é impossível de roubar.

Ja esta no site a alguns dias. Pode ser descarregado no culpado do custome.

E so combinacoes de utilizador e password collectectada de infostealers logs.