Ex-engenheiro do Yahoo! declara-se culpado de hackear 6.000 contas para roubar pornografia

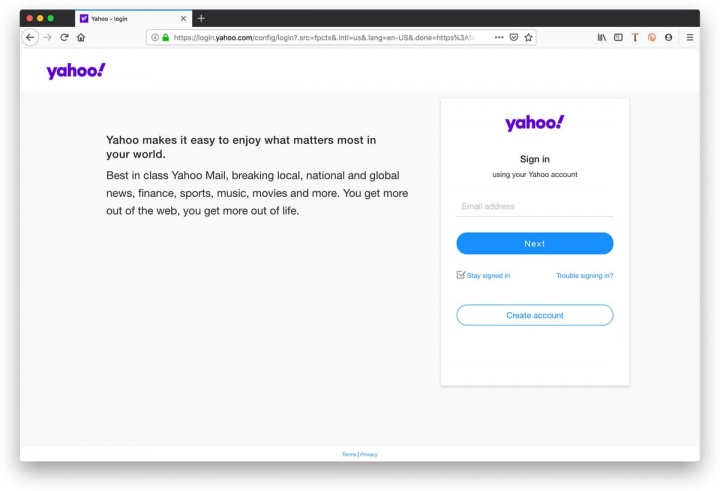

Se já é difícil acreditar que estamos seguros com palavras-passe e métodos mais refinados para autenticação nas nossas contas online, esta história vem piorar em muito a credibilidade dos sistemas. Assim, de acordo com a publicação ZDNet, um ex-engenheiro do portal Yahoo! acaba de se declarar culpado do crime de tirar vantagem do seu trabalho para entrar nas contas de mais de seis mil vítimas e roubar pornografia.

Este tipo de "facilidade" pode colocar em causa os restantes serviços, afinal estamos a falar de um dos maiores portais do mundo.

Entrava nas contas para sacar pornografia

Apesar de ser grave, o problema ainda é bem maior. Segundo o homem, depois de ter acesso às contas, foram roubadas imagens comprometedoras aí armazenadas. Segundo a publicação, o foco especial era a pornografia privada, fotos, vídeos, imagens e dados de acesso a outros serviços. Foi assim que Reyes Daniel Ruiz, 34 anos, trabalhou durante mais de dez anos para o Yahoo!.

Aproveitando-se da sua posição como engenheiro de confiabilidade, Daniel concentrou-se em colegas, amigos íntimos e jovens mulheres perfeitamente desconhecidas. O número exato de Gigas retirados dessas contas é desconhecido. Contudo, ele teria tudo armazenado num disco rígido pessoal que guardava em casa.

Contas violadas serviam para atacar serviços da Apple, Google, Facebook, etc...

Na verdade, Ruiz também usou o acesso do Yahoo! para comprometer contas em serviços como Apple iCloud, Facebook, Gmail, Dropbox, entre outros. As vítimas usavam estes endereços de e-mail para registar as suas contas nessas empresas.

Assim, o ex-funcionário da Yahoo! simplesmente solicitava a redefinição da password nesses serviços. Posteriormente, recebia o e-mail de login e seguia até às contas nessas empresas.

Em julho de 2018 deixou o Yahoo!, mas não demorou muito para que fossem encontrados vestígios das suas atividades. Então, em abril de 2019, o engenheiro foi acusado da prática de vários crimes. As autoridades dizem que o Daniel destruiu o disco rígido assim que começou o processo. No entanto, não podia escapar de se declarar culpado de uma acusação de invasão de computador.

Como resultado, ele enfrenta uma pena máxima de prisão de cinco anos e uma multa de até 250 mil dólares, cerca de 230 mil euros. A sentença de Ruiz está marcada para 3 de fevereiro de 2020.

Entretanto, o antigo engenheiro foi libertado com uma caução de 200.000 dólares.

Este artigo tem mais de um ano

“Foi assim que Reyes Daniel Ruiz,34 anos,trabalhou durante mais de dez anos para o Yahoo!.” Porra,que tipo depravado,que pervertido !! 10 anos !! Andou 10 anos nesta podridão !! Que nojento !! Tipos destes querem-se longe,aliás,deviam estar era atrás das grades.Que indecente !! Só via essa m**** da pornografia à frente.Que se interne num asilo para curar aquela diarreia mental.

Nojento, muito nojento. Num asilo e sem acesso a pc.

Que delicia, já fiz pior

Que comentário mais triste…

Por quilo que o PPLWARE defende (privacidade e segurança digital) tu devias ser banido desta comunidade…

As pessoas não têm noção que os administradores de sistemas têm este poder nas suas mãos. Este deixou vestígios, mas não é difícil passar despercebido. Deveria ser uma profissão mais regulada e bem remunerada. Temos as empresas nas nossas mãos. Deveria ser uma profissão mais regulada, com códigos de conduta. Tive uma pessoa há muitos anos que me perguntou se era possível nos lermos os e-mails. Respondi que tecnicamente sim, eticamente não o fazíamos.

Prefiro ter o meu e-mail pessoal na Google que é mais uma entre centenas de mihoes que numa empresa pequena.

Qual a sua opiniao sobre servicos do tipo do ProtonMail?

São melhores que outros mais pequenos que não tentam sequer proteger nada a todos os níveis (alguns, tipo Portugalmail, nem utilizam ligação segura aos seus servidores…), mas ninguém deve confiar a sua vida a eles.

Normalmente os mais honestos até tem algures a avisar que para verdadeira segurança as comunicações devem ser todas ponto-a-ponto com chaves OpenPGP ou S/MIME geradas e mantidas no dispositivo do utilizador… somente assim é impossível ao operador ter acesso aos «conteúdos das mensagens» em formato compreensível… mas continuam a ter acesso a quem mandou e de que endereço de e-mail, IP’s, etc. e podem pedir reposição de passwords e tudo o mais de serviços que não cifrem previamente a informação utilizando o OpenPGP ou S/MIME (basicamente “todos”.. a única excepção que encontrei até hoje é um serviço de bugs da mozilla que permite colocar a chave OpenPGP ou S/MIME para proteger os conteúdos das mensagens… mas se colocar a chave pública do serviço de e-mail em si então o atacante pode ler na mesma! Em especial se tiver acesso interno numa posição elevada da organização, por exemplo na FastMail supostamente dois executivos têm cada um uma chave privada que permite aceder, quando usadas em conjunto, a qualquer conta por lá, se for verdade e não existir forma de contornar tal segurança, já estão certamente a fazer mais que em muitas outras empresas onde quase qualquer um pode ver).

As culpadas são as pessoas colocam-se a jeito….. é para isso que existem sistemas de backup, agora se colocam tudo Online estão à espera de Quê!!!! poderão ter surpresas.

Lógico que não Concordo, o que ele fez é crime deve responder por isso.

Na verdade acho que a grande culpada é no fundo a Yahoo! uma vez que permite que os seus colaboradores tenham acesso aos emails dos clientes (com maior ou menor dificuldade, mas conseguem).

Jogada nada inteligente, Visto que se consegue ter acesso a pornografia de forma simples e gratuita.

Para ter acesso a pornografia de forma simples e gratuita nao e’ preciso cometer crimes de violacao da privacidade de clientes. Disse-me um amigo.

Isto só reforça a necessidade dos serviços online e offline deixarem de utilizar tanto o SMS como o e-mail para enviarem informação: sensível/ privada/ confidencial/ secreta/ ultra-secreta/ acima de ultra-secreta.

No e-mail usando OpenPGP ou S/MIME para proteger os conteúdos ainda se poderá aceitar que seja utilizado até ao nível “secreto”, mas acima disso não. E para o SMS não existe forma prática de proteger, pelo que a única coisa aceitável a fazer é não o usar.