Autenticação 2 fatores: Solução eficiente para prevenir o sequestro de contas

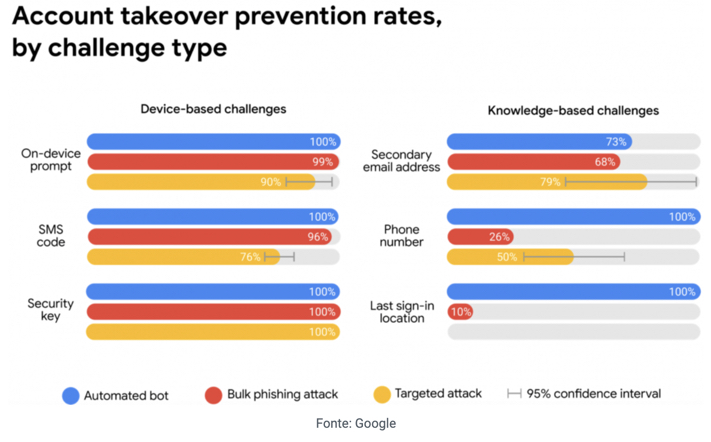

Um estudo recente da Google revela que o simples facto de associar à sua conta da Google um número de telemóvel para recuperar o acesso mediante o envio de um código, através de SMS, pode bloquear a 100% os bots automáticos, 99% dos ataques de phishing massivos, e 76% dos ataques dirigidos.

Duplo fator de autenticação

Trata-se de uma funcionalidade que acrescenta uma camada de segurança extra e que dificulta a que terceiros acedam às suas contas, caso tenham roubado as credenciais de acesso ou que as mesmas tenham sido filtradas como consequência de alguma falha de segurança sofrida por algum dos serviços que utilizamos.

Estudo revela que Duplo fator de autenticação previne sequestro de contas

Este estudo foi realizado pela Google em parceria com investigadores da Universidade de Nova Iorque e da Universidade da Califórnia, em San Diego, e durante um ano foram recolhidos dados com especial enfoque em ataques de grande escala e em ataques dirigidos. O objetivo da investigação era demonstrar o quão são eficientes as “práticas básicas de higiene cibernética” para prevenir o sequestro de contas dos utilizadores por parte de hackers.

Para os menos atentos, a Google acrescenta de forma automática uma camada adicional de segurança para prevenir que terceiros acedam à conta de um utilizador sem o seu consentimento.

Assim, sempre que a Google identifica um comportamento suspeito no acesso a uma conta, seja em termos de localização ou de um dispositivo de onde nunca antes tinha acedido, a Google solicitará informação adicional para que fique demonstrado que quem tenta aceder é o proprietário da conta.

À semelhança do que acontece com o uso do número de telemóvel para enviar um código através de SMS e estabelecer uma dinâmica de duplo fator de autenticação, é ainda possível obter um nível de proteção similar mediante o uso do duplo fator de autenticação, mas mediante o próprio dispositivo (não SMS).

Segundo o estudo, e embora apresentem números semelhantes ao duplo fator de autenticação baseado em SMS, os envios de mensagens de confirmação baseadas no dispositivo são mais seguras. Neste sentido, o envio de mensagem de confirmação através do dispositivo pode ser útil para prevenir 100% dos ataques provocados por bots automáticos, 99% dos casos de phishing massivos e 90% dos ataques dirigidos. Neste último ponto o duplo fator de autenticação baseado no dispositivo apresenta um melhor comportamento que o baseado em mensagens SMS, que apresentava 76% de eficiência.

Segundo explica a Google no seu blog de segurança, para o estudo foram investigados grupos criminais que se oferecem “para contratar” e que por cerca de 750 dólares vendem acessos a contas. Estes grupos geralmente enviam e-mails de phishing dirigidos simulando ser de um familiar, um colega ou da Google, e caso não caiam na armadilha à primeira tentativa, os e-mails de phishing dirigidos continuarão por mais um mês.

Como demonstram os dados deste estudo realizado durante um ano, associando apenas um número de telemóvel à sua conta Google é possível prevenir até cerca de 66% dos ataques dirigidos, pelo que a ativação do duplo fator de autenticação baseado em SMS ou no dispositivo é altamente recomendável. A grande maioria dos serviços que utilizam os utilizadores contam com esta função de segurança, desde o Instagram, Twitter ou Facebook até jogos como o Fortnite.

O Pplware agradece à ESET pela produção deste conteúdo.

Este artigo tem mais de um ano

Irónico vindo de quem vem…o maior fator de insegurança de dados pessoais é precisamente a Google! Querem “à força” os números de telefone de toda a gente para mais um “maremoto” de mensagens publicitárias…

Não precisam de número de telefone. Nem sequer precisas de um SIM

Precisas sim. Só depois do nr de telefone é que consegues activar o TOTP.

A google não te deixa activar sem primeiro dares o contacto.

Ok. Verificados esses pressupostos confirmo que tem razão mas mesmo assim se desejar retirar o cartão SIM para por exemplo um IPhone, o equipamento anterior continua a receber notificações por token para activar os pedidos de autenticação.

Estranho todas as notícias estarem a ignorar que as chaves FIDO2 tem bloqueado 100% dos 3 ataques analisados. Nenhum outro método se revelou tão eficiente a proteger as contas de ataques comuns. As chaves FIDO2 têm certamente limitações e não podem ser utilizadas em todas as situações, mas na Google têm se revelado, a acreditar no estudo, totalmente eficientes… a acrescentar a este estudo está outro realizado pela própria Google que concluiu que 0% dos seus funcionários “caíram” em ataques de phishing desde a introdução das chaves FIDO (agora FIDO2).

Apesar de achar que o que terá mais hipóteses de se tornar o padrão devido à flexibilidade de instalação em sistemas operativos comuns e de funcionalidades ser o SQRL (Secure Quick Reliable Login), o FIDO/ FIDO2 está a revelar-se muito útil pelo menos para proteger contas da Google… e o problema é mesmo a quantidade quase inexistente de web sites a suportar estas chaves o que as torna num investimento dificilmente justificável para a maioria.

Mais estranho é que os bancos portugueses não disponibilizam 2FA para aceder às contas bancárias online. (dos que tenho conhecimento: BCP, BBVA, CGD, Santander).

Isto sim é preocupante!

Concordo.

Dada a forma como se acede actualmente é realmente ridículo não disponibilizarem pelo menos a possibilidade de utilizar aqueles autenticadores de 6 números que mudam a cada 30 segundos, que não têm quaisquer custos além da implementação inicial (não é preciso gastar dinheiro a mandar sms’s e coisas do género, que nem sequer são assim tão seguras).

É mais difícil entrarem num wordpress que configurei que na minha conta bancária infelizmente.

Boas

Não me parece boa ideia…

Até o grande Mitnick já mostrou que o 2FA não vale nada…

https://techcrunch.com/2018/05/10/hacker-kevin-mitnick-shows-how-to-bypass-2fa/?guccounter=1&guce_referrer_us=aHR0cHM6Ly93d3cuZ29vZ2xlLnB0Lw&guce_referrer_cs=1N21qyx_jd8QpAqdwNn-lg

E se procurarem no google por “2fa is dangerous” encontram muitas razões para não usar, alias porque não usa a MS no Windows 10?

Nos bancos não é preciso para nada. Alguns obrigam a validar as operações pelo cartão matriz outros por SMS para quê 2FA ?

Tenho uma foto muito boa para o 2FA, a porta de uma Federação de desporto com 2 teclados para meter código mas basta partir o vidro da porta para entrar….

O segundo factor de autenticação não é inútil se for bem concebido… o melhor que inventaram até ao momento é o FIDO2, mas também tem os seus problemas (o contador interno, que em algumas circunstâncias pode ser utilizado contra o legítimo utilizador; o facto de utilizar o NIST P-256… que pode conter algumas vulnerabilidades perigosas; o facto de alguns dispositivos utilizarem NFC ou mesmo Bluetooth… que pode permitir que alguém só por estar fisicamente próximo se possa autenticar como o utilizador em casos de ataques mais elaborados; se o domínio mudar deixa de funcionar para esse web site; se o atacante conseguir adulterar o software que o utilizador está a utilizar… pode mostrar uma coisa que parece o correcto mas o autenticador pode autenticar-se no web site verdadeiro localmente e depois atacantes remotos conseguirem fazer tudo por de trás sem sinais visíveis).

Para o cenário no link do techcrunch o FIDO2 preveniria esse ataque específico porque o browser saberia qual é o endereço verdadeiro e logo o endereço para o qual a chave FIDO2 estaria a produzir uma assinatura seria para o endereço falso e não para o verdadeiro… logo o atacante não conseguiria entrar como sendo o utilizador.

Dito isto, o que alguns espertalhões fazem é meterem o utilizador a autenticar-se de forma diferente que possa também ser permitida pelo serviço (ex.: código de 6 dígitos que muda a cada 30 segundos; ou ir para uma página de perguntas secretas; ou para meter o código de desbloqueio de emergência que alguns serviços geram; ou para receber o código enviado para um smartphone que depois deve introduzir no ecrã… na página falsa)… só se o serviço não permitir ultrapassar a autenticação FIDO2 em qualquer circunstância (dica: tal raramente ou nunca acontece) é que o atacante “normal” não consegue ser bem sucedido, sem ter acesso a uma das chaves físicas FIDO2 registadas.

O Windows 10 já aceita o FIDO2, além dos outros 2FA que já possuíam antes, através do Windows Hello.

O cartão matriz ou SMS já são considerados um 2FA (segundo factor de autenticação)… não muito seguros em muitos cenários de ataques reais, mas ainda assim são um segundo factor de autenticação… que é melhor que nada.

Partir o vidro da porta de uma federação de desporto… pode ser muito fácil… ou muito difícil! Quão difícil pode ser? É ver este vídeo: https://youtu.be/Ly9uixgNfQI?t=30 e já pode ficar com uma ideia de como 3 vidros, mesmo dentro da categoria de “resistentes” podem oferecer graus diferentes de resistência.

Boas

Primeiro nem todos têm o Hello a funcionar no win 10 devido ao equipamento necessário…logo não se pode dizer que seja útil o 2FA.

Quanto ao cartão matriz ou SMS com o código de validação é tão ou mais seguro que o 2FA, só não é seguro para os “palermas” que caem no phishing ou engenharia social mas aí, para esses nenhuma segurança é eficaz, nem o 2FA.

É verdade, mas se não tiver a autenticar pela Internet nem faz muito sentido estar a utilizar um segundo factor de autenticação… mas existem soluções de terceiros para isso como utilizar o VeraCrypt com um cartão que suporte PKCS#11, entre outros programas que permitem chegar à janela de autenticação do Windows e depois necessitam de uma pen/ cartão/ etc. para se autenticar.

Mas “2FA”, apenas significa “segundo factor de autenticação” nada mais, se tiver que colocar um código e depois um código de uma matriz, ou um código recebido por sms, ou enviado para o e-mail… enfim outra coisa além do utilizador e senha inicial já pode ser considerado um segundo factor de autenticação… embora a definição também possa ser vista como algo que é (impressão digital/ cara/ veias/ sangue…) e algo que sabe (password) ou algo que têm (exemplo um cartão com chip de segurança (exemplo cartões bancários, chaves físicas FIDO/ FIDO2).

Para o phishing/ engenharia social o único que parece funcionar em circunstâncias normais (em que o dispositivo não esteja comprometido com malware) são as chaves físicas FIDO2, porque a pessoa não tem como ser enganada porque o browser vai enviar o endereço verdadeiro do site falso e a chave vai assinar o endereço falso que será inválido para o site verdadeiro. E não há maneira de ultrapassar isso sem instalar algo de maligno no dispositivo coisa que poderá ou não ser possível conforme as circunstâncias e dispositivo utilizado pela pessoa visada.

Quer dizer a pessoa pode ser enganada, que é algo que muitos fazem, mas porque quem cria os web sites normalmente permitem maneiras alternativas de entrar… e é por essas maneiras alternativas que tentam entrar na maior parte dos casos quando se usa o FIDO/ FIDO2… que seria desnecessário, porque normalmente até exigem pelo menos duas chaves físicas para garantir que a pessoa mesmo que perca, ou furtem/ roubem ou uma delas se avarie que a pessoa continua a conseguir aceder na mesma.

Quanto ao vidro da porta nem respondo porque aquilo fica num prédio com outros condóminos pelo que o vidro é normalíssimo….

Se não viste não faças nenhuma conjectura sobre o tipo de vidro.

Todos sabemos que há muito tipo de vidros com diferentes resistências, mas como nunca viste a porta mais valia nada cometar sobre isso.

Na maior parte dos casos não é possível determinar o tipo de vidro só olhando para ele.

Já fui a uma moradia que parecia normalíssima por fora e só tive conhecimento de que os vidros (da porta e janelas) são resistente a balas porque me disseram, e realmente quando fui dar umas pancadinhas com os dedos notava-se que a consistência era diferente… mas a olhar para eles pareciam vidros normais.

Por isso mantenho o que escrevi, os ditos vidros podem ser mais resistentes do que pensa. Não digo que são, apenas que podem ser. Até um vidro normal com uma película de segurança mais forte pode revelar-se difícil de ultrapassar, e as películas de segurança são relativamente baratas se comparadas com o custo de vidros especificamente desenhados para serem muito resistentes.

O problema mais comum é quando ha a perda ou dano do telemóvel. Recuperar o acesso as contas pode se revelar uma carga de trabalhos ou tarefa impossível, dependendo do tipo de de back up fornecido pela app.

Por isso optei pela Authy porque permite ser usado em multi-plataformas, assim caso perca um aparelho tenho outro de acesso, alem disso nao tem custos.

Agora pretendo uma aplicação similar mas que em vez de colocar a senha, entrar por push notifications. Alguem conhece alguma?

Nem vem a propósito : vejam esta notícia, datada de 20 de maio deste ano: uma pessoa perdeu mais de cem mil dollares por causa da SMS como 2FA, in “https://medium.com/coinmonks/the-most-expensive-lesson-of-my-life-details-of-sim-port-hack-35de11517124”.

Sim, é um problema antigo muito conhecido. O instituto norte-americano NIST chegou a escrever em um de seus padrões a seguir pelo governo e indústrias que trabalham directamente para ele que o SMS não deveria ser utilizado como factor de autenticação, mas acho que foram tão pressionados pela industria de telefones móveis/ industria financeira e sabe-se lá mais de quem que acabaram tirando do documento final tal indicação… e agora apenas recomendam, no fundo, que se evite utilizar… em vez do definitivo “parem de utilizar, não é seguro”. O SMS não ficou mais seguro, nada foi feito nesse sentido, apenas a pressão da indústria é que os fez mudar de opinião, mesmo existindo formas alternativas mais seguras.

Uma coisa mais grave do que utilizar o SMS como segundo-factor de autenticação é muitos serviços usarem-no como meio de recuperação da senha principal… ou seja utilizam o SMS para permitir a recuperação/ criação da senha principal… no fundo qualquer um que consiga ter acesso à mensagem de SMS (seja de que maneira for, e existem muitas) consegue ter acesso à conta.

Por outro lado serviços ligados às moedas virtuais e à banca já deveriam ter adoptado o webauthn que permite utilizar chaves FIDO2 (e acho que até as mais antigas FIDO U2F) para proteger as contas online. Poucas pessoas têm estas chaves porque não existem à venda na maior parte das lojas físicas, mesmo nas de especialidade tecnológica, e mandar vir pela Internet não é assim tão barato como isso tendo em conta que serviços como a Google exigem que uma das chaves possa autenticar-se via NFC e/ ou Bluetooth e comprar duas já com os portes possa ficar em redor de 50 euros.

Mas para quem quer ter moedas virtuais já deveria saber que se leva tal a sério deveria utilizar dispositivos físicos construídos para esse propósito que mantêm tais moedas fora da Internet (Ledger, Trezor, KeepKey, etc.)… mesmo tais dispositivos não são uma garantia absoluta de segurança, mas sempre são mais seguros que serviços online que tendem a ser atacados com maior facilidade do que seria suposto… e pior: não aprendem e mantêm tais sistemas vulneráveis como o SMS.