Computação quântica: Irá quebrar a segurança das criptomoedas?

Empresas especialistas em cibersegurança como a ESET continuam a incentivar fortemente a adoção de medidas de segurança básicas como o fator de autenticação multifator, e esses incentivos permanecerão válidos no futuro próximo. Os atuais métodos de segurança criptográficos que se cuidem – a computação quântica está a chegar.

Se o ritmo acelerado a que empresas como a Google estão a instalar computadores quânticos de grande capacidade continuar, o futuro também passará por plataformas de computação quântica, que oferecem todo um novo conjunto de oportunidades – mas também desafios de cibersegurança.

A razão é nada mais que a estrutura fundamental da computação – o bit – está a ser renovada para conter quantidades enormes de dados, cada um numa coisa chamada “qubit” (abreviatura de “bit quântico”). Depois de reivindicar a supremacia quântica em 2019, o Google Quantum AI construiu agora a segunda geração de um computador que pode digerir e processar uma quantidade imensa de qubits em tempo recorde, permitindo-lhes “martelar” a autenticação até que ela se quebre. E isto é apenas o início.

A computação quântica é uma tecnologia peculiar, mas promissora, altamente suscetível aos problemas de ruído que têm atormentado a tecnologia e que tendem a provocar o seu colapso. Mas se conseguirmos que sejam suficientemente silenciosos para poderem ser utilizados ao máximo, alteramos fundamentalmente o poder de computação, em ordens de grandeza.

Para isso, um novo sistema de minimização do ruído e de processamento da informação utilizável utiliza um esquema chamado amostragem aleatória de circuitos (RCS), que permite o processamento de 70 qubits, contra os 53 qubits da anterior geração do processador quântico Sycamore. Trata-se de uma diferença gigantesca em termos de capacidade de processamento. Há esforços substanciais para avançar para um processamento de qubits ainda mais elevado se a tecnologia conseguir tornar o quantum menos ruidoso, otimizar o seu desempenho no meio do aumento do ruído ou, muito provavelmente, ambos.

No entanto, mesmo com o atual nível de poder de computação, a equipa estima que “concluímos que a nossa demonstração está firmemente no regime de computação quântica para além do clássico”. Basicamente, isso significa que os supercomputadores que o mundo está a usar agora se tornarão rapidamente dinossauros, algo semelhante a condensar o poder de computação de um mainframe do passado num smartphone que provavelmente tem no seu bolso. E não se trata apenas da escala da velocidade de computação: a computação quântica é, por natureza, maciçamente paralela, com qubits capazes de computar efetivamente muitas coisas ao mesmo tempo.

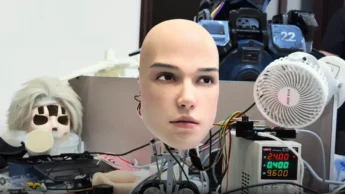

Parecendo o cenário saído de um filme de ficção científica, a mais recente novidade da equipa da Google está a estabelecer recordes de velocidade e promete mais. Também se parece com uma instalação de nascimento futurista de drones com baterias, mas até agora nada disso.

Isso significa que a criptografia que usamos todos os dias e que constitui a autenticação que usamos para tornar a autenticação demasiado difícil de adivinhar ou de fazer engenharia reversa acabou de se tornar mais suscetível a engenharia reversa. Os tokens criptográficos atualmente utilizados baseiam a sua segurança na possibilidade de as atuais plataformas de computação poderem iterar através de combinações suficientes para adivinhar a combinação certa para abrir a fechadura num determinado período de tempo. Mesmo usando supercomputadores modernos com criptografia moderna em uso generalizado, adivinhar a combinação correta pode levar anos, possivelmente muitos anos.

Mas o que os supercomputadores modernos podem adivinhar em muitos anos, a segunda geração do processador Sycamore que utiliza RCS pode adivinhar em segundos ou minutos, o que significa que pode quebrar os atuais algoritmos de segurança do “computador clássico”.

O que iremos utilizar a seguir para a encriptação? Existe um campo de estudo que utiliza a computação quântica para gerar estes cálculos muito mais complexos que seriam mais difíceis de adivinhar. Isto deve-se em parte ao aumento das atuais limitações práticas do que é considerado um “número aleatório” pela computação clássica, que se torna então a semente para algoritmos muito mais seguros utilizados na criptografia. Mesmo assim, quando a nova “killer app” quântica acontecer, levará anos a ser implementada. Isso favorece o atacante.

Mesmo que se desenvolva rapidamente, é muito improvável que os enxames de dispositivos de segurança existentes (pense no hardware de encaminhamento para toda a Internet ou na tecnologia de token criptográfico a nível governamental) consigam inicialmente adotar os novos esquemas sem atualizações significativas do hardware.

O Pplware agradece à ESET a produção deste artigo.

Este artigo tem mais de um ano

Ui, que medo.

Até parece que não há nada mais importante para o mundo tecnológico se preocupar com a segurança de acesso a sistemas além das criptomoedas.

Tem gente que não descansa e dorme de olhos abertos.

Então e os sistemas bancários? A tão famosa CBDC? Os sistemas de segurança militar, aeronáutica, astronómica, etc etc etc.

Respirem fundo pá.

Mas está tudo doido?

Usar brute force só funciona se não existir tentativas maximas!

A IBM e outros parceiros já estão à muitos anos a desenvolver arquitecturas e algoritmos de encriptação designados “quantum safe”. Já incorporam comercialmente essa tecnologia no mainframe Z16 pelo que lí.

se quebrar as cryptomoedas entao estudo será quebrado! quando chegar perto disso mudasse o algoritmo e pronto siga em frente!