Encriptação ponta-a-ponta no iCloud traz um novo paradigma de segurança

A Apple finalmente trouxe ao iCloud um importante salto no que toca à segurança. Com os dados dos utilizadores cifrados de ponta-a-ponta, nem o FBI vai poder aceder ao que os utilizadores da Apple enviam para a sua cloud.

Dados na iCloud são "praticamente impossíveis" de serem acedidos por terceiros

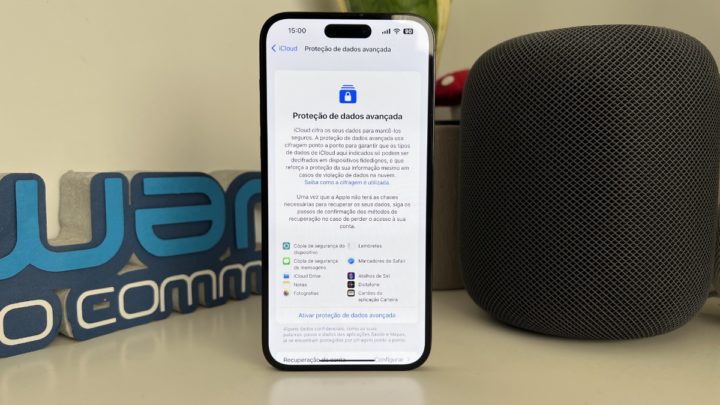

Com as últimas versões do iOS 16, mais concretamente o iOS 16.2 e iOS 16.3, a Apple introduziu muitas ferramentas para deixar os dados do iPhone e iCloud praticamente impossíveis de serem roubados. Métodos como o adicionar Chave de Segurança, ou mesmo a possibilidade de criarmos um Contacto de legado, são esforços para que o acesso ao um iPhone e aos seus dados seja feito de forma extremamente segura. Mas quem diz estes, diz outros também introduzidos.

Um caso que muda o paradigma da segurança é, sem dúvida, a Proteção de dados avançada.

Mas, o que diz a Apple sobre esta proteção?

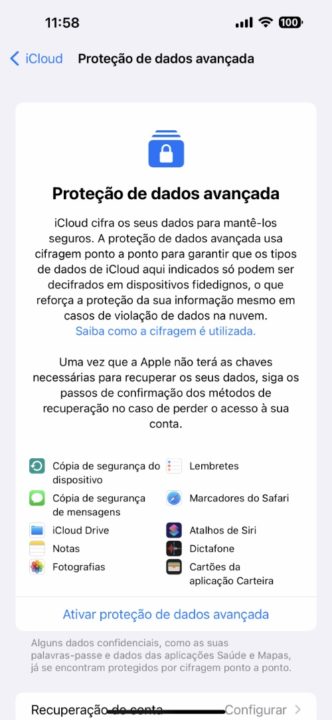

Por predefinição, iCloud protege a informação cifrando-a quando está a ser transmitida, armazenando-a num formato cifrado e protegendo as chaves de cifragem em centros de dados da Apple. Além disso, muitos serviços da Apple usam cifragem ponto a ponto; a informação é cifrada com chaves obtidas a partir do dispositivo e do código do dispositivo, que apenas o utilizador conhece.

Para obter o mais alto nível de segurança, pode ativar a proteção de dados avançada (iOS 16.2 ou posterior necessário; não está disponível em todos os países ou regiões). Usa cifragem ponto a ponto em mais categorias de dados, como as seguintes:

- Cópias de segurança de dispositivos

- Cópias de segurança da aplicação Mensagens

- iCloud Drive

- Notas

- Fotografias

- Lembretes

- Marcadores do Safari

- Atalhos para Siri

- Dictafone

- Passes da carteira

A promessa é que nem mesmo a Apple poderá aceder aos dados armazenados dos utilizadores no iCloud, e por extensão, ninguém "terceiro" conseguirá esse acesso. Isto porque as chaves para decifrar o conteúdo são armazenadas nos dispositivos do utilizador.

Esta é uma mudança notável e bem-vinda. Aliás, durante anos, a Apple encriptou (cifrou) os dados armazenados nos dispositivos individuais, mas frequentemente as cópias de segurança sincronizadas com a cloud não tinham um nível de proteção semelhante.

O processo de cifrar o iCloud não é difícil

Segundo a Apple, com a proteção de dados avançada, os dados protegidos apenas podem ser decifrados nos dispositivos fidedignos, o que protege os dados dos utilizadores mesmo em caso de violação de dados na nuvem.

Para o fazer no seu iPhone, faça os seguintes passos:

- Vá a Definições > [o seu nome] > iCloud e, depois, toque em “Proteção de dados avançada”.

- Toque em “Ativar proteção de dados avançada”.

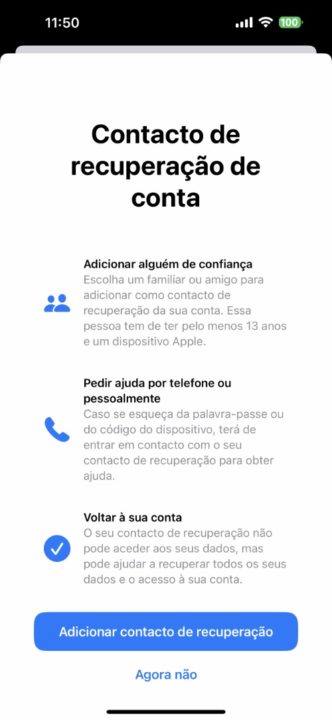

Se não tiver configurado um contacto de recuperação ou uma chave de recuperação, toque em “Recuperação de conta”, toque em “Configurar recuperação de conta” e, depois, siga as instruções apresentadas no ecrã.

ADVERTÊNCIA: se usar a proteção de dados avançada, a responsabilidade pela recuperação dos dados é sua. Como a Apple não terá as chaves necessárias para a recuperação dos dados, é necessário ter um contacto de recuperação ou uma chave de recuperação configurados na sua conta. Pode usar estes métodos de recuperação adicionais para recuperar o acesso aos dados, caso se esqueça da sua palavra-passe ou perca o acesso à sua conta.

Se, posteriormente, optar por desativar a proteção de dados avançada, os dados em iCloud voltarão ao nível de segurança padrão.

Tudo vedado até dispositivos mais antigos

A Apple lançou a proteção de dados avançada para utilizadores de Mac, iPhone, e iPad durante os meses de dezembro e janeiro. Conforme vimos em cima, não é difícil conseguir ter os seus dados totalmente vedados a terceiros. Contudo, a empresa exige que os passos sejam todos cumpridos e que não haja forma de os contornar.

Para isso, durante o processo, a Apple vai vasculhar os dispositivos que existem agregados às contas dos utilizadores para os forçar a atualizar ou deixar de vez a permanência dentro do Apple ID do utilizador.

No processo, a Apple vai de facto tentar vedar todos os acessos. Como podemos ver nas imagens em cima, o sistema avalia os dispositivos que estão na conta iCloud do utilizador e só avança se estes forem atualizados ou removidos do parque de dispositivos que estão a utilizar o Apple ID e iCloud desse mesmo utilizador.

Como o processo é irreversível, a empresa em vários momentos adverte que o responsável pelo acesso aos dados passa a ser unicamente o utilizador, deixando a Apple de ter qualquer hipótese de saber o que lá está dentro, mesmo em caso de requisito de um juiz. Para facilitar este processo, e para salvaguardar que um dia não se esquece e perde tudo, o processo solicita a adição de um contacto de recuperação. E no processo essas informações estão muito bem explicitas em mais que um menu.

Como ativar a Proteção de dados avançada para iCloud

Como ativar a Proteção de dados avançada para iCloud

A Proteção de dados avançada para iCloud oferece o nosso nível mais elevado de segurança de dados na nuvem e protege a maioria dos dados do iCloud através da encriptação ponto a ponto.

Acerca da Proteção de dados avançada para iCloud

A Proteção de dados avançada para iCloud é uma definição opcional que oferece o nível mais elevado de segurança de dados na nuvem da Apple. Se optar por ativar a Proteção de dados avançada, a maioria dos dados do iCloud (incluindo a cópia de segurança do iCloud, Fotografias, Notas e muito mais) será protegida através da encriptação ponto a ponto. Mais ninguém pode aceder aos dados encriptados ponto a ponto, nem mesmo a Apple, e estes dados permanecem protegidos mesmo em caso de violação de dados na nuvem. Antes de ativar a Proteção de dados avançada, pode saber mais sobre como os seus dados são protegidos com proteção de dados padrão e se ativar a Proteção de dados avançada.

Antes de ativar a Proteção de dados avançada, serão apresentadas orientações para configurar, pelo menos, um método de recuperação alternativo: um contacto ou uma chave de recuperação. Com a Proteção de dados avançada ativa, a Apple não tem as chaves de encriptação necessárias para ajudar a recuperar os dados encriptados ponto a ponto. Se perder o acesso à conta, terá de utilizar um dos métodos de recuperação da conta (o código ou a palavra-passe do dispositivo, o contacto de recuperação ou a chave de recuperação) para recuperar os dados do iCloud.

O código ou a palavra-passe do dispositivo é o código do iPhone ou iPad, ou a palavra-passe de início de sessão do Mac que define para proteger o dispositivo e ativar a autenticação de dois fatores. Também é utilizado para repor a palavra-passe do ID Apple e para recuperar os dados encriptados ponto a ponto se perder o acesso à conta.

Um contacto de recuperação é um membro de família ou amigo de confiança que pode utilizar o respetivo dispositivo Apple para ajudar a recuperar o acesso à conta e aos dados. Não terá acesso à sua conta; apenas a capacidade de lhe atribuir um código para ajudar a recuperar a conta. Saiba mais sobre os contactos de recuperação.

Uma chave de recuperação é um código secreto de 28 caracteres que pode utilizar, juntamente com um número de telefone fidedigno e um dispositivo Apple, para recuperar a conta e os dados. Saiba mais sobre as chaves de recuperação.

Nota: os métodos de recuperação da conta nunca são partilhados nem conhecidos pela Apple.

Requisitos

Para ativar a Proteção de dados avançada para iCloud, necessita de:

- Um ID Apple com a autenticação de dois fatores.

- Um código ou uma palavra-passe definida para o dispositivo.

- Pelo menos, um contacto ou uma chave de recuperação da conta. Se ainda não tiver, serão apresentadas orientações para configurar quando ativar a Proteção de dados avançada.

- Software atualizado em todos os dispositivos onde tem sessão iniciada com o ID Apple:

- iPhone com o iOS 16.2 ou posterior

- iPad com o iPadOS 16.2 ou posterior

- Mac com o macOS 13.1 ou posterior

- Apple Watch com o watchOS 9.2 ou posterior

- Apple TV com o tvOS 16.2 ou posterior

- HomePod com a versão de software 16.0 ou posterior

- Computador Windows com o iCloud for Windows 14.1 ou posterior

Os ID Apple geridos e as contas de crianças não são elegíveis para a Proteção de dados avançada.

Como ativar a Proteção de dados avançada para iCloud

Pode ativar a Proteção de dados avançada num iPhone com o iOS 16.2, iPad com o iPadOS 16.2 ou Mac com o macOS 13.1. A ativação da Proteção de dados avançada num dispositivo ativa-a em toda a conta e em todos os dispositivos compatíveis.

No iPhone ou iPad

- Abra a app Definições.

- Toque no seu nome e, em seguida, toque em iCloud.

- Desloque-se para baixo, toque em Proteção de dados avançada e, em seguida, toque em Ativar proteção de dados avançada.

- Siga as instruções no ecrã para consultar os métodos de recuperação e ative a Proteção de dados avançada.

No Mac

- Selecione o menu Apple > Definições do sistema.

- Clique no seu nome e, em seguida, clique em iCloud.

- Clique em Proteção de dados avançada e, em seguida, em Ativar.

- Siga as instruções no ecrã para consultar os métodos de recuperação e ative a Proteção de dados avançada.

Se não conseguir ativar a Proteção de dados avançada durante um determinado período de tempo, as instruções no ecrã poderão fornecer mais detalhes.

Se um dos dispositivos impedir a ativação da Proteção de dados avançada, pode escolher remover esse dispositivo da lista de dispositivos do ID Apple e tentar novamente. Enquanto a Proteção de dados avançada estiver ativa para a conta, só pode iniciar sessão com o ID Apple nos dispositivos que cumpram os requisitos de software indicados acima.

Acesso na web aos dados em iCloud.com

Quando ativa a Proteção de dados avançada, o acesso aos dados do iCloud na web em iCloud.com é desativado para garantir que os dados estão disponíveis apenas nos dispositivos fidedignos. Se voltar a ativar o acesso na web, pode utilizar um dos dispositivos fidedignos para aprovar o acesso temporário aos dados na web. Saiba como aceder aos dados do iCloud na web.

Partilha e colaboração

A Proteção de dados avançada foi concebida para manter a encriptação ponto a ponto dos conteúdos partilhados, desde que todos os participantes tenham a Proteção de dados avançada ativa. Este nível de proteção é suportado na maioria das funcionalidades de partilha do iCloud, incluindo a Fototeca partilhada em iCloud, pastas partilhadas do iCloud Drive e Notas partilhadas.

A colaboração do iWork, a funcionalidade Álbuns partilhados na app Fotografias e a partilha de conteúdo com "Pessoas com a hiperligação" não suportam a Proteção de dados avançada. Isto significa que o conteúdo partilhado não é encriptado ponto a ponto, mesmo quando a Proteção de dados avançada está ativa. Estes serviços são protegidos com a proteção de dados padrão.

Como desativar a Proteção de dados avançada para iCloud

Pode desativar a Proteção de dados avançada em qualquer momento. O dispositivo irá enviar em segurança as chaves de encriptação necessárias para os servidores da Apple e a conta irá utilizar novamente a proteção de dados padrão.

- iPhone ou iPad: em Definições, toque no seu nome e, em seguida, toque em iCloud. Em seguida, desloque-se para baixo e desative a Proteção de dados avançada.

- Mac: nas Definições do sistema, clique no seu nome e, em seguida, clique em iCloud. Em seguida, clique em Proteção de dados avançada e clique em Desativar.

Este artigo tem mais de um ano

Isso é mentira. O FBI vai continuar poder acessar os dados pois a Apple tem as chaves.

Achas que a Apple ia arriscar a sua reputação mentindo sobre este mecanismo, sendo que iria colocar toda a sua Segurança em causa e possivelmente uma moça nas vendas.

Há moças nas vendas bem jeitosas

Nem me digas nada, fazem cá uma mossa 😀

Ahahahahhahahha

Claro que não tem, isso até nem é possível, cada iPhone cria a sua chave e cada pessoa ao fazer a encriptação adiciona uma camada de proteção “quase impossível” de ser quebrada. Claro, digo quase porque neste mundo os impossíveis não existem.

Como é que estás tão certo disso?

Por acaso o código é aberto?

Os servidores são controlados pelos utilizadores?

No processo de encriptação, tendo em conta que não tens o código fonte, como sabes que não há uma terceira parte (a própria Apple) em todo o processo de encriptação e desencriptação?

O telemóvel, através do enclave, pode gerar seja o que for, mas como sabes se o enclave não responde a comandos vindos da casa mãe?

Estás a ver aqui várias perguntas, cada uma com um âmbito bem complicado de se ter qualquer certeza, portanto, estás numa de acreditar, um acto de fé portanto.

Só seria como dizes, se às perguntas acima, fosse possível responder com uma certeza que não existe.

Eu e tu podemos perfeitamente, com os nossos recursos, ter um sistema que garantidamente é mais seguro que esse.

E é garantidamente porque conseguimos responder a todas as perguntas aí de cima, com software open source, com hardware nosso e com um telemóvel em que se consiga flashar e meter um sistema operativo controlado por nós.

Daria trabalho? Sim, mas com poucas centenas de euros, era possível.

A história, o investimento e os sistemas criados falam por si. Ou achas que a Apple passa entre os pingos da chuva? Depois, ao nível da encriptação, o enclave do iPhone não é partilhado com a Apple, todo o processo é gerado internamento e guardado no próprio iPhone. Mas isso foi já muitas vezes escrutinado, até pelo FBI (que pagou um balúrdio à empresa israelita). Portanto, este método segue o mesmo padrão. Claro que podes por sempre em causa, mas as autoridades também o fazem e a Apple responde perante elas. E doí-lhes, que sempre que falham, é aos milhões.

Agora, até para se defender do Pegasus a Apple criou diversas ferramentas internas, apesar de estar ativamente a trabalhar para o Pegasus não conseguir extrair informações. Por isso também esta “jogada” arriscada da Apple. Depois de encriptar o iCloud… não há mais volta a dar. Pelo menos para 99.99% dos mortais. Nunca se pode dizer que é impossível, isso na informática não existe.

Pronto, os argumentos de sempre que se resumem a “thrust us bro” misturado com “we have a name” e com “we Invest a lot”.

Tudo isso são memes em questão de segurança, não são argumentos tangíveis.

A Apple, como qualquer outra empresa, desde Microsoft, Google, Amazon, qualquer empresa com serviços de VPNs etc, todas têm esse argumento como motivo de segurança, mas isso vale zero.

Ninguém, mas mesmo ninguém que queira montar qualquer sistema realmente capaz de resistir em termos de segurança, usa software que em termos de verificação de segurança, se baseia no que aparece numa noticia de que a empresa A investe muito em segurança, ou que foi auditada pela empresa B.

Isso é só factor comercial, em termos de segurança, como disciplina, vale zero.

A única coisa que vale é código aberto, que se possa vistoriar por todos, inclusive Pelas más personagens desta vida, e na posse do código, compilar o mesmo.

Servidores, por muita oferta que haja, se não for controlado por ti, não é confiável.

Esquece lá o que dizem as empresas com todas as certificações, se não é controlado por ti, a confiança no que lá corre é sempre já medida do acreditar que a empresa que te vende o serviço não te vigia, e posso te dizer com 100% certeza de que não vais encontrar servidor nenhum no mundo, controlado por uma empresa e que te venda um serviço, que esse servidor não tenha logs, nem nos países mais permissivos á pirataria, nem na Rússia por exemplo.

Mesmo que metas lá o teu material no rack, se a manutenção é feita pela empresa, como tantas o fazem, inclusive a PT/MEO, garantidamente não controlas o servidor.

Acho que com isto só não entende.quem não quer que não existe segurança dos dados em nenhuma empresa destas, é tudo uma questão de prioridades.

Mas então confias em quem? Nem na tua sombra. isso assim é um discurso fácil. Justificas tudo com “são todos iguais”. E ponto. Isso não está certo meu caro 😉 Isso sim são memes na segurança.

A Apple, a Microsoft, Google, Amazon, IBM e muitos outros têm compromissos empresariais. Não é “fazemos como der e depois logo se vê” 😉 não é assim. E vale muito o que fazem, sobre os seus suportes roda o mundo, não tens como contornar essa realidade.

No teu ponto de vista então tens de ter o teu servidor em casa, a tua rede de comunicação, os teus equipamentos… tu tens uma ideia utópica da realidade 😉 esquece isso.

E vocês até tiveram aqui umas notícias sobre a rede EncroChat.

Portanto, em relação ao telefone, era altamente alterado com software próprio, cheio de restrições.

Em relação aos servidores, estavam alojados em racks de empresas na Europa, França, Bélgica, etc, e foi essa a porta de entrada da polícia, servidores não controlados fisicamente pela rede EncroChat.

E a rede EncroChat dava 10 a 0 em termos de segurança a tudo o resto, mas mesmo assim não era o suficiente.

O EncroChat tinha um “calcanhar de Aquiles”, os dispositivos Android. Segundo consta, as comunicações foram detetadas colocando nos dispositivos malware e era já depois das mensagens estarem desencriptadas que eram acedidas. Mas a Apple sabe que também poderá ser alvo, por isso no iOS 16 colocou várias ferramentas. Por exemplo, a Apple disponibiliza uma opção, o Modo de bloqueio: http://bit.ly/3jW5ejh

“O Modo de bloqueio é uma proteção máxima opcional, concebida para os poucos indivíduos que, devido a quem são ou ao que fazem, podem ser pessoalmente alvos de algumas das ameaças digitais mais sofisticadas. A maioria das pessoas nunca é alvo de ataques desta natureza.

Quando o Modo de bloqueio está ativo, o dispositivo não funciona como normalmente. Para reduzir a superfície de ataque que pode ser potencialmente explorada por spyware especializado altamente direcionado, determinadas apps, sites e funcionalidades são estritamente limitadas por motivos de segurança e algumas experiências podem não estar disponíveis.”

Além disso, o utilizador pode também recorrer à Reposição de emergência: http://bit.ly/3jTrtGP

“Pode usar a verificação de segurança no iPhone para deixar de partilhar rapidamente o acesso ao seu dispositivo e informações pessoais com outras pessoas. A funcionalidade Verificação de segurança ajuda a alterar rapidamente o seu código e a palavra-passe do ID Apple, a parar a partilha de localização com a aplicação Encontrar, a limitar a aplicação Mensagens e FaceTime no dispositivo que tem na mão, etc.”

Esta última é para pessoas que estejam a ser seguidas por alguém com acesso ao seu iPhone, através do Apple ID.

Não é fácil, mas se as pessoas desconfiarem que estão a ser alvo de perseguição, podem usar esta ferramenta para de uma cartada repor tudo de novo e remover os dados de acesso antigos, por forma a parar essa perseguição.

Isto porque, no meio do caminho, não fazem nada com os dados encriptados. Com os dados dentro do iPhone, sem os acessos, nada conseguem para lá entrar (atenção, nada para 99.99% dos utilizador, porque o Pegasus conseguiu, atualmente não consegue, mas… nada é impossível.) Com o iCloud encrostado, agora nem na cloud conseguirão entrar. Por isso é que a Apple queria avançar com isto.

A rede EncroChat corria sobre Android, smartphones convencionais e foi fácil lá meter malware. Logo… 10 a zero… noves fora nada… zero. E assim foi.

E já agora, tens aqui uma notícia sobre a proposta no UK em relação á posso de telefones encriptados:

https://www.vice.com/en/article/z34p49/uk-proposes-making-sale-possession-of-encrypted-phones-illegal-encrochat-sky

Normal, o conteúdo fica inacessível. E fica praticamente impossível o acesso sem a chave de desencriptação. Mas…

Se o iPhone avariar ou perder não se pode recuperar a informação nunca mais! Muito cuidado!

Como assim? Se reparares podes criar contactos de segurança, podes usar uma chave de segurança, para que nunca fiques sem acesso ao conteúdo do iCloud. O que não faltam são medidas de redundância para teres os dados encriptados, mas com o teu controlo sobre a encriptação.

Como disseste que todo o processo era tratado no iPhone e não partilhado com a Apple assumi que sem o iPhone não se recuperavam os dados…

Para mim não faz sentido chamar encriptação ponta-a-ponta quando há outras pessoas a ter acesso aos dados…

Tem acesso? Não, tu é que escolhes quem pode ter acesso (e mesmo assim têm sempre de executar uma tarefa que tu podes intervir). Mas tens outros métodos, como, por exemplo, usar uma chave de segurança através da utilização de dispositivos FIDO vê aqui: https://bit.ly/3YCsPVy

Mas há outras formas, tens é de ajustar ao que precisas. Agora, não precisas, de todo, ter um contacto, se achas que não é seguro.

Nuno Duarte,

Sabes o que significa Encriptação de ponta-a-ponta?! O que estás a dizer é simplesmente errado.

Tecnicamente isto nem se pode chamar encriptação ponta-a-ponta já que só há uma ponta que é o próprio utilizador…

Era ponta-a-ponta se só o emissor e o recetor tivessem acesso à informação mas aqui, supostamente, só o emissor tem acesso à informação quando a volta a receber. Pelo menos é essa a premissa que se indica…

De resto, mesmo com encriptação ponta-a-ponta o FBI pode aceder ao que quiser se uma das pontas fornecer a chave. Aqui o que se assume é que a Apple não tem essa chave. Só o utilizador a terá.

É isso que a Apple diz, a Apple deixa de ter qualquer acesso a essa informação. É tudo do lado do utilizador.

https://support.apple.com/pt-pt/HT202303

Mas há metadados ativos, o que têm sido um “trade off” muito apreciado pelo FBI e outras entidades semelhantes.

Não esquecer que dizem que determinadas categorias, não estão disponíveis para “ponta-a-ponta” + metadados e talvez esteja explicada a permissão “FBI” até para poderem alimentar estas entidades e não terem problemas com a Lei Americana e Europeia…

Ora aqui está o realmente deveria ser informado neste artigo.

De facto foi um passo na direção certa da Apple em disponibilizar E2E, porém convém ter em conta metadados e cruzamento de informações.

Pessoalmente prefiro recorrer a outras apps para armazenar informações sensíveis, porém este passo é ótimo!

https://www.sydneycriminallawyers.com.au/blog/police-using-journalists-metadata-to-hunt-down-whistleblowers/

Se ativar esse recurso o meu antigo Watch s3 vira um peso de papel. Hoje ainda consigo usá-lo.

Então e depois como é que o FBI apanha os criminosos??

Com as imagens de câmara 😉