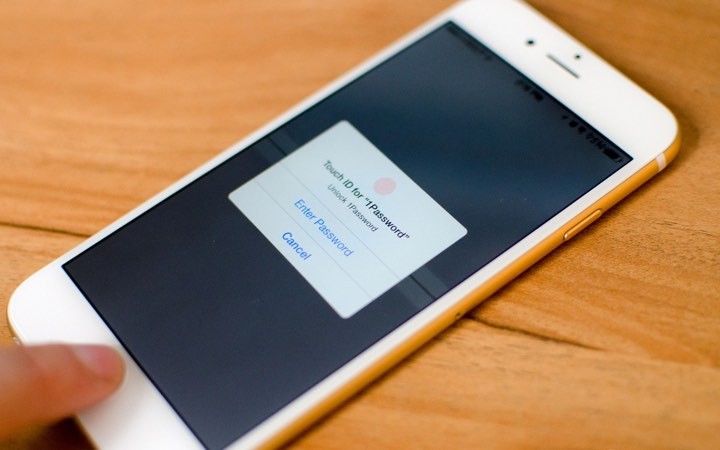

Apple alerta que não consegue desbloquear o iPhone

A Apple sempre se mostrou contra a possibilidade de ter de introduzir backdoors no iOS e assim garantir o acesso aos seus equipamentos por entidades governamentais.

Resultado de um processo que decorre em tribunal, a Apple alertou agora que não tem a capacidade de aceder a estes equipamento e aos dados dos utilizadores.

Num caso que está a ser julgado num tribunal federal norte americano, a Apple foi chamada a responder a algumas questões relacionadas com a sua capacidade de aceder aos conteúdos do iPhone.

Quando todos esperavam que a empresa anunciasse um método para o conseguir, acabou por responder de forma negativa e dar a conhecer que não tem a capacidade de desbloquear e aceder aos dados dos utilizadores.

Desde que introduziu o iOS 8 que perdeu essa capacidade, porque os dados estão encriptados no iPhone e assim não consegue ter acesso aos mesmos, excepto com acesso à password e ao pin do utilizador.

Apenas o consegue fazer em equipamentos que corram versões anteriores do iOS, mas esse é um número que não passa dos 10% dos iPhones em utilização.

In most cases now and in the future, the government’s requested order would be substantially burdensome, as it would be impossible to perform. For devices running iOS 8 or higher, Apple would not have the technical ability to do what the government requests—take possession of a password protected device from the government and extract unencrypted user data from that device for the government. Among the security features in iOS 8 is a feature that prevents anyone without the device’s passcode from accessing the device’s encrypted data. This includes Apple.

A sua declaração foi bem simples e dá conta da limitação que o iOS 8 veio colocar, tendo sido esta uma decisão da própria Apple.

Segundo a Apple a empresa não teria qualquer problema em fazê-lo, mediante uma indicação específica do tribunal, mas a especificidade do iOS 8 não o permite.

No caso dos 10% dos equipamentos que correm versões anteriores ao iOs 8, a Apple exige que apenas o faça com essa ordem, pois tal medida quebraria a confiança que os utilizadores têm na empresa.

No final desta semana haverá uma nova audiência e a Apple saberá se deverá ajudar as autoridades a conseguirem aceder aos dados dos utilizadores, quebrando assim a sua própria criptografia.

Esta é mais uma tomada de posição da Apple, desta vez motivada pelas medidas de segurança que colocou no iOS, visando apenas garantir novos níveis de protecção e privacidade aos utilizadores.

Este artigo tem mais de um ano

Se isto for verdade, faria com que eu mudasse todo o meu ecossistema para Apple.

É verdade.

Tudo fica no telemóvel, a não ser que faças o upload para o iCloud mas isso já é outra coisa, de resto tens tudo salva-guardado… sms…fotos..etc. (O ataque ao iCloud houve manha por detrás, o que quero dizer é que alguém lá dentro fez asneiras com partido próprio…)

Se tiveres tempo, como é óbvio, podes procurar aqui no pplware ou noutros sites sobre o que a Apple tem acesso ou não e verás que o que as pessoas chamam de sistema fechado não é negativo como estas mesmas referem.

Prefiro ter o meu carro fechado e fazer realmente aquilo que espero de um carro do que ter um tunning que tem isto e aquilo e mais outra coisa só para ficar bonito e ser o famoso “aberto”, mas são gostos e não estou aqui para criticar ninguém.

Exemplo: https://pplware.sapo.pt/apple/criptografia-do-iphone-pode-levar-apple-aos-tribuais/

“O caso começou quando recentemente o FBI pediu à Apple que desse acesso a mensagens trocadas em tempo real entre iPhones dos vários criminosos, ao que a empresa de Cupertino respondeu que não tinha essa possibilidade. A razão apresentada assenta na impossibilidade de aceder a essas mensagens graças aos elevados níveis de criptografia aplicados e que impede que até a Apple tenha acesso às mensagens…”

Não fales sem saber!

No iCloud, a Apple não pode fazer nada!

O FBI descobriu os atacantes porque houve mais de 300 tentativas por detrás do mesmo IP.

A política de privacidade da Apple, relativamente a não poder entrega informação que lhe seja exigida pelas autoridades competentes, não abrange a informação guardada no iCloud – se lha exigirem vai ter que a dar, desencriptada.

O que a Apple diz que não tem meios (chave) para desencriptar é:

– As comunicações via iMessage e Face Time (o que não abrange os backups que o utilizador decida fazer no iCloud Backup) e

– O conteúdo de um iPhone protegido por pin/password.

P.S. Achei graça ao título do post: “Apple alerta que não consegue desbloquear o iPhone” – ficam alertados os utilizadores de iPhone que se esquecerem do pin/password de desbloqueio escusam de ir pedir à Apple com o iPhone para lhes extrair o conteúdo 🙂

E nao tinha autenticacao de 2 passos

Isso até pode ser verdade, eles terem o iOS com os dados todos encriptados.

Agora, dizerem que não conseguem desencriptar… é um pouco exagerado, até porque foram eles que fizeram o código de encriptação, logo sabem como o reverter.

omfg, tu não sabes mesmo do que falas.

Aconselho uma leve leitura acerca do tema

É sempre possível. Pode é dar mais trabalho e demorar mais tempo, mas é possível.

o trabalho que podem ter é o mesmo que qualquer outra pessoa pode ter – força bruta a descobrir as chaves de encriptação

Sim, se tiveres um super computador e poderes esperar uns 500 anos…

Depende do tipo de encriptação… nem toda é reversível.

exagerado? Qualquer encriptação bem feita e com uma boa chave, só é possível ultrapassar sabendo a chave ou por força bruta; não é possível reverter! No caso do iPhone até o método de força bruta é seriamente dificultado pois necessita de passar pelo hardware do iPhone que impõe um limite temporal entre tentativas.

Então vais ter que mudar…

Isto é uma declaração da Apple ao Tribunal Federal dos Estados Unidos…

Ou seja, mentir aí seria extremamente grave, multas enormes, imagem da marca arruinada, etc…

Mentiras e multas já foram portanto nada de novo.

https://pplware.sapo.pt/informacao/o-escandalo-das-emissoes-da-volkswagen-explicado/

http://blog.cryptographyengineering.com/2014/10/why-cant-apple-decrypt-your-iphone.html

http://www.darthnull.org/2014/10/06/ios-encryption

http://www.forbes.com/sites/gordonkelly/2014/07/22/every-iphone-has-a-security-backdoor/

Onde há fumo…

esquecendo o facto de que isso só se aplica até ao iOS7, há um grande problema com essa tua suposta conspiração contra a encriptação do disco, nada disso realmente ultrapassa a protecção da encriptação de disco, pois os processos sobre os quais levantam dúvidas só podem aceder a dados encriptados “pela” password depois da pessoa dar a password. E o emparelhamento com computadores de confiança não é nenhuma novidade, e requer obviamente que haja um computador ao qual a pessoa tenha dado privilégios.

“Num caso que está a ser julgado num tribunal federal norte americano, a Apple foi chamada a responder a algumas questões relacionadas com a sua capacidade de aceder aos conteúdos do iPhone. (,,,) No final desta semana haverá uma nova audiência e a Apple saberá se deverá ajudar as autoridades a conseguirem aceder aos dados dos utilizadores, quebrando assim a sua própria criptografia.”

Também não custava acrescentar que se trata no caso em concreto de um iPhone – a correr o iOS 7: “the iPhone in question is running an older operating system, iOS 7, for which Apple “has the technical ability to extract certain categories of unencrypted data,”

Neste caso em que a Apple tem a possibilidade técnica de desencriptar pelo menos parte do conteúdo do iPhone, também não o quer fazer a menos que o tribunal mande – e o tribunal, até agora, tem dúvidas que o deva fazer.

Quanto ao iOS 8, que saiu há um ano, e seguintes a Apple não tem como desencriptar o conteúdo de um iPhone protegido por pin/password.

http://blogs.wsj.com/law/2015/10/20/apple-tells-court-it-cant-unlock-new-phones/

Teoricamente não tem , na prática, duvido muito.

A Apple pode em acordo com as autoridades criar uma backdoor só para elas, mais tarde poderia ser aproveitado por outros? talvez sim, talvez não, certo é que se não o tiver, o sistema é aproveitado pelos “bad guys”.

Cenário um: a administração Obama realmente desiste da causa, permitindo movimentações indetetaveis de terroristas passiveis de originarem atentados a qualquer momento, trocando a segurança nacional pela confiança dos utilizadores Apple e segurança das suas nude selfies.

Cenário dois: Assumem publicamente que não têm acesso, bla bla bla, na verdade têm acesso e garantem a segurança nacional, o risco de eles usarem isso para motivos mais obscuros é mínimo (e as nude selfies e a confiança dos clientes continuam a salvo) e se a backdoor um dia vier a ser descoberta por outros, é reparada.

Não estás a ver assuntos secretos a serem assumidos publicamente, certo? Nota ainda que eu não tenho nada contra isso, antes pelo contrário.

terroristas indetetaveis? Se são indetetaveis as autoridades não têm como ter acesso ao dispositivo para desencriptar.

As autoridades têm muitas formas de fazer as suas investigações, o mesmo já não se pode dizer das pessoas comuns no que diz respeito à protecção dos seus dados importantes contra os “bad guys”.

Os terroristas são apanhados, as suas movimentações são indetetaveis se não puderem ter acesso a uma ferramenta tão importante como é o smartphone.

Então estás a sugerir que as autoridades conseguem espiar os terroristas ainda que usem iphone? Há muitas formas de proteger as pessoas comuns e os seus fabulosos conteúdos comuns sem por em risco a segurança colectiva.

Se os terroristas são apanhados então já houve alguma coisa detectada logo para começar, e há muita coisa para além dos conteúdos de smartphones que as autoridades podem analisar e que permitem estabelecer ligações tal como antigamente se fazia antes de haver smartphones, sendo que os smartphones também deixam muitas pistas para trás mesmo com disco encriptado, pelas ligações que estabelecem com outros dispositivos e a internet. Logo havendo terroristas apanhados não se está perante nada de indetetável.

Também a ausência de encriptação feita pelo sistema operativo não será uma garantia de que arranjam dados relevantes no disco – não há falta de aplicações que possam fazer encriptação por si.

Não há muitas formas de proteger as pessoas comuns, pois a protecção dos seus aparelhos depende do sistema operativo, essas pessoas não têm as ferramentas e conhecimento para substituírem as protecções que deveriam ser dadas pelo sistema operativo.

E a segurança pública não é só com actos terroristas, é também crime indiscriminado contra os cidadãos, sendo que o cibercrime é cada vez mais preocupante, aproveitando todas as vias disponíveis.

Se as autoridades tem uma backdoor, todos vao acabar por ter acesso a essa backdoor, deixando o SO comprometido, ja aconteceu e ia voltar a acontecer, dai nao seguirem essa politica.

Portanto há quem acredite no cenário um, ok.

Resumidamente, admitem que o acesso backdoor era possível até iOS 8…

Não, significa que os dados guardados no dispositivo não estavam encriptados por defeito antes do iOS8

falso! O disco é encriptado desde o iOS3.

É isso que permitiu introduzir a capacidade apagar completamente e rapidamente o disco, mesmo remotamente. A diferença é que antes do iOS8 a chave de encriptação do disco era apenas gerada pelo sistema/hardware, não derivando da password do utilizador, possibilitando à Apple saber a chave de encriptação e assim desencriptar o disco.

correcção a Apple não sabia a chave de protecção, o hardware é que desencriptava automaticamente ao arrancar por não necessitar da password de login. A Apple só tinha que ultrapassar o login para aceder ao disco, e podia fazer isso usando software assinado por si.

Não é preciso recorrer a nenhuma teoria da conspiração. É público.

Até ao iOS 8, que saiu no ano passado, a Apple tinha uma chave que lhe permitia – desencriptar, parcialmente, o conteúdo de iPhones protegidos por password – a pedido/ordem das autoridades competentes. As coisas evoluíram – a administraçã Obama rejeitou um plano para obrigar empresas como a Apple, Google e Microsoft a criar backdoors para o efeito – e por isso, mesmo no caso do post, de um iPhone a correr o iOS 7, a Apple pretende que o tribunal não a obrigue a desencriptar o conteúdo.

Com o iOS 8 a Apple não guarda a chave e por isso não é obrigada a nada. A Google a seguir fez o mesmo com o Android, com a diferença de o “full disk encryptation” ser opcional, por o processo ser menos eficiente que no iOS e poder causar lentidão.

Não é propriamente admitir nada, pois não divulgaram nada que já não dissessem há anos. A Apple foi sempre transparente quanto à forma como a encriptação funcionava, sendo que isto apenas se aplica à encriptação total do disco. O sistema tem/tinha outro modo de encriptação que as aplicações podem/podiam usar para ter os seus documentos encriptados usando a palavra passe da pessoa, tornando o acesso a esses documentos impossível.

Resumindo, admitem que era possivel até ao iOS8 e nesta versão simplesmente não admitem. Quem não conhecer os americanos, até passam por gente séria nestes aspectos…

lol. Quer dizer que repetir o que já disseram tantas vezes, e que era claro pela informação prestada sobre o funcionamento da encriptação e até com casos aproveitados na justiça criminal noticiados ao longo dos anos, é agora admitir o que nunca foi dito ser doutra forma?

Chamem um hacker. Lol

Feito pelo homem! -o.O” …..Hacker 4ever

Lol

Sim sim, engana-me que eu gosto…!

Marketing!

Como sabemos o acesso não é dado via tribunal a NSA/CIA sempre que precisa entre e acabou, os processos normais que vão a tribunal é normal que a apple faça este marketing!

Pronto agora é marketing ir responder em tribunal. Enfim..

+1

Claro que não, eles estão a impedir a NSA/CIA e agências estranhas de terem acesso ao que quiserem, a Apple tornou-se actualmente no maior oponente à luta anti-terrorista e afins, rasgou o Patriotic-Act para defender o interesse dos clientes. Marketing …

uau, agora a luta anti-terrorista só é possível depois de apanhar os smartphones dos terroristas. Caso para pensar como é que andaram a trabalhar até chegar ao terrorista.

tretas!

Vão dar banho à mula

vai tu

Marketing!!! Ou então sao mesmo muito fracos e não conhecem a sua própria programação. Perguntem aos chineses que fizeram, eles sabem ja que os telefones são todos made in china!!

Conheço marcas de top com coisas made in china… quer dizer que elas também são fracas?

Não posso ter uma boa fabrica de produção na china? ou quer dizer que tudo na china é fraco?

Crianças, enfim

Eu fui trocar o meu iphone a Apple Store pois o botao power estava com um pressionar fora do normal e fui obrigado a desbloquear o find my phone a frente do suporte tecnico, alias tive que inserir a minha apple ID umas 2 ou 3x no processo inteiro, eles nem o touch ID conseguiram tao pouco ultrapassar quando lhes dei o telefone para a mao e trataram de ler o IMEI.

Eles clonaram depois o IMEI do meu telefone velho para o novo recondicionado que vinha sem IMEI de fabrica e depois introduzi de novo o meu Apple ID para registar o novo aparelho a minha conta.

Ja estava com iOS 9 num iphone 6 plus.

( Obvio que estive uma Apple Store fora de Portugal )

Por acaso também acho que é treta, é chamada a venda da banha da cobra, eles dizerem que não deixam ou não querem isso eu acredito, agora dizer que não são capazes, essa é que eu não acredito.

Acho bem que não sedam por alguém achar que Y é um terrorista, só porque ele disse a palavra bomba, mas se houver provas irrefutáveis que há ali um terrorista então acho que a Apple não só deve aceder aos dados, como fazer disso um ponto de honra.

😉

Tim Cook: “You can’t have a backdoor in the software because you can’t have a backdoor that’s only for the good guys”

A administração de Obama concordou e rejeitou o plano para obrigar empresas como a Apple, a Google e a Microsoft a criar backdoors no software que permitisse às agências de inteligência e às polícias ultrapassar a encriptação forte.

“The White House concluded that giving a backdoor to US agencies could leave devices open to exploitation by China, Russia, cybercriminals, and terrorists.”

Também me surpreende, mas a coisa é mesmo assim – havendo um backdoor não há maneira de garantir que só os do lado “certo da força” a aproveitam.

A Google quer fazer o mesmo – com equipamentos que o permitam e não causem lentidão a mais.

http://www.zdnet.com/article/apple-ceo-v-nsa-good-guys-shouldnt-get-their-own-backdoors/

Não conseguem. Isso já levou inclusive o DOJ a abrir um processo contra a Apple. Eles não guardam a chave que permite desbloquear o Tlm.

Não é desbloquear um telemóvel.

Imaginemos um PC ou Mac, protegido (bloqueado) por password.

A questão não é encontrar a password para desbloquear o PC – é pegar no disco e extrair de lá informação.

O disco – ou está encriptado (podendo a encriptação ser forte ou fraca) ou não está e, neste caso, a informação pode ser extraída/lida facilmente.

No caso do iPhone a mesma coisa – logo que é bloqueado – toda a informação no disco (memória flash) é encriprada, com encriptação forte. E a Apple, a partir do iOS 8, não tem chave que lhe permita desencriptá-la.

(Acresce que a Apple disponibiliza APIs que permitem aos developers encriptar a informação referente às suas próprias apps).

É preciso ser muito crente para acreditar que os EUA ponham em risco a segurança nacional em troca da segurança das nude selfies de algumas pessoas, mas nisto das religiões, a fé é tudo.

bulls**t > que já ouvi

Ainda bem que não conseguem, haja privacidade em algo, mania de andarem a saber tudo o que as pessoas fazem.

Boas, normalmente só leio e não comento, mas desta vez não consigo deixar passar!! Mas que valente treta e mais não digo!!! Obs. Uso Android e IOS e não tiro partidos nesse assunto. Cumps.

Não acredito muito no que eles dizem. Mas como não entendo nada de encriptação também não lhes vou chamar mentirosos, mas acho que tudo é possível de ultrapassar.

ser possível é diferente de ser exequível. Qualquer encriptação é possível de ser ultrapassada, mas uma boa encriptação pode demorar anos ou séculos a ser ultrapassada com a tecnologia actual.

*clap clap clap*

Muito bem da Apple! Não nego que me custa acreditar nisto.. mas se vão a tribunal por isto, os utilizadores apple podem estar mais descansados.

A apple é a sua super segurança …. lol.

silicon n isso ou cortem o delo ao homem….

passecode … com remote debug é uma brincadeira de kids.

agora se a firmware do iphone é uma rom não progarmavel ai é impossivel, não há ligaçao fisica ao treminal de debug mas a apple tb nunca poderia actualizar a firmware.

é so Marketing

se os dados estão encriptados por software ai é “impossivel” mas isso é para TODOS os s.os.

+de 1 ano para ……

que comentário mais descabido e desnecessário. A notícia e a Apple mencionam que os dados estão encriptados (usando a password para a chave de encriptação).

Quanto ao TODOS os s.os., é preciso primeiro que o s.o. e aparelho consigam encriptar de forma satisfatória ao ponto de ser utilizável.

“”encriptar de forma satisfatória”” Hã?

DADOS não S.O. que é semper uma VM.

30 min para desencrip. trabalhas e voltas a encrip. com software proprio.

não é nessesario hardware “dedicado” para encri.

uma shell faz isso (usando a password para a chave de encriptação) ok falta o resto mas a apple tem a info.

no windows 10 mesmo com conta “root” não se tem acesso as passw s pq na realidade não estão no kernel do w10. ai sim tens u problema para desencrip. a info.

30 minutos para desencriptar? isso é satisfatório num smartphone? Vai ver o que aconteceu com a encriptação nas várias versões do Android. O impacto na performance em vários aparelhos era notório, o que levou a que muitos fabricantes não activassem a encriptação. Ter hardware especializado/dedicado torna-se uma necessidade para reduzir o impacto destes processos, e é isso que o iPhone tem, e a Samsung também parece estar a fazer isso nalguns topos de gama nos últimos tempos.

uma shell faz o quê? encriptar? A Apple tem a info de quê? Parece que agora estás a querer mudar o teu “impossível”, só porque te dá jeito.

Em nenhum dos sistemas tens acesso às passwords dos utilizadores, como tal não tens acesso à password usada para a chave de encriptação.

https://www.apple.com/business/docs/iOS_Security_Guide.pdf

pagina 10 , se a apple não tem a rom e só pedi-la a samsumg. ou pessas que não guardam os dados ID e rom de Todos os chips.

percebeste sequer o que aparece nesse documento?

ROM? O processo de encriptação é em hardware com firmware próprio, separado do sistema operativo – o sistema faz o pedido e vê o resultado final. Uma ROM não ultrapassa magicamente uma chave de encriptação derivada duma password. Para perceberes melhor do que se trata lê isto

http://www.darthnull.org/2014/10/06/ios-encryption

http://blog.cryptographyengineering.com/2014/10/why-cant-apple-decrypt-your-iphone.html

Mesmo que a Apple até guardasse o UID do chip (o que diz expressamente não fazer) isso não é chave de encriptação, o UID serve de ponto de partida na geração de algumas chaves, e para que o disco só possa ser desencriptado pelo hardware que tem o UID correcto, isto é, a desencriptação só pode ocorrer no hardware que encriptou.

A encriptação dos ficheiros usa chaves derivadas da password e isso só a pessoa conhece

(” processo de encriptação é em hardware com firmware próprio”)=== rom do chip e é unico para cada iphone, mas eu sei qual é.

“”Uma ROM não ultrapassa magicamente uma chave de encriptação derivada duma password”” pois não mas eu tb não quero a passe para nada…….

“”Mesmo que a Apple até guardasse o UID”” ?

numca vai ter o UID……. é unico e é pro sofftware.(imposivel), mas no nivel de hardware é +5V ou 0V,para o numero de tentativas, pro ex. em um emulador da APPLe a RON é para configura a VM. claro que ios ver.1.10.1 apple.e memoria do antigo IPhone.

dump.

“” isso não é chave de encriptação, o UID serve de ponto de partida na geração de algumas chaves,”” 100% Ok

os macs tem na firmware uma Root key em “””””clear texte”””””” o que premite instalar um SOCKER a nivel da firmware o osx nunca o vai ver e mais mudo-te o rootkey, e para removeres o “”virirs”” tens de mudar o chip.

basta uma usb….. até punha o tuto mas como nao quero maquias comtaninadas na rede………. a apple como bsd ou linux……….

o windows é diferente. + 5 anos de avanço.

bem o linux e o bsd são ====== windows.

esse português macarrónico é estratégia para ninguém ter paciência para entender e responder ao que dizes?

O firmware do chip tu não podes alterar ou ler.

A encriptação dos ficheiros é feita com uma hierarquia de várias chaves de 256bit e para saberes essas chaves precisas de saber a password/passcode que deriva para outra chave de 256bit, por isso só lá chegas com “brute force” a correr no próprio iPhone, o que demora muito tempo. Mesmo que a Apple até soubesse o UID continuaria a ter que fazer brute-force à password, ela não sabe as chaves de encriptação, o máximo que poderia suceder seria conseguir fazer o brute-force fora do aparelho o que também tem os seus problemas. Mas se entramos por essa via então podemos levantar a mesma questão para a tecnologia usada pela Microsoft que também depende duma chave gravada na produção dum chip.

Quanto à última parte do teu comentário, não só isto não tem nada a ver com Macs, como o que quer que estás para aí a falar não tem nada a ver com encriptação do disco no Mac, e até é possível de ser feito em PCs com Windows.

Eles falam essas coisas e os bobõe acreditando em cada palavra.

Por isso seus computadores vivem cheios de vírus. Acreditam até no Gato da Alice.

como todos devem saber isto é um pouco conversa fiada fa apple que nao pode fizer que boca cheia que desbloqueia qualquer telemovel iphone como sabemos muitas das falhas de segurança é no root do ios agora é rootless mais eficás para nao permitir exploits quanto ao desbloqueio por pincode basta procurar na net e ver que existem IPBOX que facilmente descobrem pincode de 4 digitos usando bruteforce como este aqui http://bypass.myicloud.info/ipbox-bruteforce-the-ios-screenlock/