Linux: Não use a conta root! Saiba como usar o sudo…

As distribuições Linux têm vindo a ser a opção dos utilizadores para ter pequenos servidores em casa. A versatilidade destes sistemas permitem-nos criar autênticos servidores Web, criar Media Centers, criar servidor de ficheiros, criar servidores de backup, etc.

Por uma questão de segurança, ao nível de utilizadores não deve usar a conta root. Saiba como usar o sudo!

São várias as ações que podemos realizar para garantir a segurança do nosso servidor Linux. A primeira coisa que devemos ter em conta é o facto de instalar apenas os pacotes necessários. Depois disso, deve-se verificar se existem atualizações para os pacotes instalados. Sempre que possível não use a conta root!

Configuração do sudo

Em vez de usarem a conta root para tudo e mais alguma coisa, é preferível dar permissões de super utilizador aos utilizadores que pretendemos. Como sabemos, a conta root tem todos os privilégios dentro de um sistema Linux e nesse sentido devemos ter cuidado com a sua utilização.

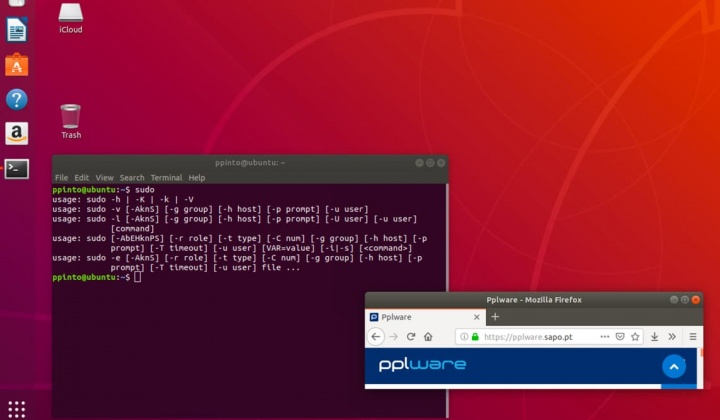

Para começar devemos saber se o nosso utilizador tem permissões para usar o comando sudo. Para verificar basta executar o comando:

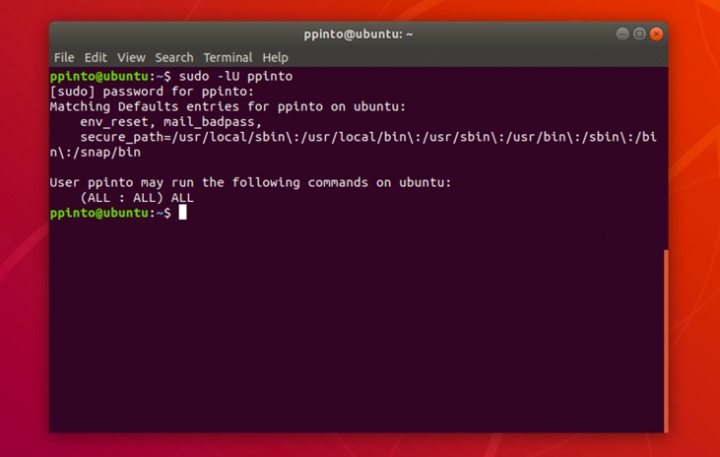

sudo -lU UTILIZADOR |

Se o resultado for (ALL) ALL, significa que o utilizador poderá usar todos os comandos com permissões de super utilizador.

Se o seu utilizador não tiver permissões para usar o sudo, podem sempre dar esses privilégios colocando a seguinte informação no ficheiro “/etc/sudoers”.

UTILIZADOR ALL=(ALL) ALL |

Como viram esta é uma configuração simples e deve ser sempre realizada em sistemas Linux por questões de segurança.

Leia também...

Este artigo tem mais de um ano

Estive algu mtemp osem usar o SUDO e agora não sei a passe, alguma solução?

A password que usas no sudo é a password do utilizador.

Se a quiseres recuperar entras com o user root e defines uma nova:

#passwd NOME_DO_UTILIZADOR

o sudomizer

Adicionando ao post, e como sugestão:

Após efetuar a configuração do “sudo” e confirmar que o user sem privilégios consegue executar os comandos pretendidos:

passwd -l root (este comando “tranca” o acesso direto ao user root)

Para aceder como root no futuro:

sudo – i

Fartei-me de escrever sudo isto sudo aquilo, prefiro conta root e utilizar o su.

Idem.

Esta questão da segurança deixa-me perplexo. Uma coisa é ter um utilizador normal e quando é estritamente necessário eleva-se para root, outra coisa é estar a correr em root permanentemente. Evidentemente que um computador administrado por um terceiro não pode utilizar o sudo. Não podemos ter um utilizador sem privilégios com o sudo, por isso a questão de segurança prende-se com o tipo de instalação que pretendemos fazer. Ter uma conta root com uma pass forte não diminui em nada a segurança do sistema. Prove me wrong.

“”quando é estritamente necessário eleva-se para root””

Not….eleva-se para SUDO not root.

root é diferente de SUDO este pode adiministrar o system e tem 99% de “poder” mas so com a conta root é que podes “mecher do core do so Linux”

no linux 1 parametro por ex: 5V na cpu como root posso la por 12V hihi.. como SUDO não.

em Gnu/Linux o root É soberano…………..não partilhar as passW com os SUDO,s.

se podes como “sudo” podes como root….

Não necessariamente. Eu tenho uma instância na Amazon que nem o root tem todas as permissões.

na amazon estás dentro dum container…. tens privilegios dentro desse container, e obviamente não podes alterar algo de “fora”.

Explica-me como administrar um sistema em que não queremos que o utilizador possa elevar os privilégios? Segurança básica. Como é que fazemos?

É que a pass com que o utilizador se autentica é precisamente a mesma que lhe vai conferir a elevação de privilégios. Como fazemos para nunca deixar determinado utilizador elevar os seus privilégios se ele está no wheel group?

SeLinux ou AppArmor? Qual é a politica?

So o sudo, não chega…… o basico

https://cisofy.com/lynis/

Acho que este “ensinamento” na área Linux é tão velho e overrated que já enjoa. Quando se tem que usar root usa-se. Ponto final. Se quero usar só para um comando o “sudo” é prático, se for para uma porrada deles (instalar pacotes, editar ficheiros de configuração, etc), quero lá saber de andar a meter “sudo” em todos os comandos (já para não falar que o resultado prático é o mesmo).

Concordo. Sem esquecer que o sudo tem lá seus problemas e vulnerabilidades. E ainda tem outra questão, muitas pessoas usam uma senha fraca pra o sudo, o que é ainda pior. É melhor usar o root com consciência que sair usando o sudo de qualquer jeito, como muitos usários fazem. O sudo virou uma muleta para usuários leigos ou preguiçosos. O root te deixa mais esperto, você não pode sair fazendo besteiras com ele, já com o sudo, as pessoas acham que podem fazer qualquer coisa que nada vai acontercer, o que é um erro tremendo.

Esta dica também vale para quem for usar Linux como desktop. Nunca usar root de forma permanente, se precisar fazer algo com privilégios administrativos use sudo.

É recomendado comentar ou remover a linha abaixo no arquivo /etc/sudoers:

#%admin ALL=(ALL) ALL

Pois se usuário digitar “sudo su” então já era.

Sera que isso evita q um usuario consiga cair no prompt do root (sudo su -) e altere a senha de root?