Kaspersky Lab descobre novo malware para iOS e Android

A Kaspersky Lab tornou pública uma investigação que revela a existência de uma infra-estrutura internacional utilizada para controlar de forma remota implementações de malware e que também permitiu identificar Trojans móveis para Android e iOS até agora desconhecidos, como já tínhamos referido aqui. Estes módulos fazem parte de uma solução “supostamente legal”, o Remote Control System (RSC), também conhecida como Galileo, desenvolvida pela companhia italiana Hacking Team.

A lista de vítimas que aparece nesta investigação, realizada pela Kaspersky Lab em conjunto com o seu parceiro Citizen Lab, inclui activistas e defensores de direitos humanos, assim como jornalistas e políticos.

Infra-estrutura RCS

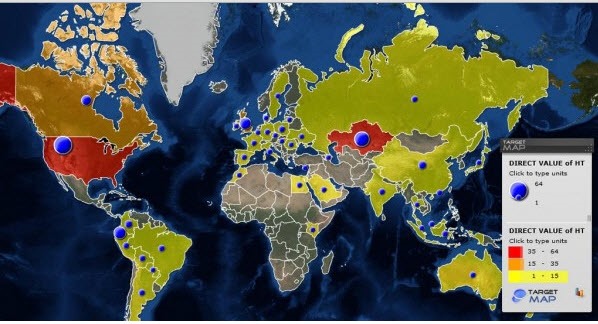

A Kaspersky Lab abordou vários métodos de segurança para localizar os servidores de comando e controlo (C&C) do Galileo em todo o mundo. Para a sua identificação, os analistas da Kaspersky Lab basearam-se em indicadores especiais e dados de conectividade obtidos por engenharia inversa das amostras existentes.

Durante as últimas análises, os investigadores da Kaspersky Lab conseguiram localizar mais de 320 servidores RCS C&C em 40 países. a maioria dos encontrava-se nos Estados Unidos, Cazaquistão, Equador, Reino Unido e Canadá.

Sergey Golovanov, analista da Kaspersky Lab, afirma que "a presença destes servidores num determinado país não significa que estejam a ser utilizados por organismos policiais desse país. No entanto, faz sentido para os utilizadores do programa espião RCS implementar o seu C&C em lugares que estão sob o seu controlo - onde exista um risco mínimo de problemas jurídicos internacionais ou ataques de servidores".

Implantes móveis RCS

Embora se soubesse que os Trojans móveis da HackingTeam para iOS e Android existiam, ninguém os tinha ainda identificado. Os analistas da Kaspersky Lab investigaram o malware RCS durante os últimos dois anos. No início de 2014, foram identificadas algumas amostras de módulos móveis que coincidiam com perfis de configuração incluídos na colecção de malware RCS. Durante a recente investigação, também foram recebidas novas variantes de amostras através da rede Kaspersky Security Nertwork, baseada na nuvem. Além disso, os peritos da companhia trabalharam estreitamente com Morgan Marquis-Boire da Citizen Lab, que tem estado a investigar o conjunto de malware HackingTeam.

Os vectores de infecção

Os cibercriminosos que estão por detrás do Galileo RCS construíram um implante malicioso concreto para cada alvo. Uma vez pronta a amostra, o ciber-atacante depositava-a no dispositivo móvel da vítima. Alguns dos vectores de infecção conhecidos incluem spearphishing através de engenharia social – muitas vezes em conjunto com exploits, zero-days e infecções locais por cabos USB usados durante a sincronização dos dispositivos móveis.

Uma das grandes descobertas foi saber exactamente como um Trojan móvel Galileo infecta um iPhone: para tal, o dispositivo necessita ter sido alvo de jailbreak. No entanto, não só os iPhones com jailbreak podem ficar vulneráveis. Um cibercriminoso pode executar uma ferramenta de jailbreak como 'Evasi0n' através de um equipamento infectado previamente e realizar um jailbreak de forma remota e infectá-lo depois. Para evitar os riscos de infecção, os peritos da Kaspersky Lab recomendam em primeiro lugar que nunca se faça o jailbreak aos dispositivos iPhone, e em segundo lugar que se actualizem constantemente os iOS do dispositivo com a última versão.

Espionagem personalizada

Os módulos móveis RCS foram concebidos para operar de uma forma discreta. São implementados através de acções de ciberespionagem muito cuidadas, feitas à medida, ou com disparadores especiais: por exemplo, uma gravação de áudio pode começar só quando a vítima se liga a uma rede Wi-Fi em particular (como a rede de uma empresa), quando se muda o cartão SIM do dispositivo ou enquanto este está a ser carregado.

Em geral, os Trojans RCS podem realizar diferentes funções de vigilância, como registar a localização, tirar fotos, copiar eventos do calendário, registar novos cartões SIM inseridos no dispositivo infectado e interceptar chamadas telefónicas e mensagens, incluindo as mensagens enviadas a partir de aplicações específicas, como Viber, WhatsApp e Skype, além das SMS.

Detecção

Os produtos da Kaspersky Lab detectam as ferramentas spyware RCS / DaVinci / Galileo como: Backdoor.Win32.Korablin, Backdoor.Win64.Korablin, Backdoor.Multi.Korablin, Rootkit.Win32.Korablin, Rootkit.Win64.Korablin, Rootkit.OSX. Morcut, Trojan.OSX.Morcut,

Este artigo tem mais de um ano

“320 servidores RCS C&C em 40 países. a maioria dos encontrava-se nos Estados Unidos…”

Se tivessem de adivinhar qual era o país que esta por trás de mais uma violação dos direito mais básico da humanidade?

Mais do mesmo.

tão ios também tem malwares? xdddddd

Olha outro espertinho…

xdddddddddddddddddd

É… Continua a tentar… Só tem jailbreak quem quer e está ciente dos riscos…

Com jailbreak podes apanhar, e uma questão de lógica.

não sei o porquê destas guerras “ios também têm malwares”, não há sistemas operativos perfeitos.

Se houvesse seriam chamados de:

Afinal não existem

Yup concordo ctg, so estou a dizer que quanto mais aberto o sistema mais mais probablidade tem apanhares malwares.

yaa +1

E é perfeito…

Para um utilizador normal, só precisa de não procurar o prejuízo.

Quem instala o jailbreak, tem perfeita noção de que está a colocar o aparelho completo nas mãos de terceiros.

Mesmo sem jailbreak existe malware no iPhone.. Só um ignorante é que nao sabe disso…

E em relaçao a isso, se usares o android sem a opcçao “aceitas apps de terceiros” e sem root as chances de apanhares malware tambem sao poucas…Se vires as permiçoes que as apps pedem ainda menor e a chance.. Ja o teu querido iphone nao te permite este ultimo…

Resumindo, usando o smartphone com a minima inteligencia, nao precisas de anti-virus e o risco de teres malware e baixo

bom post

Já agora…

http://map.ipviking.com

tambem existe para Windows Phone ou não?

ehehe

IOS? NAO PODE! È MENTIRA!!!

o negócio dos antivirus

+1