Windows 10: Saiba quais os portos abertos no seu sistema

Certamente que já ouviram falar em serviços/aplicações que usam o protocolo TCP ou UDP. Os protocolos TCP e UDP pertencem à camada 4 do modelo OSI (camada de transporte) e em traços gerais, em conjunto com o porto e IP da máquina, definem como uma determinada informação é transmitida na rede.

Sabe quais os portos abertos no seu Windows 10? Nós ensinámos!

Portos lógicos

Numa máquina existem 65.536 portos TCP que podem ser usadas pelas mais diversas aplicações/serviços, o que (teoricamente) poderíamos ter 65.536 aplicações/serviços distintos a correr em simultâneo na nossa máquina.

Relembrando o que foi referido em artigos anteriores: o IP identifica a máquina e o porto identifica a aplicação/serviço. Além das portos TCP temos também 65.536 portos UDP. Mas como saber quais o portos abertos num PC?

Usar a linha de comandos para saber quais os portos abertos

Uma das ferramentas mais usadas para saber as ligações estabelecidas entre a nossa máquina e outras é o Netstat. Com esta ferramenta podemos saber ainda, detalhadamente, quais os portos de comunicação TCP e UDP abertos na nossa máquina, ver tabela de encaminhamento, estatísticas das interfaces, etc.

Para saber todas as ligações TCP e UDP estabelecidas entre a nossa máquina e outras basta que use o comando netstat –a

Podem ver mais exemplos aqui.

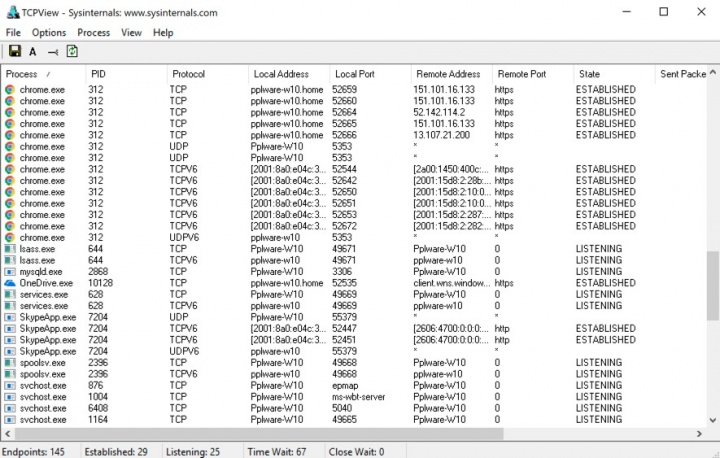

TCPView

Para quem não gosta muito da linha de comandos, pode sempre recorrer a uma aplicação gráfica como o TCPView da Microsoft. Esta ferramenta apresenta-lhe o nome de todos os processos do sistema, o respetivo PID (Process ID), Protocolo usado, porto lógico local, estado, entre outras informações. A ferramenta pode ser obtida aqui.

Com estas dicas esperamos que conseguiam identificar todas as comunicações que o vosso PC estabelece e recebe. Como referirmos, com esta informação podemos também ficar a saber se há comunicações “estranhas” da nossa máquina com máquinas remotas.

Este artigo tem mais de um ano

Obrigado Pplware!! Muito interessante!!! Agora só preciso de saber decifrar quais as tais “ligações estranhas”!! …vou pedir ajuda ao Rui Pinto!!

A. Martins,

Uma “Rootkit a nivel de Kernel pode esconder portas ativas e nem mesmo netstat podem a encontrar, para isso é necessário que um sistema limpo inspecione o sistema infectado através de wireshark ou outros meios de detecção. Se o sistema estiver infectado não pode se acreditar em nada de que ele te conta, pois pode o próprio netstat ter sido alterado para mostrar somente as portas que quiser que sejam mostradas.

Obrigado Guilherme!! É melhor esquecer então….seria “muita areia para a minha camionete”!! rsrrssrrsss!!

e isso é só a ponta do Iceberg, . A. Martins.

@Martins, como dizia uma professora minha, agora é preciso ter “sensibilidade” ao output 😀

netstat -a -n -o

No Windows, a partir do XP, temos também essa informação no “monitor do sistema”, até é possível aplicar filtros para podermos isolar um processo, por exemplo e obter informações detalhadas dos portos, tráfego instantâneo, etc… tudo sem ter de instalar mais nada.

Pedro Pinto

“TCPView da Microfot”

Que empresa é esta? 🙂

Obrigado pelo reparo.