Wireshark: Vamos “snifar” tudo o que passa na rede

O Wireshark não é propriamente uma ferramenta desconhecida dos leitores do Pplware. Em 2014 apresentamos um conjunto de tutoriais que recordamos hoje. Para quem não conhece, o Wireshark é uma ferramenta de análise protocolar, que permite a captação, em tempo real, de pacotes de dados, e apresenta essa informação num formato legível para os utilizadores.

Mas afinal o que podemos fazer com o Wireshark?

Para que é que eu preciso de um sniffer?

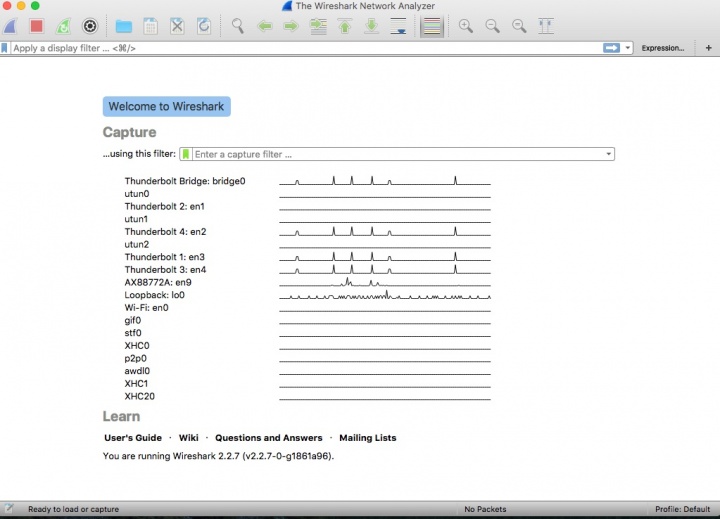

Este tipo de ferramentas servem para muita coisa! Com o Wireshark pode analisar o tráfego que passa na rede, sendo possível aplicar vários tipos filtros, por exemplo, por protocolo. Para começar a usar o Wireshark basta escolher a interface da nossa máquina (a placa que está atualmente ligada à rede), para que a ferramenta comece a capturar o tráfego.

Depois de selecionada a placa, começamos de imediato a visualizar o tráfego que passam na rede. Saibam mais aqui.

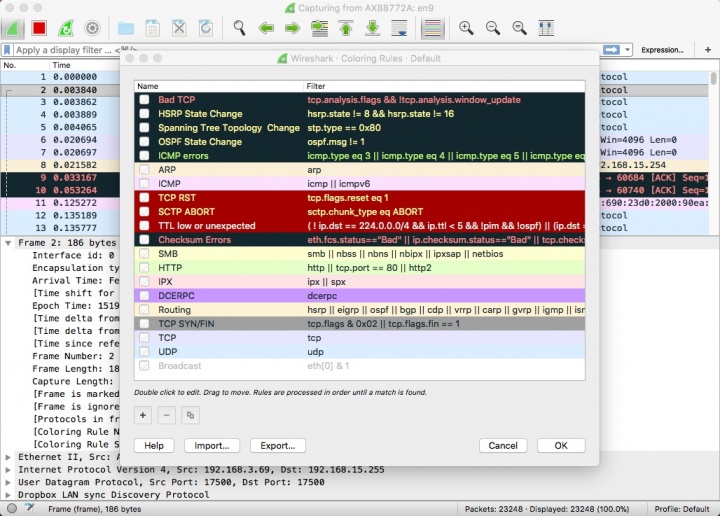

Esquema de cores nas linhas

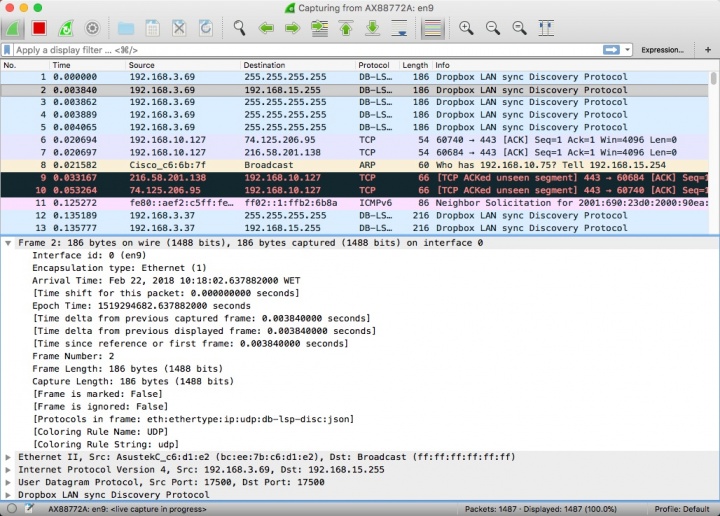

Quando um utilizador vê pela primeira vez o funcionamento do Wireshark, questionar-se-á qual o significado das cores no output. De uma forma geral e por omissão, as linhas:

- Verde – significa tráfego TCP

- Azul escuro – Tráfego DNS

- Azul claro – Tráfego UDP

- Preto – Segmentos TCP com problema

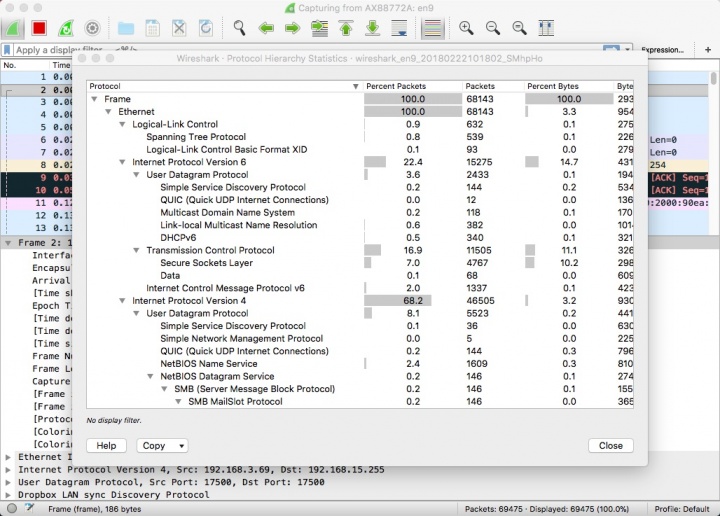

Protocol Hierarchy

Quer saber quais os protocolos mais usados na rede? O Wireshark disponibiliza a funcionalidade Protocol Hierarchy que permite obter uma lista de protocolos e respetiva percentagem de utilização. Esta opção está disponível em Statistics > Protocolo Hierarchy.

Filtros

Tal como nome sugere, os filtros permitem selecionar, de um conjunto de informação, aquilo que pretendemos. Podemos filtrar por protocolo, por endereço de rede, por porta, por endereço MAC, etc, etc. Podem ver aqui alguns exemplos.

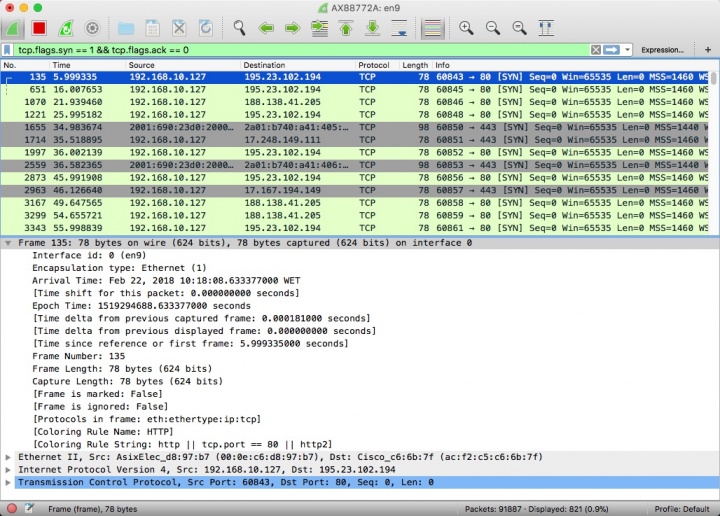

Three Way Handshake

Querem ver o processo de Three-way Handshake, responsável pelo estabelecimento de ligações TCP? Com o Wireshark é possível. Para quem desconhece, no estabelecimento de ligação TCP entre emissor e recetor existe um “pré-acordo” denominado de Three Way Handshake (SYN, SYN-ACK, ACK).

- A sessão entre um cliente e um servidor é sempre iniciada pelo cliente, que envia um pedido de ligação pacote com a flag SYN ativada.

- O cliente envia também um numero sequencial aleatório

- O servidor responde com um pacote SYN,ACK com o seu próprio numero sequencial aleatório e um numero de confirmação (igual ao numero sequencial do cliente +1)

- Para finalizar o cliente responde com um pacote ACK com o numero de confirmação (igual ao número de sequência do servidor +1)

Saibam aqui quais os filtros que podem usar.

Por hoje resta-nos esperar pelo vosso feedback e sugestões para próximos tutoriais. O Wireshark é uma ferramenta extremamente poderosa e são várias as funcionalidades que oferece aos utilizadores. Experimentem!

Este artigo tem mais de um ano

Vamos ficar à espera dos “experts” que vão tentar fazer isto e dizem que só vêem o próprio tráfego…

Pois é Daniel, chatice dos switches…. no tempo dos hubs ainda vá

Bom, com switches tb dá para ver teafego de outras máquinas na mesma vlan, dá é um pouco de mais trabalho pois precisa de alguns truques 🙂 mas nem é dificil.

Nada como ter uma porta em mirror…

wireless.. hello ?

Por ser meio partilhado, não quer dizer que seja mais fácil…

Pois é Daniel, chatice dos switches…. no tempo dos hubs ainda vá

Bem legal esse pequeno tutorial. Alguém conhece mais algum guia/tutorial para iniciantes de Wireshark? De preferência do próprio Pplware mesmo.

Acabaste de o ler.

https://pplware.sapo.pt/microsoft/windows/aprenda-a-usar-o-sniffer-wireshark-parte-i

Costumo usar para depurar redes art-net (DMX)

Não conheço nenhum cliente em PT a usar artnet, seja como for, o wireshark já suporta artnet desde 2012 acho eu, mas tens outros sniffers melhores para esse efeito.

https://www.wireshark.org/docs/dfref/a/artnet.html

Um Mikrotik com firewall bem montado e bem melhor e mais detalhado que o Uairesxarque!

Pois, e com inspection ssl ainda mais, mas o GDPR está aí à porta, cuidado com o que andam a “espiolhar” dos users.

Pelo que percebi, tu consegues captar o tráfego da tua placa, não das placas que estão dentro da tua rede. Ou seja só consigo captar o meu tráfego?

*snif* Alguém quer um cartão para fazer mais umas quantas ? *snif*