Wireshark 1.2.4 – A informação via Wireless é segura?

Este tema levanta sempre alguma celeuma, principalmente porque alguns utilizadores entendem que é conhecimento a mais nas mãos de quem não o domina, tornando o programa numa ferramenta utilizada para fins menos lícitos. Entendemos que não e a troca de conhecimento potencia desenvolvimento, no prato da balança, os aspectos positivos notoriamente sobrepõe os potenciais riscos.

O tema deste artigo é: sniffing. Basicamente o sniffing é "cheirar" algo, no contexto das redes é captar tráfego (pacotes de dados) para posteriormente analisar. Ora bem, este processo é normalmente realizado através de um sniffer que não é nada mais nada menos que um software (também pode ser hardware, mas sempre com software à mistura) capaz de analisar o tráfego que anda na nossa rede.

O processo de captação dos pacotes que andam a navegar na rede é realizado através da ajuda das placas de rede que cada computador possui.

Resumindo, eu instalo um snifer numa máquina, ligo-me a uma rede via wireless ou wired (cabo) e basicamente tudo o que passa na rede cai no nosso snifer.

Para que é que eu preciso de um snifer?

Para muitos, é uma poderosa ferramenta de trabalho, para outros é aquela ferramenta capaz de apanhar umas passwords na rede (em plain text de preferência), alguns dados confidenciais, decifrar chaves de rede, etc, etc, se esses dados não são encriptados antes de serem enviados pela rede... maravilha... passam em claro na rede, perceptíveis por qualquer utilizador.

Quanto ao Wireshark (antigo Ethereal), para mim é simplesmente o melhor snifer grátis!!! (eu sei que também há o tcpdump :), mas este não tem GUI ).

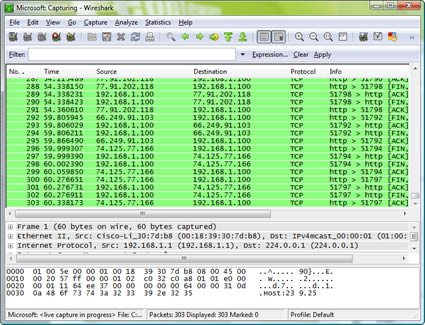

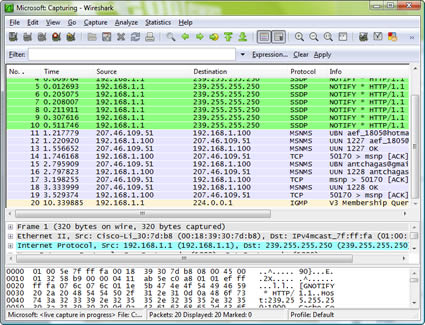

O Wireshark permite analisar os pacotes recebidos e transmitidos por qualquer interface de rede e organiza-os por protocolo (TCP, UDP, ICMP, etc). Permite que sejam aplicados filtros por forma a minimizar os resultados de uma determinada análise de rede. Para que o Wireshark funcione, é necessário ter o WinPcap instalado (normalmente vem no pacote do wireshark) que disponibiliza as bibliotecas necessárias para que as interfaces possam captar os pacotes da rede.

O software permite ainda que se guardem todas as nossas “capturas” num ficheiro de texto ou numa extensão reconhecida pelo software. Basicamente o Wireshark, mostra-nos em tempo real, tudo o que anda na rede, a nu.

Bem, vamos à prática:

1) Efectuar o download do Wireshark

2) Instalar o Wireshark

3) Executar o programa: Iniciar--> Programas -->Wireshark

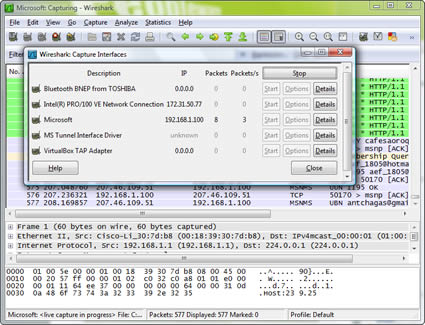

4) Para começar a captar os pacotes que andam na nossa rede, temos que inicialmente escolher qual a interface de rede que vai estar à escuta de pacotes. Para definir as interfaces ir a Capture->Interfaces

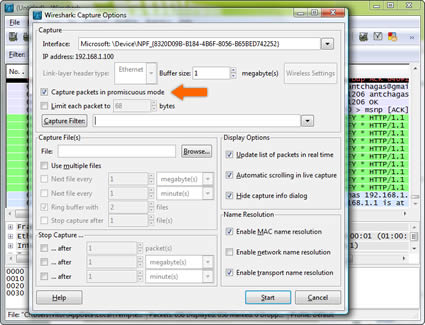

Atenção: algumas das placas wireless (muitas) não funcionam em modo promíscuo. Desta forma basta ir às opções dessa interface e tirar o vista da checkbox que diz: "Capture packets in promiscuous mode"

5) Para começar o processo de sniffing, basta fazer start na interface que pretendemos e ver os pacotes a caírem no nosso programa.

Divirtam-se... Vejam a Internet a nu.

![]() Licença: GNU

Licença: GNU

![]() Sistemas Operativos: Windows/Linux/Mac

Sistemas Operativos: Windows/Linux/Mac

![]() Download [win 32bits]: Wireshark 1.2.4 [17.45MB]

Download [win 32bits]: Wireshark 1.2.4 [17.45MB]

![]() Download [Portable]: Wireshark 1.2.4 [18.24MB]

Download [Portable]: Wireshark 1.2.4 [18.24MB]

![]() Download [win 64bits]: Wireshark 1.2.4 [18.31MB]

Download [win 64bits]: Wireshark 1.2.4 [18.31MB]

![]() Download [linux]: Wireshark 1.2.4 [14.50MB]

Download [linux]: Wireshark 1.2.4 [14.50MB]

![]() Download [mac]: Wireshark 1.2.4 [40.41MB]

Download [mac]: Wireshark 1.2.4 [40.41MB]

![]() Homepage: Wireshark

Homepage: Wireshark

Este artigo tem mais de um ano

Muito bom artigo, eu no inicio até estava a pensar “bem, isto é muito bonito mas com placas sem suporte a modo captivo, promíscuo nada feito, não conseguem injectar pacotes” mas afinal o programa tem uma opção bem engraçada 🙂

Eu cá uso uma placa PCMCIA da Cisco e uma certa distro Linux e ui, é uma maravilha para consultorias de segurança…vê-se cada “calamidade”!

Já vi este post + de meia dúzia de vezes!!sempre a mm treta e n dizem nada… n ha novidades??

Acho que se deres 2 a 3 cliques, chegas lá 😉

http://www.wireshark.org/news/20091027.html

Boas.

Nao quero com isto desanimar o autor do post, mas este assunto ja aki foi debatido mil vezes. cada vez que sai uma versao nova escrevem mais um post a dizer o mesmo.

Escrevam ao mesmo a falar nas novidades e do que ha de novo em cada versao e esqueçam dizer sempre o mesmo.

Abraço

Faria melhor, colocar um botão que pudesse mostrar/ocultar o texto “habitual” e por as novidades, conceito seguido pelo wintech em parte.

Em parte é verdade.

Para o autor e seus companheiros:

Porque não voltam a acumular diversos updates num único post como já em tempos fizeram?

Há sempre pessoal com a lingua pronta para críticar ; )

Isso é bom, porque eleva o nível de exigência.

Costumo consultar ocasionalmente este blog e nunca tinha visto este artigo. Logo para mim foi interessante.

Obviamente a cada versão devem ser adicionadas as novidades, e no que respeita a browsers este blog tem sempre o cuidado de o fazer.

Finalmente, e pq conheço este blog desde o ínicio, parabéns pelo excelente trabalho!

Claro que as minhas comunicações wireless estão todas encriptadas (wpa-DOIS) e portanto para quem não tiver a chave a sua intercepção tem o mesmo grau de interesse que um programa de TV – depois de desligar a antena ou o cabo.

Pelo menos até alguém conseguir uma ataque viável à wpa2. Que nunca se sabe quando vai acontecer. Ou se vai acontecer.

José Simões

Em relação a estas coisas, o que eu gostaria de saber é: Como proteger uma rede wifi com modem wireless?

Ok, eu sei que a melhor segurança é desligar as fichas todas, mas é como ouvi alguém disser: – “Através das estatísticas pode não ser possível acertar à primeira no Euromilhões, mas aumenta as possibilidades”.

Em vez de ensinarem o pessoal a serem desonestos, (é incrível como o “lado negro” seduz tanta gente) porque não ensinar a defendermo-nos de quem não respeita a privacidade alheia!?

Simples. Usa MAC address e deixas de ter problemas com a segurança!

Ahahah!

O que quer dizer esse Ahahah?

Quer dizer que a unica maneira de não ter problemas de seguranca, é meter a maquina num buraco e cobri-la com um umas toneladas de betão! Mesmo assim não é guarantido!

Usar MAC filter não é guarantia nenhuma, visto que é possivel sniffar o trafico na rede, achar um endereco MAC autorizado e forjá-lo. A melhor politica de seguranca nao depende de uma so medida mas de varias camadas ou layers, mas seguranca absoluta..isso nao existe!

Pois mas isso não é para qualquer um. E a maioria dos chicos espertos que por aí andam sabem tanto como eu!

Como é que eu faço isso?

“Troca por miúdos”.

A segurança “pelos” MAC é mínima. Tão mínima que é inútil, só serve de empecilho.

Para ter wifi seguro deve usar-se encriptação excluindo porém os métodos de que se conhecem fragilidades utilizáveis.

A norma/protocolo wpa pode considerar-se segura pois não é conhecido nenhum modo eficaz de a atacar. Para ficar mais seguro use sempre wpa2 (olhe o DOIS!).

O mesmo não se passa com a norma wep que deve ser evitada completamente. Há anos que há software a circular capaz de “furar o esquema”. Era aliás um método muito usado para ter internet à borla à conta dos vizinhos. Digo era, porque cada vez há menos routers que vêm de fábrica a funcionar em wep. Mas ainda encontro alguns nas vizinhanças de minha casa, mas há alguns anos (5 anos?) encontrava routers SEM encriptação cujo nome e password de administrador eram os de fábrica. Sim entrei nalguns para verificar.

O wpa2 pode ser furado? penso que não, e estou certo que é muito mais barato subornar-me para eu lhes dar a chave.

Acrescente-se que com utilizadores que usam como password “12345” terão sempre uma segurança compatível com a qualidade da sua password qualquer que seja a qualidade do resto cadeia.

José Simões

Obrigado pelo esclarecimento.

Já alterei os dados registados pelo técnico do ISP. Coloquei uma password bem comprida e complexa em WPA2.

No entanto tenho outra questão: tenho a suite de segurança Kaspersky 2010, se alguém tentar “furar” a minha ligação wifi, o Kaspersky avisa?

Pois então enganas-te… Há um técnica bastante conhecida que não necessita de conhecimentos demasiado técnicos chama-se “MAC Spoofing”.

Existem algumas formas de protecção, mas como estou um bocado desanimado com o Vítor pq já lhe propus muitas vezes para colocar aqui um artigo sobre isso e ele simplesmente ignorou… Não vale a pena falar mais.

(Desabafo)

Nós já sabemos que em matéria de segurança não há o 100% seguro, mas que com MAC Adress a esmagadora maioria dos problemas s e resolvem isso não tenho dúvidas porque a percentagem mínima que sobra já é preciso ter mãozinhas para a coisa!!!

Wireshark 1.2.4 – A informação via Wireless é segura?

Vítor M., não chegas-te a responder à pergunta do titulo do artigo?

Mesmo assim, bom artigo…

“A informação via Wireless é segura?”

Se se usar wpa2 (e uma password bem escolhida) é tão segura como o dinheiro que está no cofre forte do banco de que sou cliente.

Esse dinheiro está seguro? Cada um tem a sua resposta.

José Simões

por acaso ainda não tinha visto este artigo nem nenhum semelhante, por isso estou grato.

No meu não apanha pocotes nenhuns :/ já tirei o visto da caixa, mas continuou na mesma 🙁

(Tendo em conta que onte está tenho muitas redes por perto)

Alguém sabe ajudar??

Ainda bem que não consegues… Já imaginas-te se isto fosse assim tão simples ?

Com uma bela interface gráfica, com uma duzia de cliques conseguias fazer sniffing…

Aproveito para dizer, que a simples tentativa de sniffing é punida por lei, com coima ou prisão de 3 meses a 1 ano.

Tens razão, nao discordo ctg.

Mas se existe e para alguma coisa :X

Só mesmo estava curioso de ver se funcionva, toda a gente fala como se fosse facil tb gostaria de ver…

Mas brgd pela informação.

Podes experimentar na rede Wireless de tua casa, de certeza que não terás problemas…

Mas há factores q favorecem esta técnica de verificação de segurança, como o chipset da tua placa Wireless e sistema Operativo.. Apesar de que, em Windows COnsegues fazer tudo…

Aproveito para dizer que vai haver um concurso de Hacking no ISEP Quinta-Feira.. Entrada livre e prémios..

Erro meu, 1 a 3 anos.

http://www.policiajudiciaria.pt/PortalWeb/page/%7BE5DC887E-7C96-49FE-BF89-F6FF60FDBFE4%7D/?portletLabel=T2605420801203614464444&actionSubmitted=imprimir&portletParameter=portletEmail

E sim, é possível numa rede wireless descobrir se existi um potencial sniffer, mas conseguir identificar quem é já depende da maneira que esse sniffer faz as coisas e as precauções que toma.

Olá, muito obrigado pela informação mais uma vez.

Pois o pro é que também já tentei com a rede da minha tia, lá em casa, e também não encontrou, pois vi num post que a placa Atheros era melhor a minha e uma broadcom e dixeram que poderiam dar problemas.

Acredite que é só uma questão de curiosidade mais nada.

ISEP?! isso é onde?

Se eu nem sei por isto a funcionar, como e poderei ir a concurso desses?! l0ol .. mas não essas coisas não para mim.

Mais uma vez obgrigado.

[quote]

E sim, é possível numa rede wireless descobrir se existi um potencial sniffer, mas conseguir identificar quem é já depende da maneira que esse sniffer faz as coisas e as precauções que toma.

[/quote]

Como assim? É impossível, os pacotes andam “no ar”, logo o que o sniffer faz é apanhá-los e guardá-los. Como é que há maneira de descobrir que alguém está “a apanhar” todos os pacotes em circulação? =| Não há!

depende do método. para acelarar o processo com algumas distribuiçoes de linux enviam-se pacotes aleatorios para capturar mais. se o mac for falso tipo 00:11:22:33:44:55 etc, não vais a lado nenhum. e se for real… duvido que tambem vas a algum lado para te ser sincero. rastrear o mac ate ao comprador é super complicado. qualquer um sem grande documentaçao pode comprar uma placa externa ou um pc ou um portatil ou compra-lo em segunda mao, ou fazer spoof do mac de outra pessoa parecendo um mac real etc etc.

o maior defeito das redes wireless é mesmo o factor segurança.

mesmo que a encriptaçao nova seja mais poderosa, quem te garante a ti que não tens um vizinho a snifar-te durante dias a espera de que um dia saia uma forma de desencriptar os pacotes todos e ver o que fizeste?

É impossível? lol, onde foste buscar essa certeza?

É possível e nem é nada difícil, eu próprio já testei isso.

Para te esclarecer, muito simplesmente envias um pacote que não é suposto esse cliente aceitar, se ele o aceitar é provável que esteja a fazer sniffing.

Opinar sobre o que não se sabe…

OFFTOPIC: Então e acabaram com os posts de programação?! Acho que eram bastante úteis e eu como até gosto de programar achava interessantes. Havia aqueles de PHP e C# que podiam ser continuados e, podiam fazer uns de Java, que acho que nunca fizeram e o que não falta são coisas para falar acerca de Java 🙂

“quem te garante a ti que não tens um vizinho a snifar-te durante dias a espera de que um dia saia uma forma de desencriptar os pacotes todos e ver o que fizeste?”

Seria muito mais fácil, barato e com muito mais hipóteses de sucesso, subornar a senhora a quem pago para me limpar periodicamente a casa. Esperarem que eu fosse fazer um fim de semana prolongado. Irem lá a casa com uns portáteis topo de gama e 20 ou 30 discos de 2 T cada.

Durante os meus 5 dias de ausência copiavam tudo o que fosse CD, DVD ou disco exteriores para os tais discos de 2T, incluindo os discos dos PC que encontrassem (como obtinham o password dos computadores – ver noutro artigo).

Ficavam muito mais perto de saber tudo sobre mim. E sem snifar wi-fi.

Claro que as minhas coisas importantes estão encriptadas. Era só esperar que alguém inventasse os computadores quânticos capaz de quebrar a encriptação. Mas o que está em wi-fi tem a mesma encriptação.

José Simões

nao vai ser preciso os miticos computadores quanticos para nada. qualquer informação que é desencriptada tirando as one-way encriptions podem ser desencriptadas com uma chave. ao contrario do MD5 e afins, para teres net tens de desencriptar o que o modem/router te envia, um computador quantico nao faz nada numa ligaçao de 54mbps ate porque creckar costuma ser a 1mbps para manter estabilidade na ligaçao.

o tamanho da chave tambem pouco importa, o primeiro marmelo que saiba como se desencripta wpa2 e descubra um bug faz um programa k analisa os primeiros pacotes e chega la. pk pode ser desencriptado, nao se sabe ainda como mas o WPA e o WEP sao os melhores exemplos. quando sairam tambem eram o melhor que se podia ter e olha o resultado.

Eu já deixei o PC quase 16h a capturar (com Linux) e meti a tentar descobrir a chave WEP e não conseguiu. Há algo similar para Windows?

Há mas mais vale usares linux.

primeiro, compra uma antena de aumento antes de fazeres o que quer que seja, convém se estiveres longe, não faz milagres mas ajuda bastante.

depois, algo tipo RATE 1M ou iwconfig RATE 1M ou ifconfig nao sei bem. acho até que já disse isto aqui a alguem uma vez.

lembra-te de guardar o ficheiro, não va o diabo tece-las e estas a correr isso sem o guardar, e depois, 16h ? valha-me deus, segue um tutorial ou coisa parecida.

Das duas 3: ou estavas muito longe, ou não te ligaste ao access point de destino, ou não correste o airodump em modo de simulaçao de pacotes que faz com que o processo seja curto, tipo 5 a 10 minutos

ola amigo

so gostaria de saber o seguinte

so quero entrar na net do meu vizinho que programa e mais facil de instala e de usar

pois o tipo de seguranca dele wpa2-psk e nao encontro um programa pra conseguir desbloquiar a senha pode me ajuda?