Nmap 5.50 – Ferramenta para exploração da rede e segurança

O Nmap(“Network Mapper”) é um ferramenta de segurança usada para detectar computadores e serviços numa rede, criando um "mapa" dessa mesma rede. Mas mais concretamente o que é o Nmap? Simples, vejam de forma detalhada esta fantástica ferramenta.

O Nmap utiliza inúmeras técnicas de detecção. Para cada umas das técnicas de detecção, gera uma assinatura e uma expressão da reacção do sistema alvo à técnica de detecção usada. Como são utilizadas várias técnicas, são geradas várias assinaturas. A lista de assinaturas resultante é então comparada com a lista oficial de assinaturas do Nmap, sendo assim possível efectuar de uma forma correcta e eficaz a detecção.

Contudo, caso o Nmap não consiga identificar o conjunto de assinaturas recolhidas do sistema alvo, apresenta o resultado ao utilizador. Este poderá adicionar à lista de assinaturas do programa e identificar a que sistema pertence aquelas assinaturas, enriquecendo a ferramenta.

Ficam aqui algumas das funcionalidades mais importantes do Nmap:

- Identificação dos computadores de uma rede, por exemplo, a lista dos computadores que respondem a pings, ou que tenham um determinado porto aberto;

- Detecção de portos abertos em um ou mais computadores de destino;

- Identificação dos serviços de rede em computadores remotos para determinar o nome da aplicação e o número da versão que estão a executar num computador de destino;

- Detecção do sistema operativo e algumas características de hardware de dispositivos de rede.

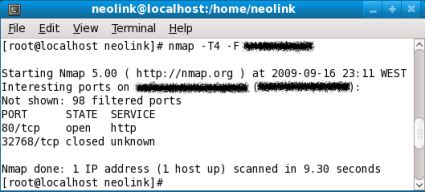

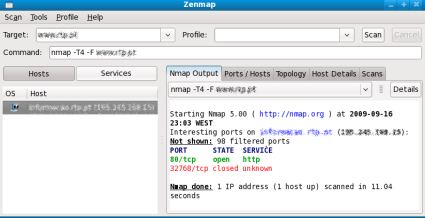

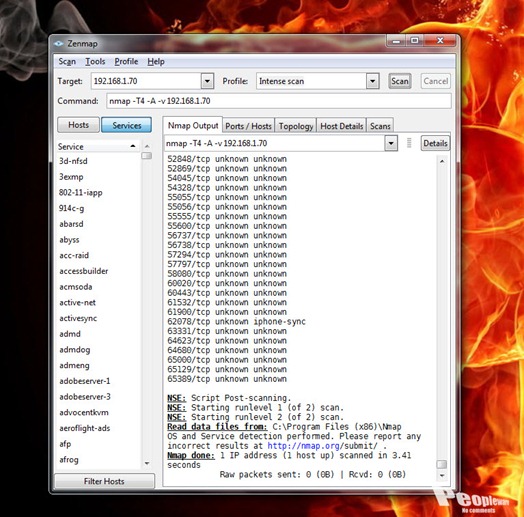

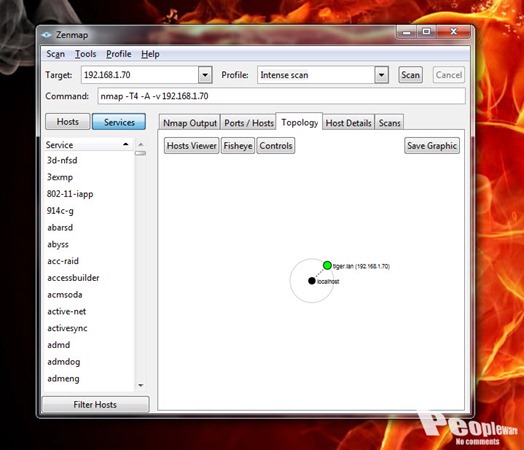

Depois de instalar o Nmap no computador, um utilizador tem duas formas de utilizar a ferramenta: linha de comandos ou graficamente. As figuras 1 e 2 ilustram respectivamente, a versão linha de comandos e a versão gráfica do Nmap.

Nota: As imagens apresentadas têm a identidade das máquinas alvo distorcida.

Figura 1 – Versão linha de comandos do Nmap.

Figura 1 – Versão linha de comandos do Nmap.

Figura 2 – Versão gráfica do Nmap(Zenmap).

Figura 2 – Versão gráfica do Nmap(Zenmap).

A versão gráfica do Nmap (Zenmap) permite que os utilizadores tenham todas as funcionalidades da versão linha de comandos. O Zenmap permite que os utilizadores possam escrever os comandos utilizados na versão de linha de comandos.

Outra funcionalidade muito interessante é a criação da topologia da uma rede. Isto permite ao utilizador ter uma visão geral de todos os componentes de uma rede e ligações que existem entre os vários componentes.

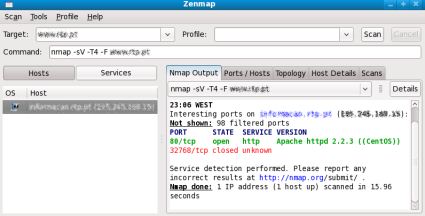

Existem duas funcionalidades muito conhecidas no Nmap: a detecção dos serviços (versões) e a detecção do sistema operativo de uma máquina. A figura 3 mostra uma máquina que está a executar um servidor http no porto 80. Como é possível verificar, o servidor web que está a executar é Apache (versão 2.2.3).

Figura 3 – A identificação dos serviços e versões que estão a executar numa máquina.

Figura 3 – A identificação dos serviços e versões que estão a executar numa máquina.

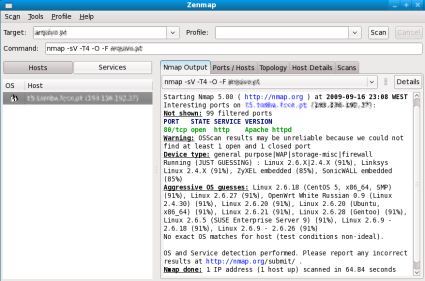

A figura 4 mostra qual o sistema operativo que está a executar na máquina alvo. Como o Nmap não conseguiu ter a certeza do sistema operativo, a ferramenta mostra uma lista de possíveis sistemas operativos pela ordem de certeza. Neste caso, a primeira hipótese do Nmap está correcta, isto porque, eu faço administração desta máquina.

Figura 4 – O Nmap identifica qual o sistema operativo a executar numa máquina.

Figura 4 – O Nmap identifica qual o sistema operativo a executar numa máquina.

O uso típico do Nmap:

Auditoria da segurança de um computador, identificando as ligações de rede que podem ser feitas ao computador;

- Identificação das portas abertos num computador remoto, em preparação para a auditoria;

- Rede de inventário, o mapeamento de rede, manutenção e gestão de activos;

- Auditoria da segurança de uma rede, identificando novos servidores.

Contudo, esta ferramenta poderá ser utilizada um utilizador malicioso (por ex.: hacker) para poder atacar um computador. Depois de obter algumas informações usando o Nmap, um hacker poderá saber quais as aplicações que terá que atacar para poder entrar no computador.

Existem várias formas de iludir o Nmap, a mais simples é modificar a forma como os sistemas reagem aos estímulos do Nmap. Por exemplo, modificar o valor do campo do TTL(Time To Live) dos pacotes IP. Mas para iludir o Nmap será necessário efectuar mudanças muito significativas nos sistemas.

Actualmente, o Nmap encontra-se na versão 5.50. As novidades podem ser consultadas aqui.

Artigos relacionados

- Dica: Desactivar respostas a pings no Linux

- Net Tools 5.0.70

- Quais as portas abertas no meu computador?

![]() Licença: Open Source

Licença: Open Source

![]() Sistemas Operativos: Windows /Linux

Sistemas Operativos: Windows /Linux

![]() Download: [Win] Nmap 5.5.0 [18,98MB]

Download: [Win] Nmap 5.5.0 [18,98MB]

![]() Download: [MacOS] Nmap 5.5.0 [26,88MB]

Download: [MacOS] Nmap 5.5.0 [26,88MB]

![]() Download: [Linux] Escolha a sua distribuição

Download: [Linux] Escolha a sua distribuição

![]() Homepage: Nmap

Homepage: Nmap

Este artigo tem mais de um ano

Muito bom artigo mas atenção este programa pode originar problemas de maneira que é proibido para uso pessoal

Pode dar problemas como assim?

Exemplo: Arranjas wireshark para sacar o IP DE alguem, por exemplo num jogo P2P, “Scanas” o IP para ver que portas estao abertas e das DDoS/DoS com outro programa.

Já agora fica a sugestão para análise da GUI para metasploit “Armitage” que simplifica o uso complexo da linha de comandos por interface gráfica interactiva.

utilizar um nmap por ai, tera alguma coisa de ilegal?

Muito bom Post!

“Nota: As imagens apresentadas têm a identidade das máquinas alvo distorcida.”

Mas dá para perceber qual foi analisado e dá também para saber qual o sub-domínio da máquina.. 😀

Abraço

Boa noite. Para começar excelente artigo, muito bem explicado.

Aqui ponho algumas questões se me poderem responder:

1 – Este software permite ver as licenças windows nos postos?

2 – Que tipo de “técnicas” é o programa usa para “cheirar” o posto?

3 – Pode se considerar o Nmap alternativo ao SpiceWorks (exp.)?

Muito obrigado pelo artigo.

Cumprimentos a todos.

Eh pá. Se estivesse assim tão bem explicado nem sequer fazias essa primeira pergunta.

Boa tarde.

Eu faço perguntas daquilo que tenho dúvidas e do que não é explicado no artigo. Serias mais útil se respondesses com respostas às questões que pus e não com esse tipo de comentários.

Experimente ver se o zenoss faz aquilo que quer. No entanto, recomendo que instale nas maquinas o snmp.

http://www.zenoss.com/solution/network

http://community.zenoss.org/index.jspa

Este é sem duvida uma mais valia no que toca a identificar falhas de segurança numa rede e desde a introdução do znmap que já não é necessário recorrer à difícil linha de comandos. para quem tem interesse nesta área aconselho também o Nessus, para alem de identificar portas e sistemas operativos, cria relatório das falhas encontradas, nível de gravidade e possível resolução.